セキュリティ

セキュリティトレンドとSentinelOneの製品概要

昨今、企業におけるセキュリティの向上は頻発するサイバー攻撃に伴い注目を集めています。しかし、指針をもたなければ効率的なセキュリティの構築は難しいものです。そこで、現在の管理工数を下げつつ、セキュリティーを強化していくための手段をご紹介させて頂きます。

1 企業を狙った攻撃に関して

どのような意図で攻撃が行われるか、その手法、その結果についてを下記にまとめました。

攻撃者が狙っている情報

- EP(エンドポイント)が保有する認証情報

- 対象EPからアクセスできるサーバー情報

- Cookie情報(セッション管理情報)

攻撃手法

- メールからの感染

- ウェブサイトからの感染

- 社内の他のEPからの感染

- 社内EPの脆弱性からの感染

攻撃の結果

- ランサムウェアにより情報を暗号化される

- 通信の内容を傍受される

- アクセス権限を奪取される

- 情報の漏えいが行われる

- 重要なデータを改ざんされる

- 自社のEPが新たな攻撃の踏み台にされる

このような攻撃が行われる理由としては、サイバー攻撃がビジネス化、組織化して行われている側面があります。

例えば、ランサムウェアで攻撃を行う集団には、人事をする部隊、コードを開発する部隊、財務を扱う部隊などを持つものがあります。

さらに、ランサムウェアを作成する技術がない犯罪者に対してランサムウェアを提供する、RaaSと呼ばれる形態すら存在します。

犯罪者たちは企業からランサムウェアで直接金銭を獲得したり、企業から奪取した機密情報をダークウェブで高値で売買することで収益をあげています。

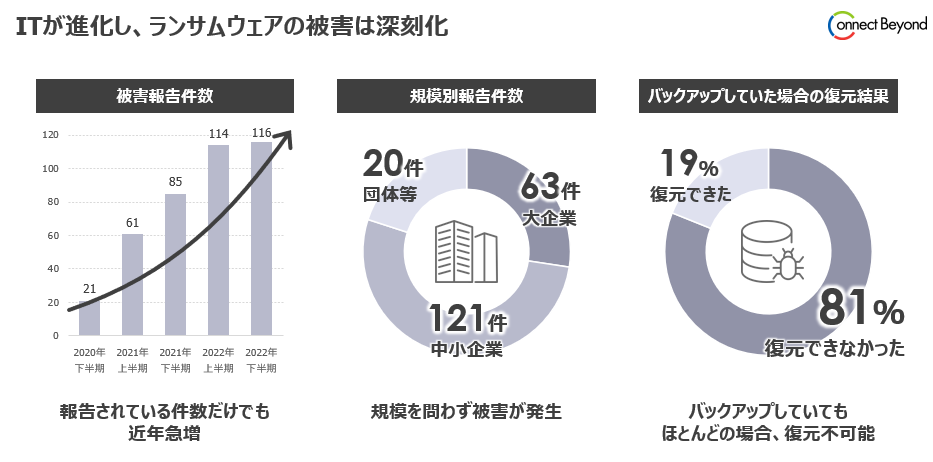

このようなことから、ランサムウェアによる攻撃は増加の一途を辿っています。

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」 https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

2 エンドポイントセキュリティの変移

1の「企業を狙った攻撃に関する一例のご紹介」を踏まえ、EPセキュリティのトレンドに関して説明させて頂きます。

EPPの機能

- 既知のマルウェアでパターンに一致したものをブロックする

- 脅威ファイルの中身を解析してブロックする

マルウェア感染の予防を目的としたEPPだけでは、昨今の高度化した攻撃を防ぎきれないのが現状です。

また、米国国立標準技術研究所が出したセキュリティのフレームワークとしてCSFがあります。

このCSFでは識別、防御を行う予防だけでなく、検知、対応、復旧を行う事後対応までを網羅しています。

その結果昨今はEPPで対応しきれなかった事後対応ができるEDR(Endpoint Detection and Response)が注目されています。

EDRの機能

- プロセスの動きやネットワーク接続の監視

- 感染したEPの隔離と復旧

- ログの収集とその分析

3 一般的なEDRの課題

しかし、一般的なEDRにも課題が存在します。

一般的なEDRの課題

- 操作が複雑で管理が行いにくい

- 検知するためにネットワークに接続している必要がある

- 分析の際にSOCを使う事が前提になっている

セキュリティの向上を目的として導入を行っても、上記の課題が負荷となることで使いこなすことができないという事例は多々あります。

しかし、SentinelOneはそれらの課題を感じることなく使用することができるEDR製品となっております。

SentinelOneの課題への対応

・単一の管理コンソールから容易な操作で行える。

・オフラインでも同等の検知、防御を行える。

・SOCに頼らずとも自動で軽減、復旧する。

次章ではこれらを踏まえてより包括的にSentinelOneについてご紹介させて頂きます。

4 SentinelOneのEDRの特徴

4-1 防御・検知

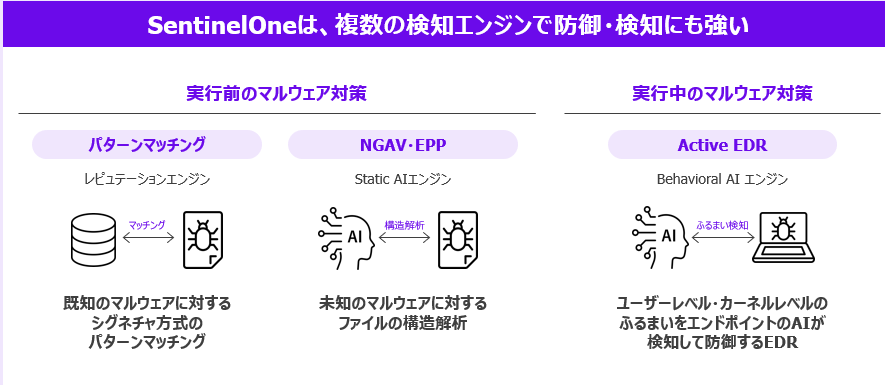

実行前のマルウェアに対してはパターンマッチングとNGAV,EPP、実行中のマルウェアに対してはActive EDRで対応することができます。このように防御、検知に関しても複数の検知エンジを用いて対処を行っております。

また、検知時は一般的なEDRとは異なり、オンライン、オフラインどちらでも同等の検知、対処を行うことができます。検知の対象としては、カーネルレベルまで行っており、エモテットのようなファイルレス攻撃にも効果を発揮します。

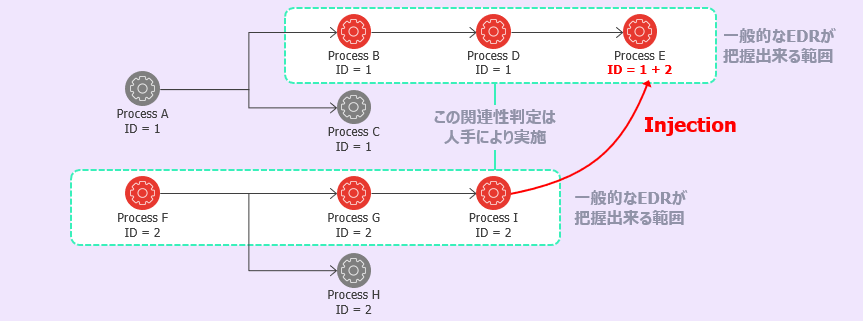

他にも検知した段階で特許を獲得済みのStoryline機能を用いてインシデントの原因を体系的に理解することができます。

4-2 軽減・復旧

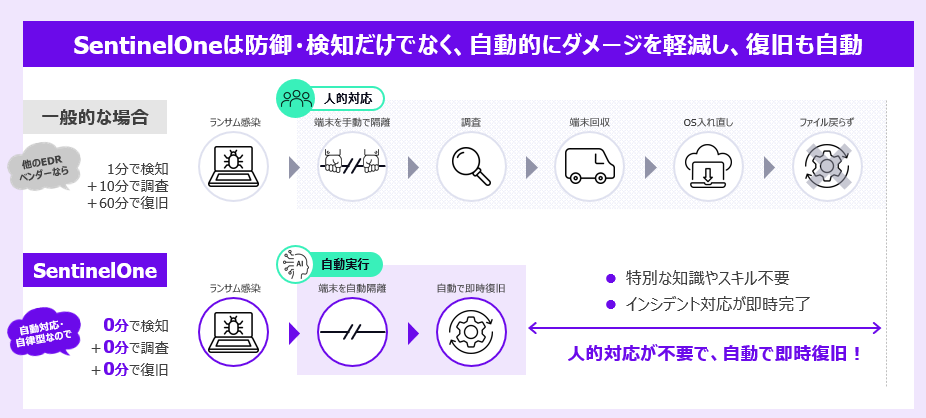

他のEDR製品では調査を人手で行ってから軽減、復旧をします。その結果、本業の中断を余儀なくされてしまいます。

具体的には検知から復旧まで約70分ほど業務を停止する時間が発生しています。

しかし、SentinelOneは軽減、復旧を自動で行います。その為、仮にマルウェアに感染した場合でも業務への影響を最小限にとどめることができるのです。

さらにランサムウェアに感染した際も暗号化されたファイルを自動でロールバックを行うことができます。

一般的に対策を施さずにランサムウェアに感染してしまった場合は、膨大な費用を用いて外部に委託しても、暗号化されたファイルを元に戻すことは不可能に近いと言われております。

したがって、この機能は非常に有用であると考えられます。

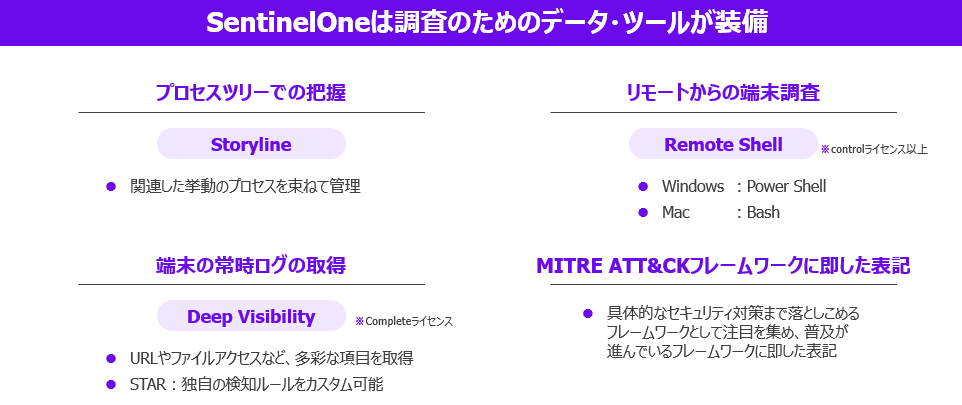

4-3 調査

調査のためのツールも充実しています。

先ほどご紹介させて頂いたStoryline機能を合わせ、大きく分けて4つほどの機能がございいます。

まず、Storyline機能ではEPからその周辺に至るまでのあらゆるイベントデータを可視化し、取得した個別のイベントデータを自動で関連付けます。そして事象の流れを一つにまとめることができます。

Deep Visibility機能では暗号化されたトラフィックの内部を調査し、一連のイベントをわかりやすくします。その結果、フィッシングやデータ漏えいが行われていないかを監視することができます。

Remote Shell機能では管理者が詳細な状態をリモートで調査することができます。

MITRE ATT&CKフレームワークに即した表記にすることで攻撃者の手法を可視化することができ、それを用いてフレームワークに即した対策を考察、立案する助けとなります。

4-4 運用

AIの活用によって検知、防御を自動化しているのでお客様のみでの運用も可能となっています。

さらに、グループ会社の管理も1つの管理コンソールの画面から行うこともできます。

そしてこの管理コンソール上ではUSB,Bluetoothなどをはじめとするデバイスのアクセス権限の管理も行うことができます。

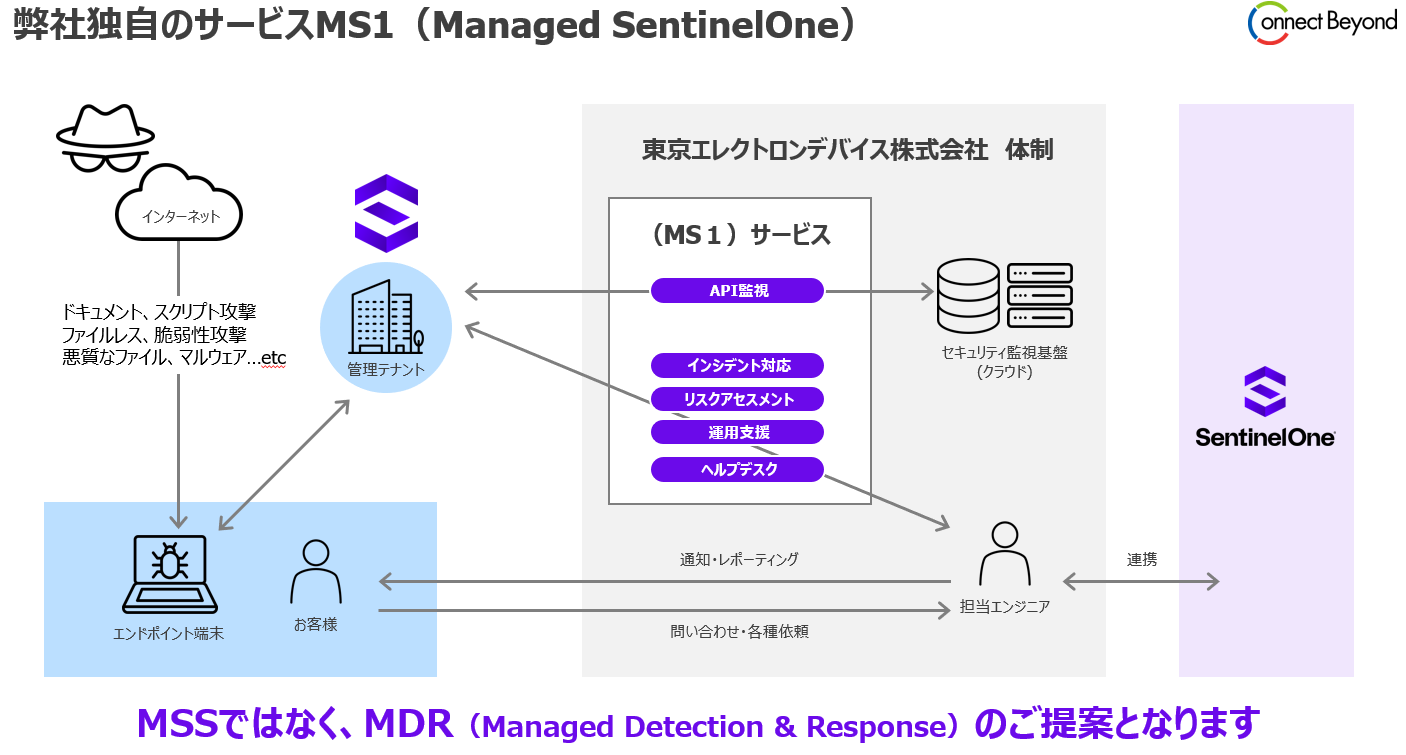

一方でそれでも不安といった要望に応えて、弊社でSOCサービスとしてMS1(Managed SentinelOne)も行っております。

MS1では24時間365日セキュリティ人材による監視を行い、サイバー攻撃の検知と分析、対応を行い、運用の負荷を軽減します。

まとめ

本ブログではセキュリティのトレンドからSentinelOneの商品の概要についてをご紹介させて頂きました。

詳しくは別の記事を拝見頂けると幸いです。