SentinelOne AI SIEM

SentinelOneのAI SIEMは、組織内に散在するあらゆるセキュリティログを一元的に集約・分析し、リアルタイムかつ自動的に脅威を検出・対応できる次世代SIEMソリューションです。

本記事では、AI SIEMの基本からSentinelOneの特長を分かりやすく解説していきます。

・AI SIEMとは?

SentinelOneのAI SIEMは、自社のあらゆるセキュリティログを一元的に集約・分析できる次世代SIEMソリューションです。

-最大10GB/日のデータ取り込みが可能

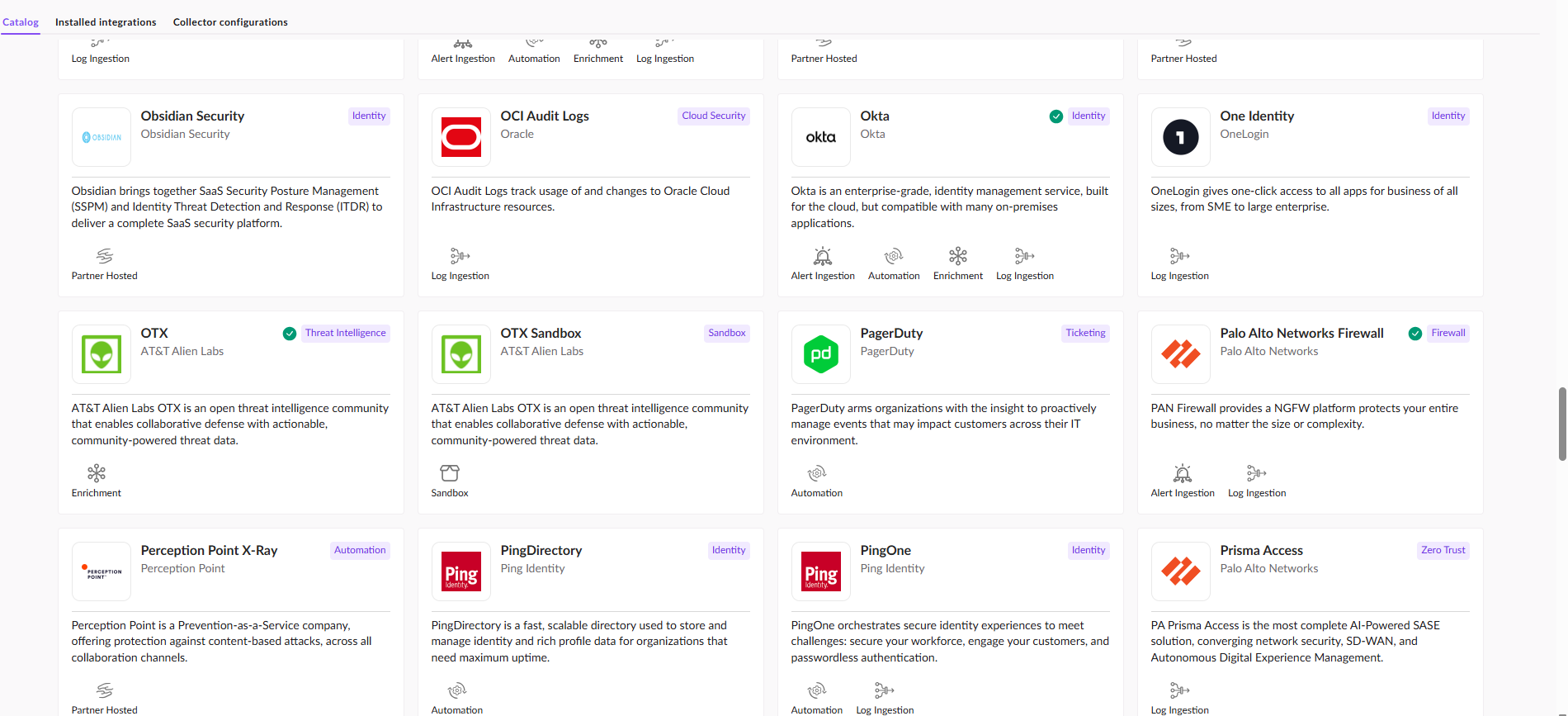

AI SIEMでは、サードパーティ製品のログも含めて、1日あたり最大10GBのデータを取り込むことができます。これにより、ファイアウォール、プロキシ、EDR、クラウドサービスなど、あらゆるセキュリティ機器のログを統合できます。

-柔軟なログ取り込み手段

取り込み方法は、以下のように多様な方式に対応しています:

-API連携

-Syslogプロトコル

-ログシッパー(LogShipper)

-OCSF(Open Cybersecurity Schema Framework)への自動変換

取り込まれたログは、OCSFという異なる製品間でのデータ統一のための業界標準の形式に自動変換されます。その為、製品ごとに異なるログ形式でも一貫した分析が可能になります。

-一つの管理画面でログを統合管理

すべてのログはSentinelOneの一つの管理コンソール上で統合的に表示されます。複数のツールを切り替える必要はなく、運用負荷の軽減にもつながります。

-AIによる優先順位付けと迅速な対応

AI SIEMを使えば、取り込んだログに基づいて、脅威の自動分類・優先順位付けが行われ、調査・対応までを効率的に実施可能です。

これにより、SOC業務の負担が大幅に削減され、限られた人員でも高品質なセキュリティ運用が可能になります。

・従来のセキュリティ製品との違い

今まではエンドポイントの監視と対処、SIEM、SOAE製品はそれぞれわかれていたのですが、SentinelOneではそれらの様々なプラットフォームに対して包括し監視、可視化、自動での対処までを一気通貫で実施することができるということになります。

それぞれの製品の対応として下記となます。

・エンドポイントセキュリティ:Windows、Mac、LinuxをはじめとするPC、サーバ、クラウド上に作成された仮想サーバー、仮想デスクトップ環境、各種コンテナに対応

・SIEM機能:ファイアウォールなどを始めとしたネットワーク機器、メールを使用する攻撃を検知する製品のログを取り込みむことができます。

その為、インシデント調査の際はSentinelOne上から侵入経路や攻撃者のネットワーク内での動き、攻撃者が端末にて実行を試みたマルウェアファイル等を一元的な管理が可能です。

関連リンク:SentinelOne XDRとPalo Alto Networks連携してみた

SentinelOne XDRとNetskope連携してみた

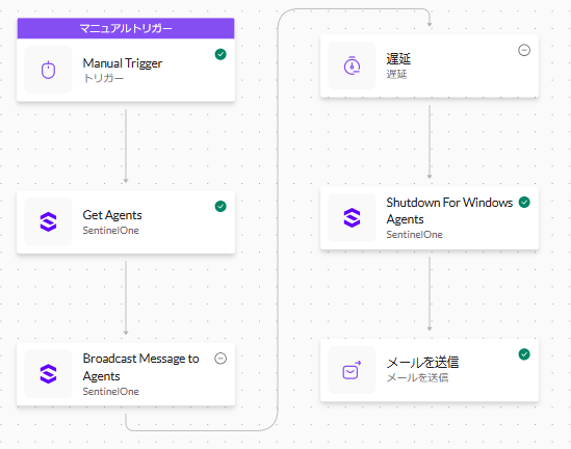

・SOAR機能:SentinelOneではHyperautomationやPurple AIという機能を使用することで、インシデント発生後の調査を自動化することが可能です。

-Hyperautomation:ノーコードかつドラッグ&ドロップで他社製品とAPI連携を行い、タスクを自動化することが可能です。

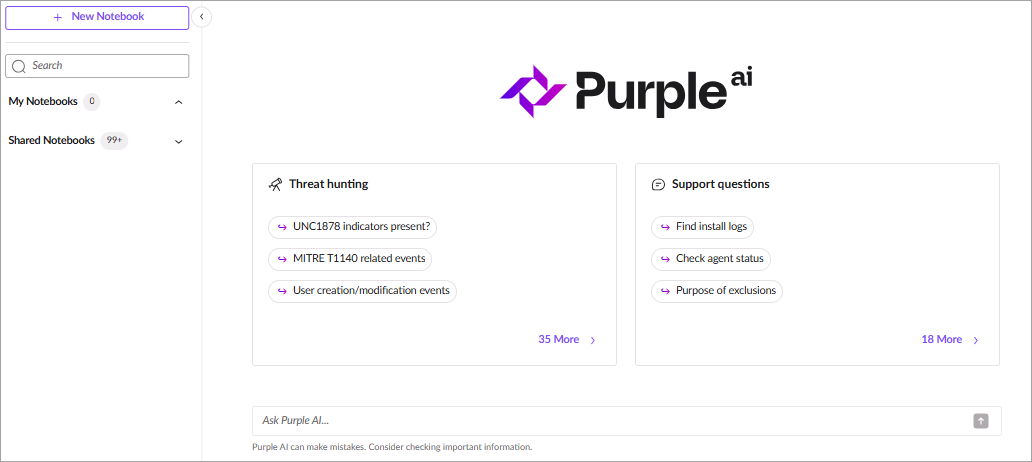

-Purple AI:SentinelOneの生成AIです。これを用いることで、日本語ベースでクエリを実行やログの分析、調査を行うことが可能です。

関連記事:SentinelOneにおける生成AIの活用

SentinelOneのPurpleAIが日本語に対応

・まとめ

SentinelOneでは従来のEDR機能のみならず、他セキュリティ製品との連携やAI等を活用してより効率的なインシデント後の調査を実施できる機能が拡充されております。エンドユーザー様が自社運用される場合も、SentinelOneを使用してパートナ様として提供する場合も非常に有用です。もしご興味等ございましたら、ご検討いただけますと幸いです。