【Pentera 自動ペネトレーションテスト】設定方法を解説!

自動ペネトレーションテストツールPenteraによるテストを実施する際の設定項目についてご紹介いたします。

本ブログでは、自動ペネトレーションテストツールであるPenteraのテストを実施する上での設定項目についてご紹介いたします。

Penteraの製品概要についてはこちらの記事をご覧ください。

前提:

本ブログでの設定紹介は、「Black Boxテスト」と呼ばれるクレデンシャルをPenteraに与えず、一切の事前情報を与えないでテストする手法となります。また、テストの設定によって攻撃者のレベルまでを再現することが可能です。

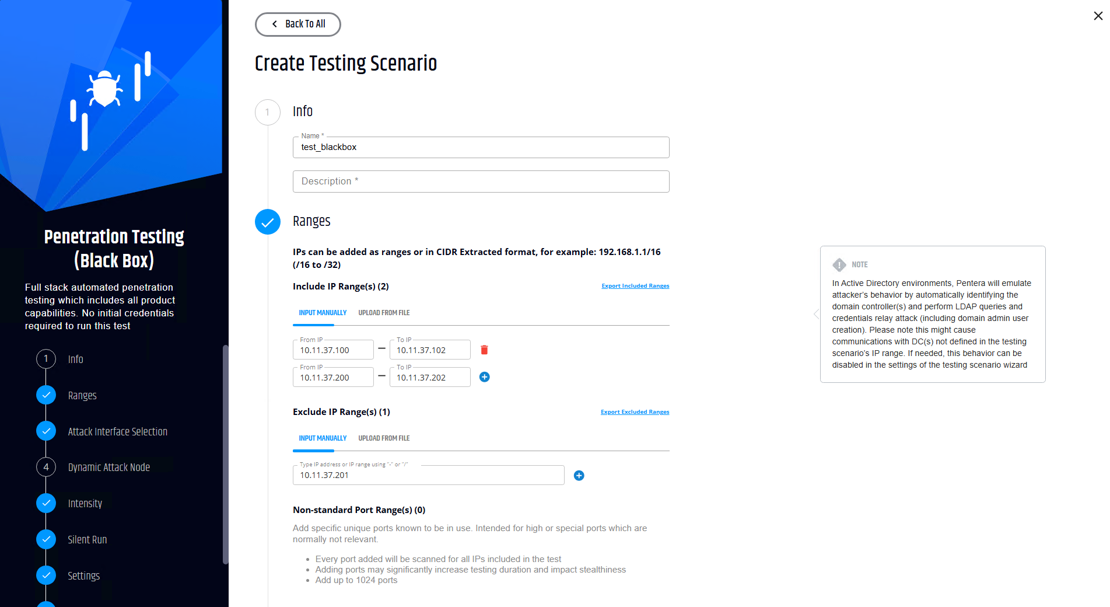

・テストシナリオ名、検査対象のIPの設定

最初に実施するのは、テストシナリオの命名と検査対象範囲の指定です。

-

シナリオ名:後からテスト結果を参照しやすくするために、プロジェクト名を入力します。

-

IP範囲:ペネトレーションテスト対象のスコープを明確に指定致します。また、IT管理者様が把握していない端末にも対応することができます。

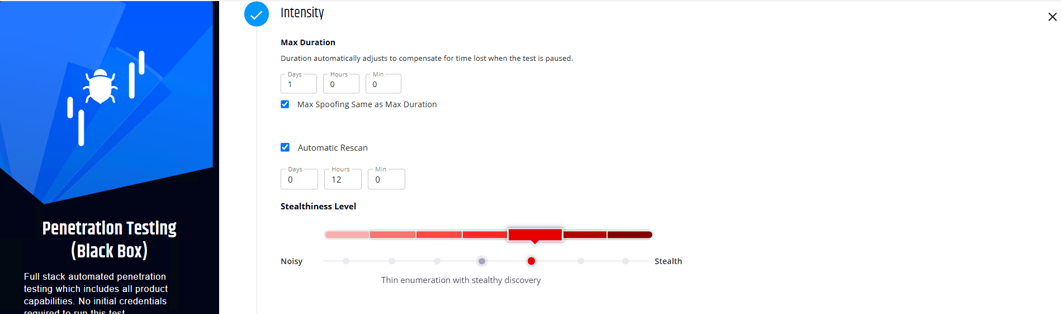

・攻撃者のレベルを設定

Penteraでは攻撃者のスキルを「レベル」として設定可能です。

-

Noisy:一般的なスクリプトキディに近い挙動をとります。例えば、ポートスキャンをすべての端末にかける等

-

Stealth:高度なAPT攻撃者を模倣し、セキュリティ製品に検知されないようにゆっくりと時間をかけて侵入を実施します。

テスト目的に応じて調整することで、現実的なリスクシナリオを再現できます。

例えば、Noisyではセキュリティ製品がどういった動きに反応して検知をするのか、StealthではEDRでどこまで検知することができるのかといった使い方をすることで、実際のハイレベルな攻撃者の動きを捕らえられるかをテストすることができます。

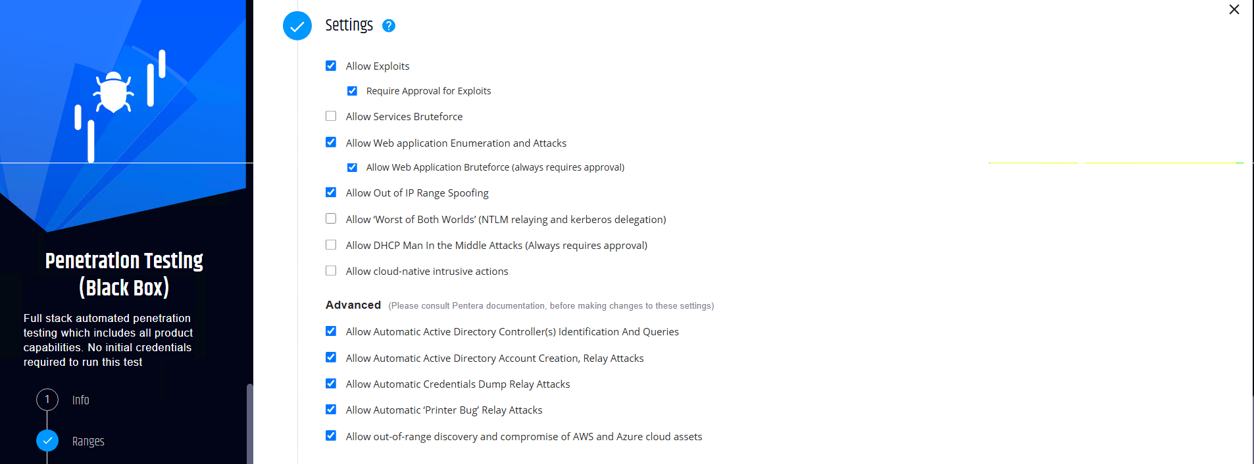

・攻撃による影響範囲を事前決定

個別の攻撃手法の選択ではなく、検査対象に影響を与える検査項目を予め除外する際に設定します。

例えば、サーバー負荷をかけたくない際にご使用いただけます。

他にも影響がある攻撃を実施する際に都度許可を取らせる設定を行えます。

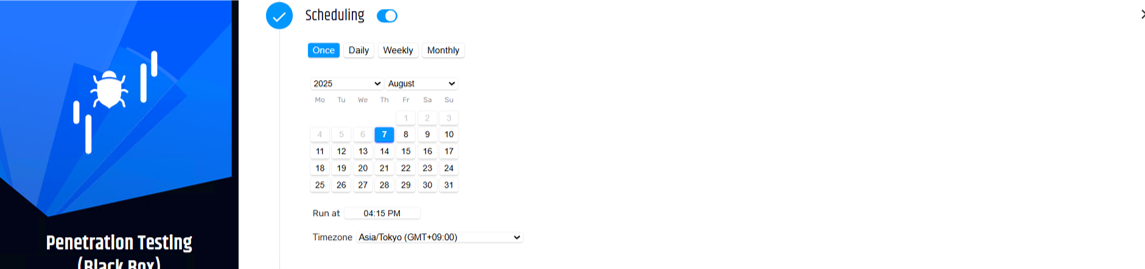

・ペネトレーションテストの自動実行スケジュールを策定

CTEMの概念での継続的評価にあたる箇所になります。ここでは、月、週に何回テストを実施するかを設定することができます。

繰り返しペネトレーションテストを自動的に実行することで、継続的なセキュリティ評価が容易になります。

以上が、Penteraで設定するテストの設定です。

設定に必要な項目が少なく、設定に迷わずにペネトレーションテストを実施できることがおわかりいただけましたでしょうか。

最後までブログを読んでいただき、ありがとうございました。