医療系への増えるサイバー攻撃、事例と共にセキュリティ対策について考えてみませんか?

2022年10月末に某医療系組織で起きたサイバー攻撃によるシステム障害について、事件の概要から企業で取れるセキュリティ対策や有効的なセキュリティ製品について考えてみました。

昨今サイバー攻撃やランサムウェアといった単語を聞く事が増えてきたのではないでしょうか。

最近でも、10月末に某医療系組織がランサムウェアが起因とみられるサイバー攻撃を受け、緊急以外の手術や外来診察の停止など業務へ大きな影響がでたことが大きくニュースとなりましたので記憶にある方も多いと思います。

今回はその医療センターのシステム障害について、セキュリティ対策の観点から概要と対策について調べてみました。

【事件の概要】

同センターでは、電子カルテシステムに障害が起き、電子カルテが閲覧できなくなる事象が発生しました。ランサムウェアに感染したとみられ、サーバー機器の画面にはカルテのシステムを復旧する見返りとして、暗号資産ビットコインを要求する文言が表示されたそうです。

その影響で、同センターでは電子カルテシステムなどを停止すると同時に、外来診療等の通常の診療を一時的に停止することとなりました。その後、一般救急患者の受け入れを再開したのは約2週間後となるなど業務に甚大な影響が出ました。

12月上旬の時点でも電子カルテは入力・更新ができず閲覧のみにとどまっており、完全復旧は2023年1月上旬を目指しているとのことです。

今回のシステム障害の原因であるランサムウェアの侵入経路としては、同センターが委託していた給食提供サービス事業者のデータセンター内サーバーを通じて侵入された可能性があるとされています。具体的には、同サービス事業者がデータセンターのリモートメンテナンス用に利用していたVPN機器の脆弱性が悪用された形とみられています。

【昨今のランサムウェアの現状】

このような業務委託先などのセキュリティの手薄な関連会社や取引先企業を通じて不正に侵入するサイバー攻撃はサプライチェーン攻撃と呼ばれており、IPAが発表している「情報セキュリティ10大脅威 2023」でも2位になるなど大きな問題となっている攻撃手法です。

また、昨今のランサムウェアの現状というのも見てみましょう。

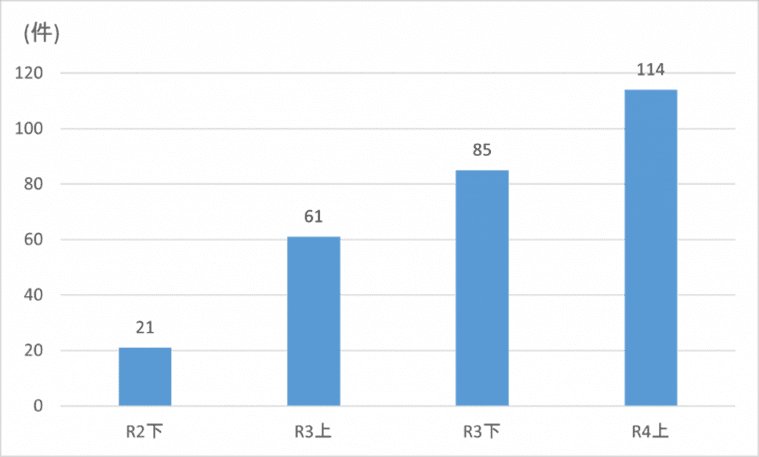

警察庁が発表している「令和4年におけるサイバー空間をめぐる脅威の情勢等について」を見てみると、ランサムウェア被害は毎年右肩上がりで増えていることが分かります。(表1)

表 1:企業・団体等におけるランサムウェア被害の報告件数の推移(2022年9月)

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

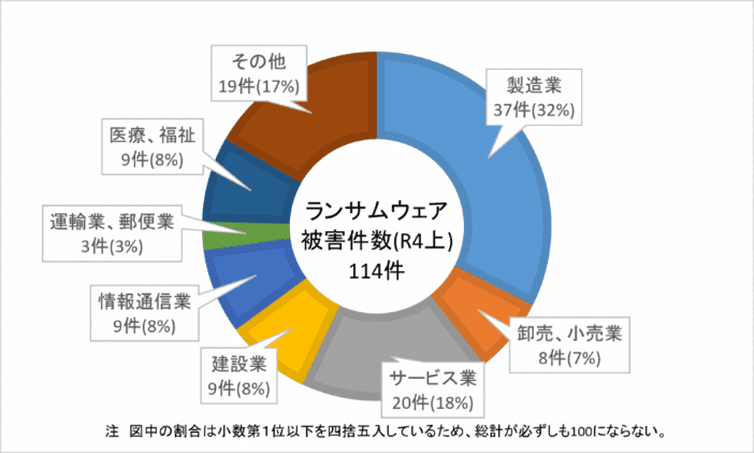

さらに、ランサムウェアの被害にあった企業の業種は幅広く、今回被害にあった「医療・福祉」もランキングに入っており(表2)、医療系は近年ランサムウェアの攻撃対象として被害にあうケースが増えてきているようです。

表 2ランサムウェア被害の被害企業・団体等の業種別報告件数(2022年9月)

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

【ランサムウェアやサイバー攻撃への効果的なセキュリティ対策】

では、今回のケースやランサムウェアに対してどういった対策ができるでしょうか。

今回のケースで実施できた対策としては、下記が考えられると思います。

- VPN製品のソフトウェア更新や、既知の脆弱性への対策

- サプライチェーン間のセキュリティポリシーの対策や定期的な見直し

- ペネトレーションテストツールなどを利用した定期的なセキュリティ診断

他にも、今回の事件を含めセキュリティ対策にはEDR製品やファイアウォール、フィルタリング製品等セキュリティ製品や安全性の高いバックアップ製品の導入など様々な対策が考えられますが、今回はペネトレーションテストツールを使った対策を紹介します。

>>ペネトレーションテストとは?という方はこちらをご参考下さい。

ペネトレーションテストを実施することで、脆弱性の発見、更にはその脆弱性を利用して実際に侵入できるか、どういった被害が想定されるのかまで確認することができます。ペネトレーションテストを実施した結果から、被害の深刻度に応じた対策の優先度の決定や、自社の環境で取るべき対策はパッチ適用なのか、セキュリティ製品の導入なのか等の検討に繋げることができ、より効果的にセキュリティ対策を講じることに繋がります。

さらに、ペネトレーションテストを継続して実施することで過去テスト実施時との比較ができ、自社のセキュリティ状態の確認や導入しているセキュリティ製品の有効性、次に取るべきセキュリティ対策を確認することができます。

当社で取り扱っている自動ペネトレーションテストツール「Pentera」はそんなペネトレーションテストを全自動で実施する検査プラットフォームです。従来主流であった手動のペネトレーションテストに対して、ペネトレーションテストの全自動化を実現する事で、多くのシステムに対する定期的な検査の実施可能とした製品となります。

今回取り上げましたランサムウェアへの対策として、Penteraにはランサムウェアの攻撃をシミュレーションする機能があり、以下のような観点から現状を把握し、対策を行う事が可能になります。

Penteraの特徴

- ランサムウェア攻撃を受けた際に想定される被害範囲、被害内容を把握

- ランサムウェアの被害を受けた際の復旧可能性(バックアップ、スナップショットの有効性)を想定

- AV製品、ファイアウォール、IDS/IPS、ネットワーク監視といったセキュリティ製品の有効性を検証

- ランサムウェア攻撃に利用された脆弱性や設定ミス等の問題点、及び対処方法を把握

Penteraの詳細についてはこちらを参照下さい。

【最後に】

この機会にペネトレーションテストを利用したセキュリティ対策を講じてみませんか。

もしご興味がありましたら、以下より資料請求下さい。

【参考資料】

警察庁「サイバー空間をめぐる脅威の情勢等」 (2023年2月1日参照)

警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」 (2023年2月1日参照)

IPA「情報セキュリティ10大脅威 2023」(2023年2月1日参照)

Trend Micro「データで紐解く、病院へのランサムウェア攻撃」 (2023年2月1日参照)

Piyolog「ランサムウエア起因による大阪急性期・総合医療センターのシステム障害についてまとめてみた」(2023年2月1日参照)