新たなセキュリティアプローチ”CTEM”とは

CTEM(Continuous Threat Exposure Management)とは

皆様、“CTEM”という言葉を聞いたことはありますか?クテムではありません、シーテムと読みます。

CTEMは、Gartner社が提唱するセキュリティアプローチです。

Continuous Threat Exposure Managementの略で、

継続的な脅威エクスポージャーマネージメントと訳されます。

※これ、訳になっていないんですが…と聞こえてきそうですね。

そもそもエクスポージャーマネジメントが何なのかですが、Exposeが晒す・晒される。という意味なので、晒されているものを管理するという意味となります。

つまりは、脅威に晒されているものを継続的に可視化し、リスクを改善していきましょう。

というセキュリティアプローチのことです。

Gartnerのレポートによりますと、晒されている脅威の継続的な可視化をもとに優先順位付けを行うといった、CTEMに沿った形でセキュリティ投資を行う組織は、2026年までにセキュリティの被害を受ける可能性が3分の1に減少すると予測されております。

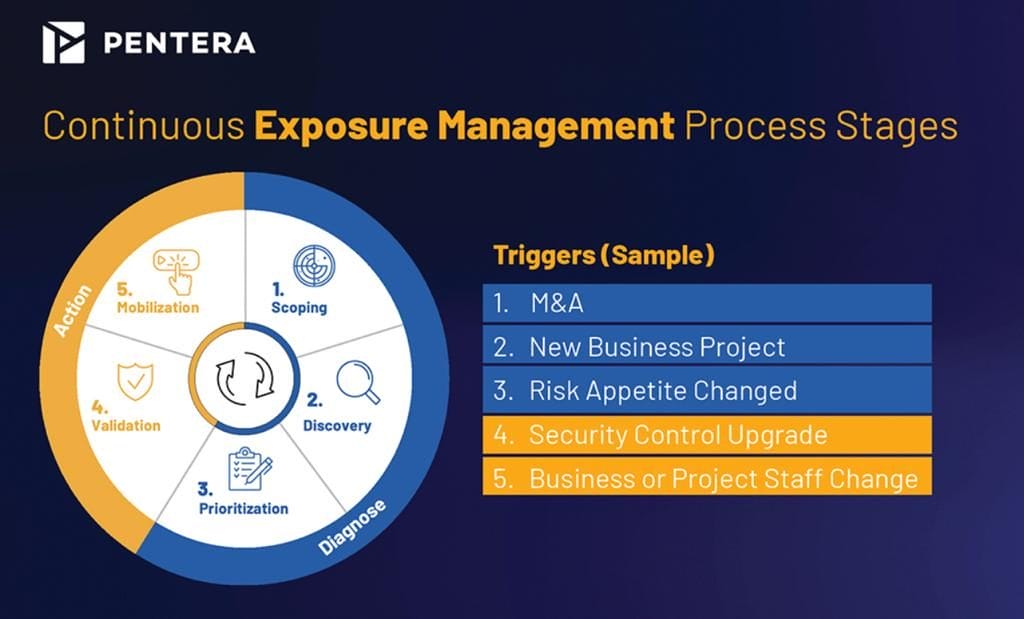

Gartnerが提唱するCTEMを構成するステップは5段階です。

※最後にCTEMアプローチに沿った製品のPenteraの紹介がありますので、最後までお読みいただけると幸いです。

https://cn.teldevice.co.jp/product/pentera-pentera/

■CTEMを構成するステップ

- 攻撃対象領域の把握

- リスクの特定

- 対処する脅威の優先度付け

- 脅威が攻撃に使われた際の結果の検証

- 改善を実行するための組織の構成

1.攻撃対象領域の把握

このステップでは、攻撃対象となり得る資産の把握を行います。

この資産には、アプリケーションや企業のSNSアカウントなども含まれます。

最初に把握すべき領域としては、外部公開資産(External attack surface)と、利用するSaaSのセキュリティリスクです。

2.リスクの特定

1で把握した対象の中で脆弱性や設定ミスなどのリスクを特定します。

3.対処する脅威の優先度付け

緊急度、補償制度の利用できる可能性、組織で許容できるリスクレベルなどを軸に優先度付け行います。

4.脅威が攻撃に使われた際の結果の検証

洗いだした脅威が使われた際にどのような攻撃が行われるか、その攻撃に対してセキュリティシステムがどのように反応するかを検証します。

この段階において潜在的な攻撃経路を把握し、現状のセキュリティ改善のロードマップが十分なスピード感を持っているか、検討中の対策が十分かどうかを確認します。

5.改善を実行するための組織の構成

改善を自動化するソリューションはありますが、ツールだけで完結することはできません。

そのため、実際に運用する部隊との連携や、緩和策実施の際の承認プロセス、対策の実装プロセスを把握し、確実に対策を実施できるよう事前に調整を行うことが推奨されています。

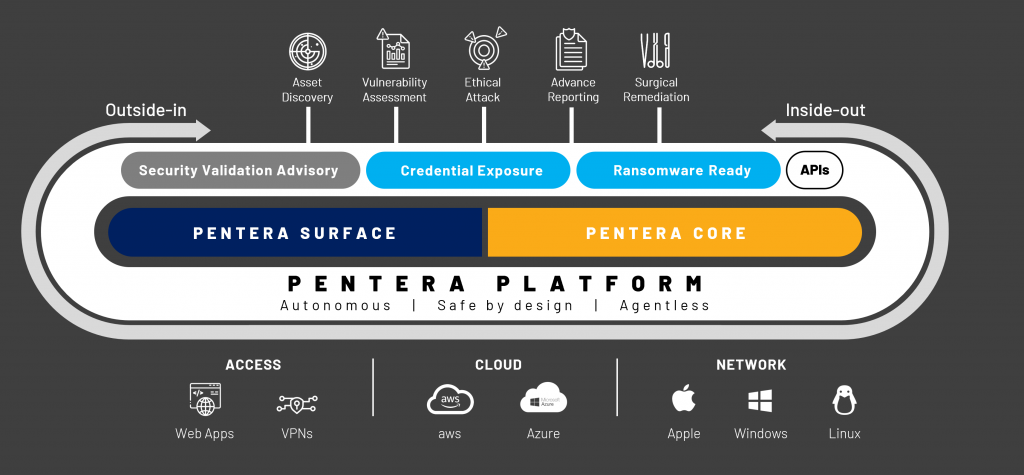

CTEMアプローチの以下1~4までをカバーするPenteraという製品があります。

https://cn.teldevice.co.jp/product/pentera-pentera/

- 攻撃対象領域の把握

- リスクの特定

- 対処する脅威の優先度付け

- 脅威が攻撃に使われた際の結果の検証

Penteraでは、外部に公開されている攻撃対象を把握し、

その対象に疑似的な攻撃を実行して、攻撃対象とされる資産に対して脆弱性がどう攻撃に悪用されるかを確認できます。

これら全体の検証完了後は、攻撃成功時の影響度に応じた対策の優先順位付けされたレポートが発行されますので、環境に適した優先度を基に改善を行うことができるようになります。

https://cn.teldevice.co.jp/product/pentera-pentera/

今回CTEMに関してご紹介、CTEMアプローチに沿ったツールであるPenteraをご紹介しました。

ご興味ございましたら、以下URLより問い合わせをお願い致します。