DeepSeek の利用を Netskope で制御できるのか検証してみた

今話題となっている DeepSeek の利用を Netskope で制御できるのか検証した結果をご紹介します。

Netskope で DeepSeek 専用のコネクタが登場

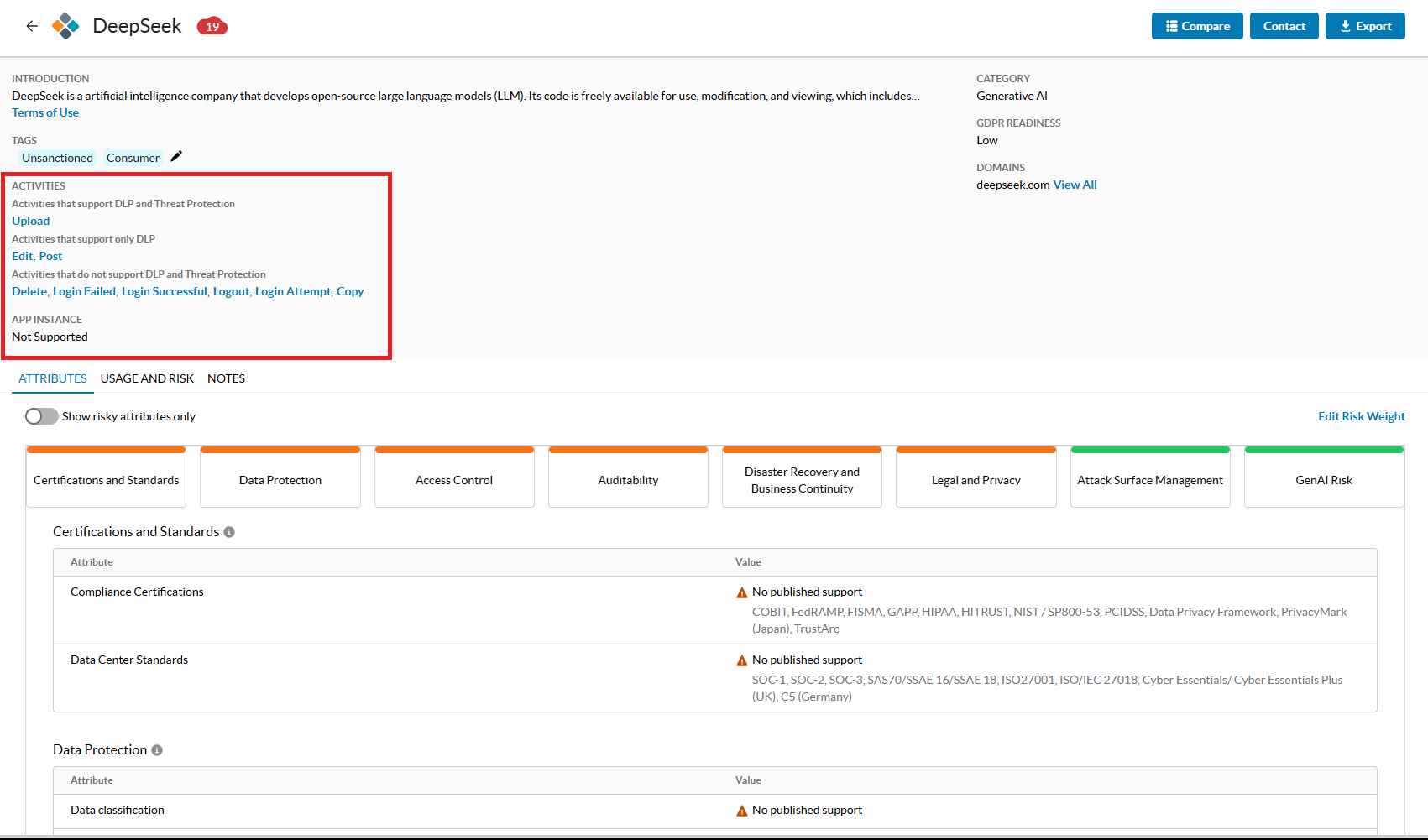

中国の企業が開発した生成 AI である DeepSeek が今話題となっていますが、先日 Netskope で DeepSeek 専用のコネクタがリリースされました。

専用コネクタの登場により、ポストの内容やアップロードするファイルに対しての DLP 制御やログイン制御などがサポートされるようになりました。Cloud Confidence Index (CCI) から DeepSeek でサポートされるアクティビティが追加されていることが確認できます。

DeepSeek の利用を Netskope で制御できるのか検証してみた

いくつかシナリオを想定し、DeepSeek の利用を Netskope で制御できるのか検証してみました。

DeepSeek へのアクセス制御

DeepSeek は認可されていない生成 AI のためアクセスをブロックし、認可されている生成 AI である ChatGPT へリダイレクトするシナリオを想定して検証してみました。

■Netskope の設定

-

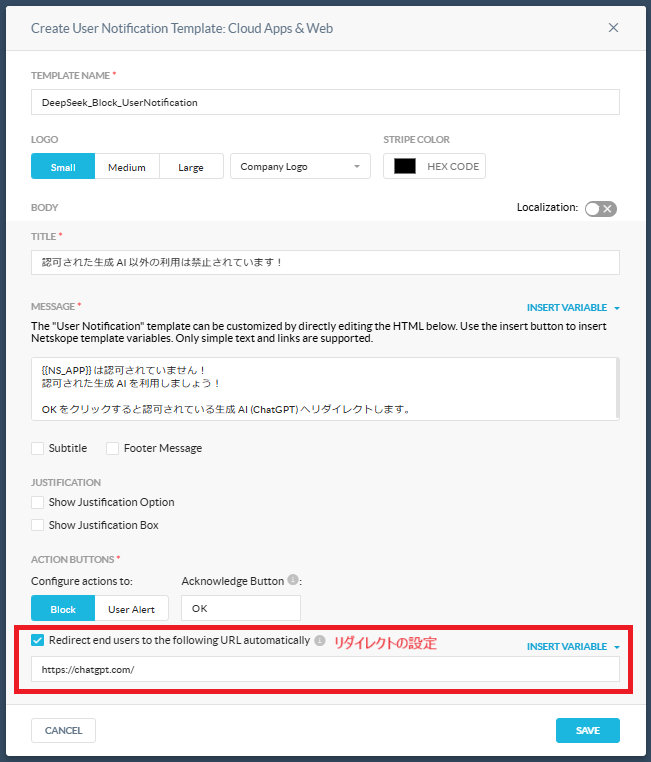

Policies > User Notification < ADD TEMPLATE < Cloud Apps&Web でブロック時に表示するポップアップのプロファイルを作成します

- Redirect end users to the following URL automatically のチェックボックスをオンにして、認可されている生成 AI へリダイレクトするように設定します。

-

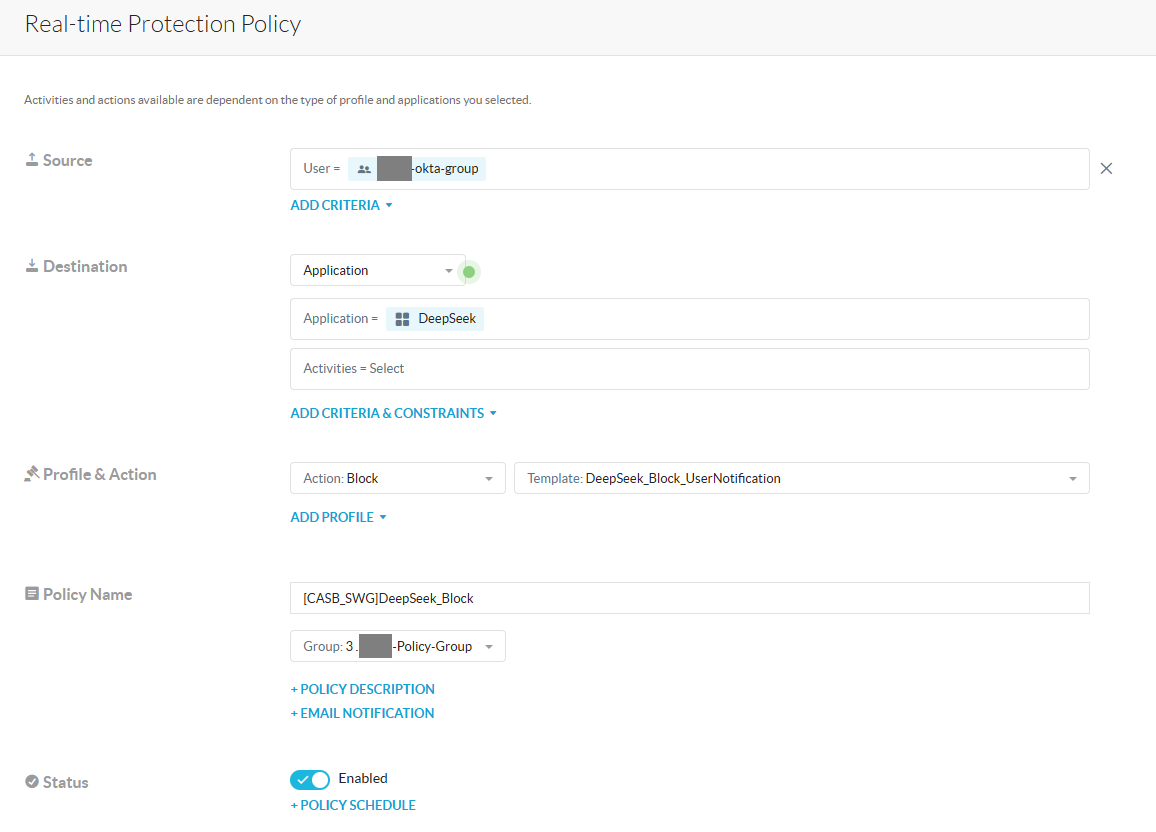

Policies > Real-time Protection < NEW POLICY < Cloud App Access を選択し、下記の画像のようにポリシーを設定します。

■動作検証・結果

上記設定を有効化して DeepSeek にアクセスするとブロックされることと、OK をクリックすると ChatGPT へリダイレクトされることが確認できました。

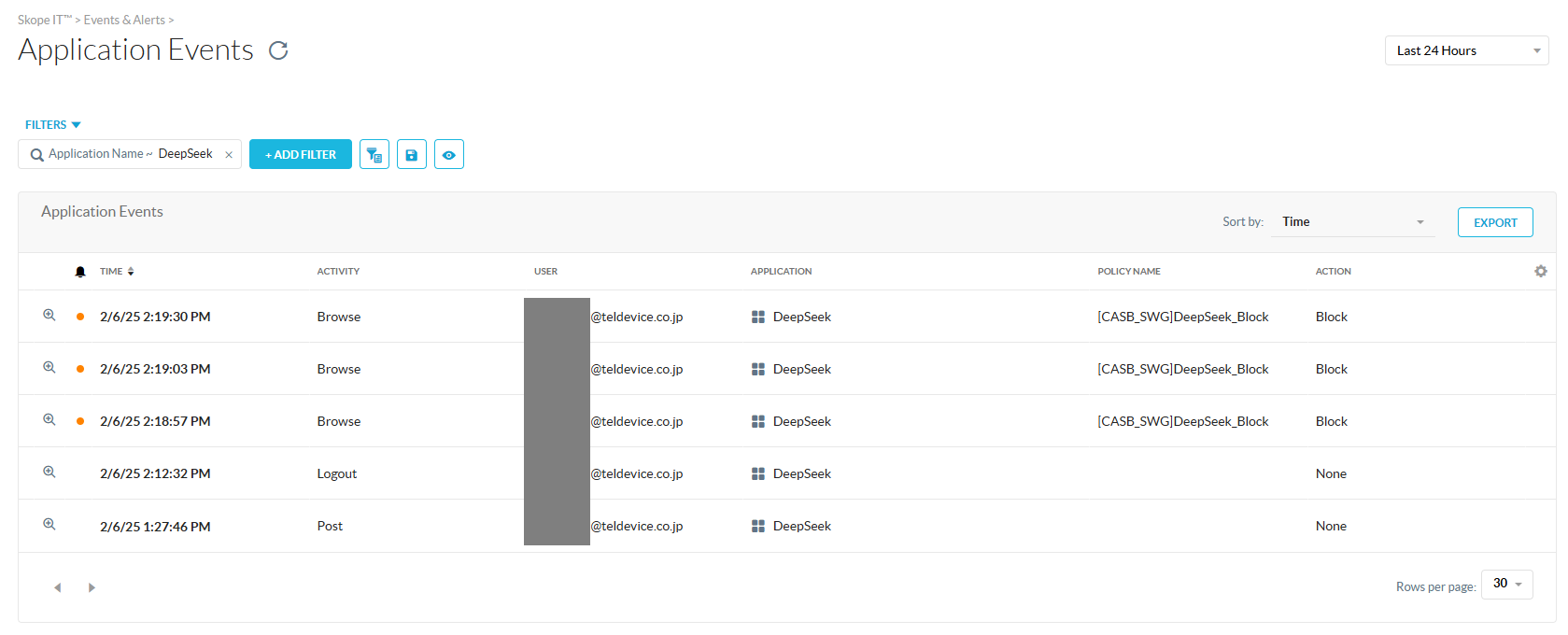

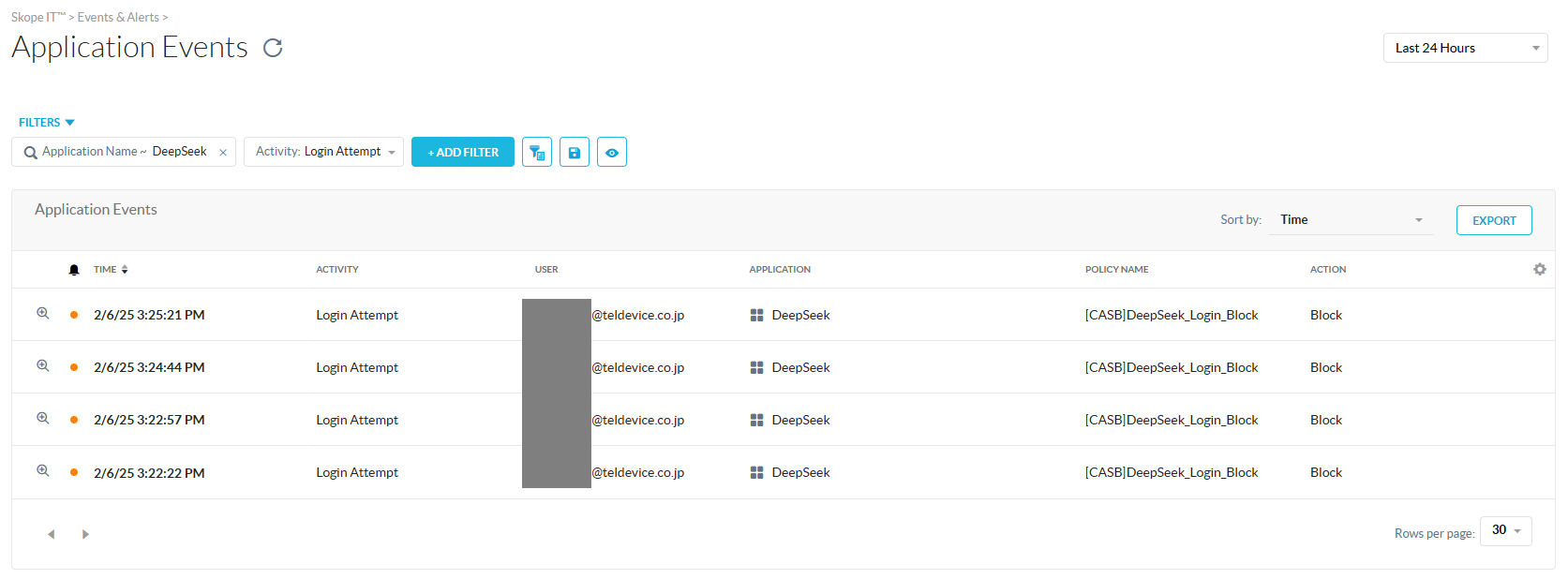

Skope IT から作成したポリシーにより DeepSeek へのアクセスがブロックされていることが確認できます。

DeepSeek へのログイン制御

現状、Constraint プロファイルを利用したメールアドレスによる制御や App Instance によるテナント制御は未サポートとなっています。

そのため、今回は DeepSeek のサイトへアクセスして Start Now から利用を開始する際のログインをブロックするシナリオを想定して検証してみました。

■Netskope の設定

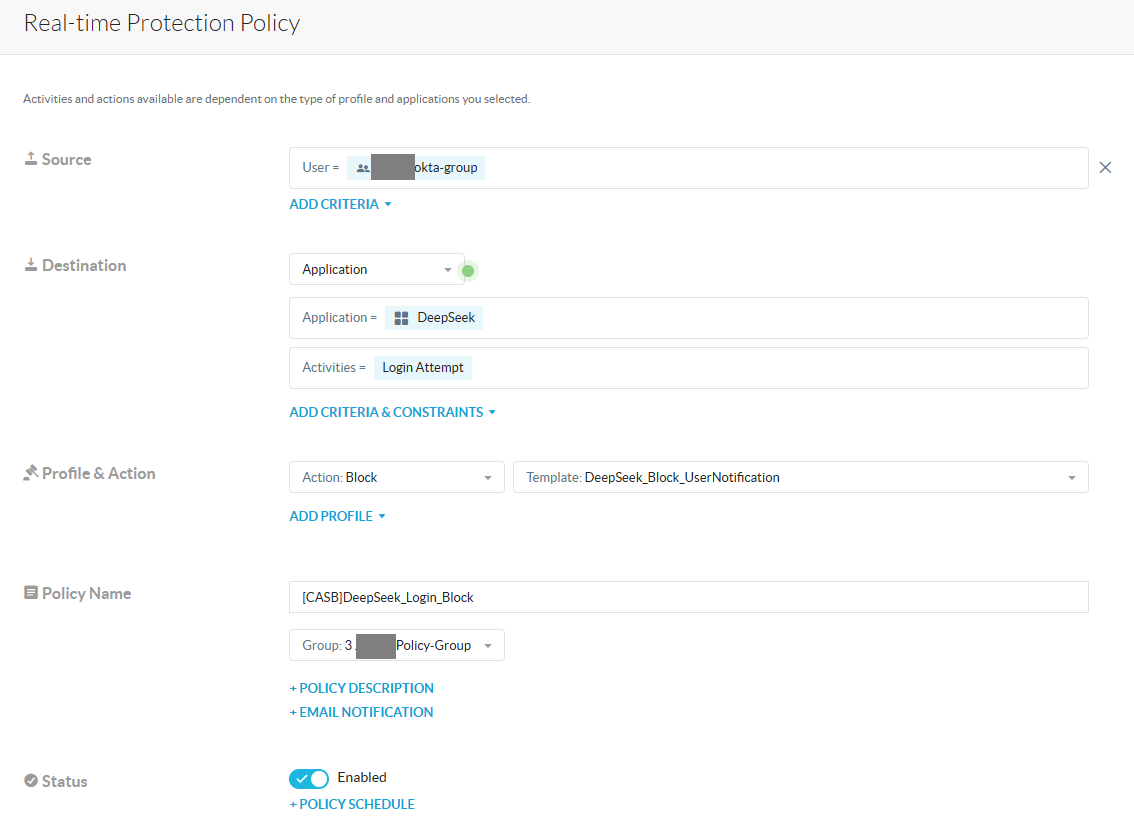

- Policies > Real-time Protection < NEW POLICY < Cloud App Access を選択し、下記の画像のようにポリシーを設定します。

-

Activities に Login Attempt を設定し、Action をブロックに設定することでログイン試行をブロックします。

-

■動作検証・結果

DeepSeek のサイトへのアクセスは可能で、ログインについてはブロックできることを確認できました。

Skope IT から作成したポリシーにより、DeepSeek へのログインがブロックされていることが確認できます。

DLP 機能による DeepSeek へのファイルアップロード・ポスト制御

DLP 機能を利用することで、特定の文字列が含まれているファイルのアップロードとメッセージのポスト制御が可能です。

今回は、「社外秘」という文字列が含まれていることを DLP で検知した場合はアップロードとポストをブロックするシナリオを想定して検証してみました。

■Netskope の設定

-

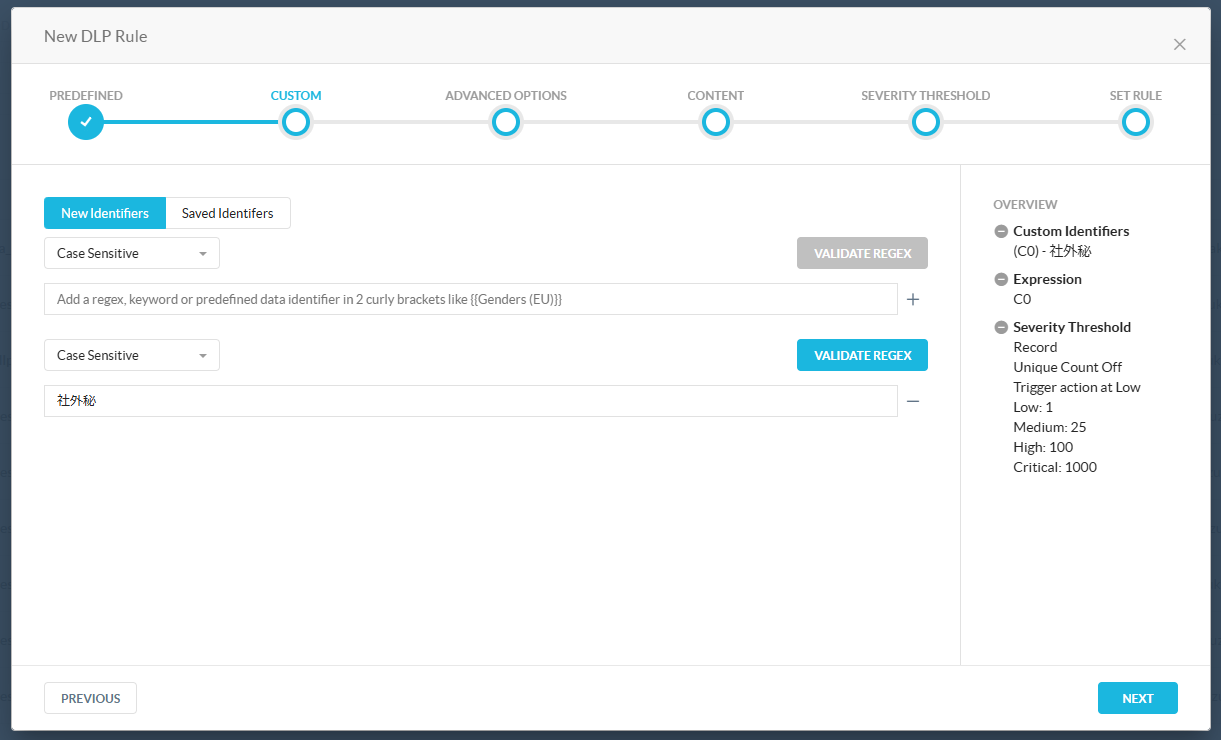

Policies < DLP < EDIT RULES < Data Loss Prevention < NEW RULE から DLP ルールを作成します。

-

DLP ルールに検知する文字列を設定します。

-

今回は検証のため、文字列を1回検知した場合にポリシーのアクションをトリガーする設定としています。

-

-

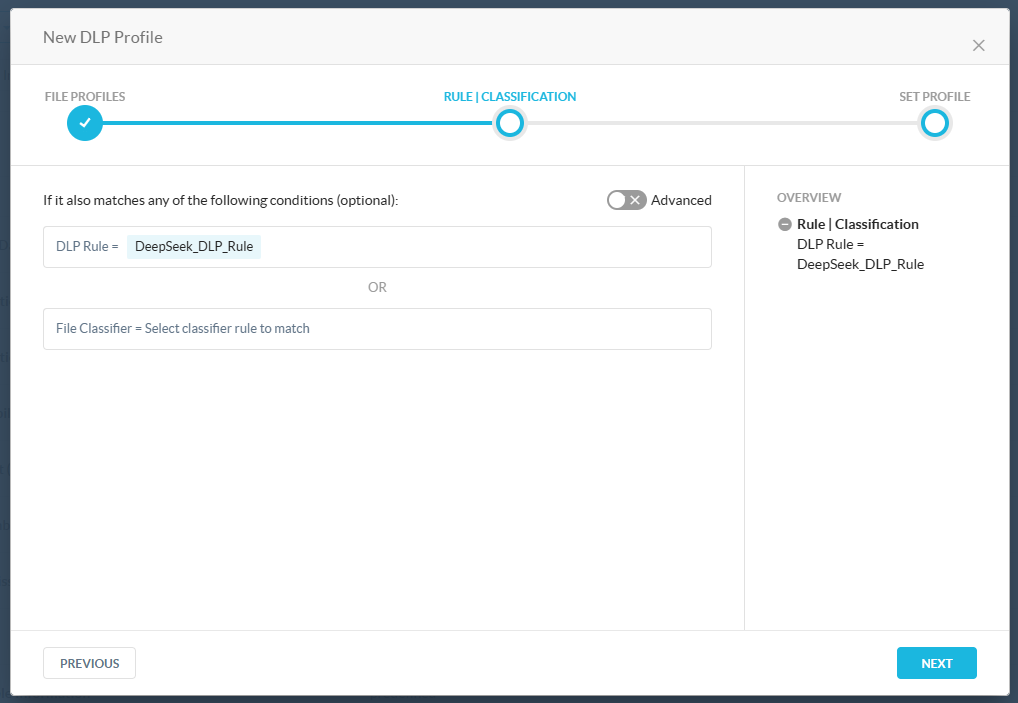

Policies < DLP < NEW PROFILE から DLP プロファイルを作成します

-

RULE | CLASSIFICATION の DLP Rule で作成した DLP ルールを設定します。

-

-

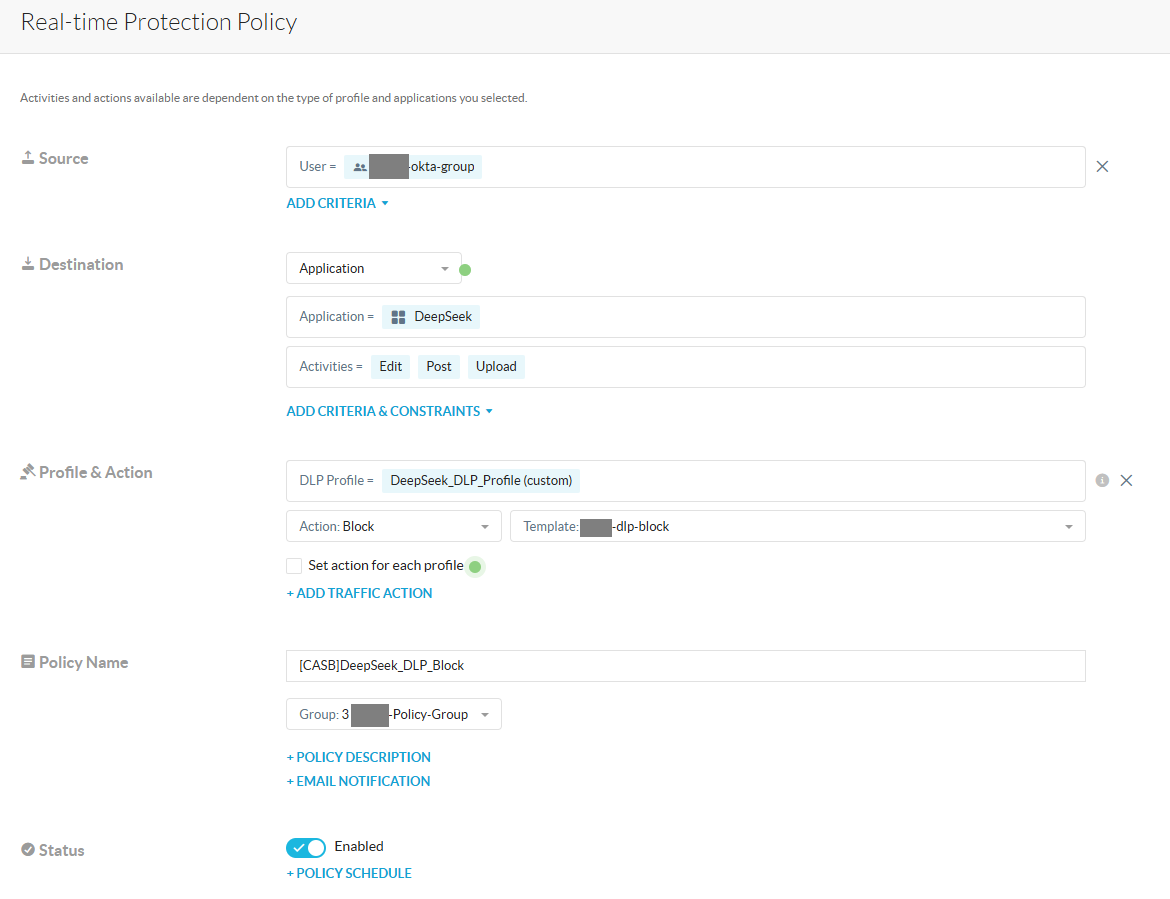

Policies > Real-time Protection < NEW POLICY < Cloud App Access を選択し、下記の画像のようにポリシーを設定します。

-

Activities に DLP をサポートするアクティビティを設定します。

-

Profile&Action の ADD PROFILES から DLP Profile を選択し、作成した DLP プロファイルを設定して Action を Block に設定します。

-

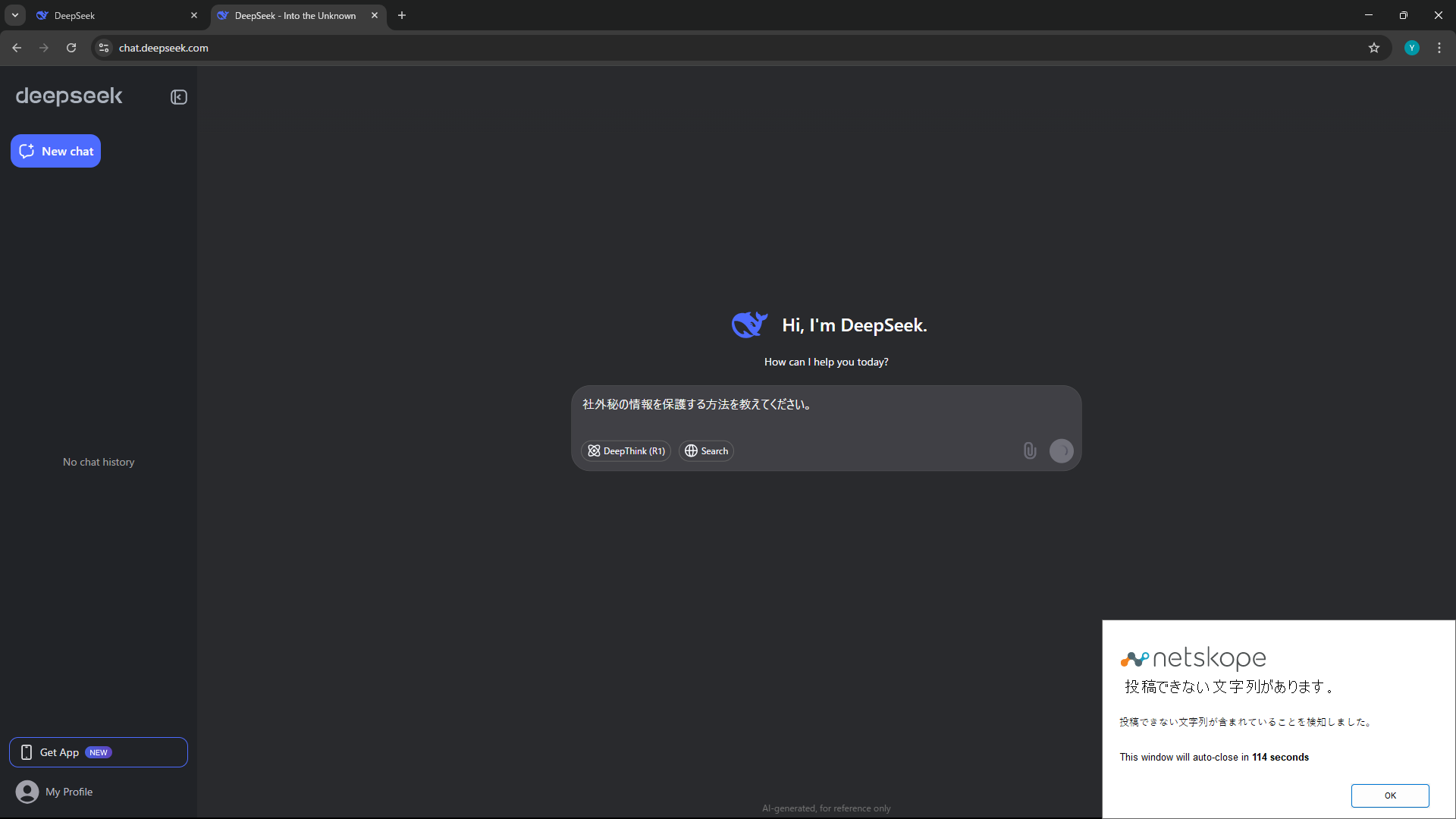

■動作検証・結果

メッセージ内に「社外秘」を含めてポストすると、Netskope が DLP ルールに設定されている文字列を検知してポストがブロックされることを確認できました。

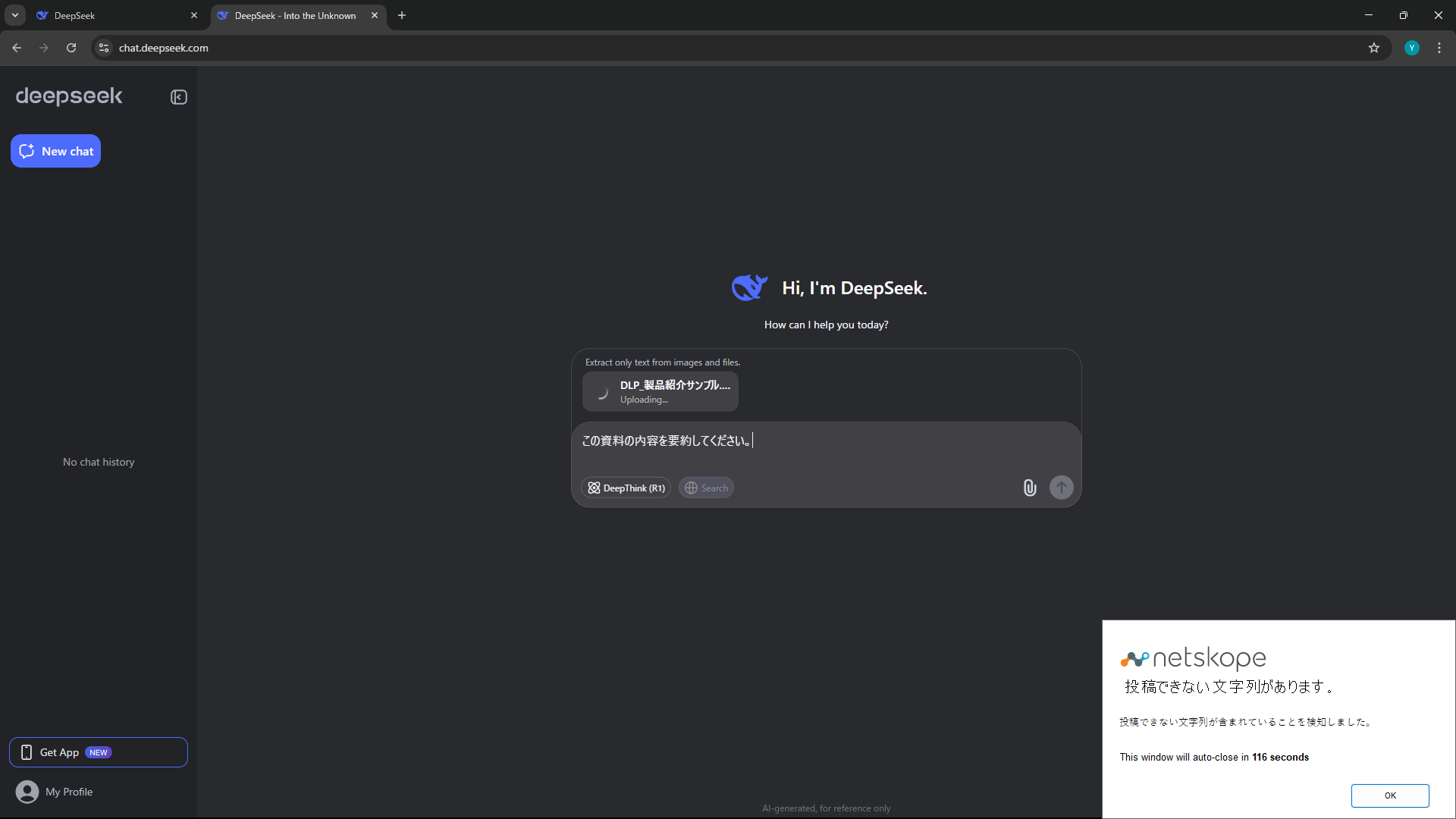

「社外秘」の文字列を含むファイルのアップロードについても、Netskope が DLP ルールに設定された文字列をファイル内で検知してアップロードがブロックされることを確認できました。

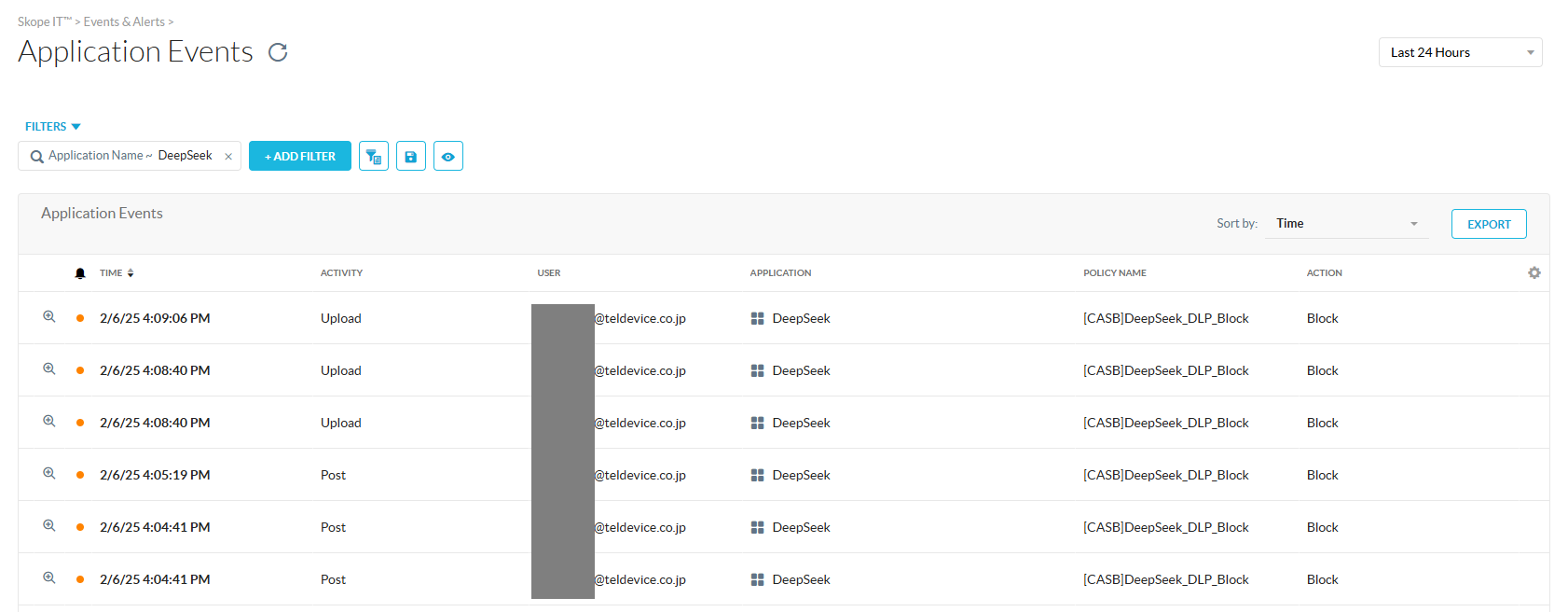

Skope IT から作成したポリシーにより、ファイルのアップロードとポストがブロックされていることを確認できます。

User Notification 機能による生成 AI 利用に関するコーチング

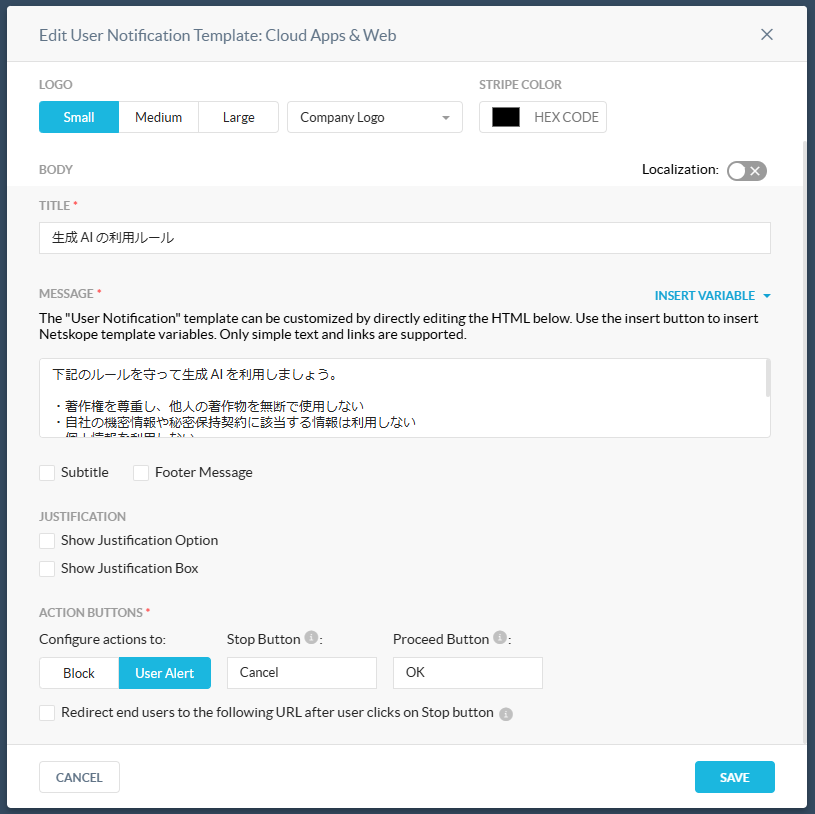

ファイルのアップロードやポスト時にポップアップを表示し、生成 AI の利用ルールなどを表示するコーチングの実施を想定して検証してみました。

■Netskope の設定

-

Policies < User Notification < ADD TEMPLATE < Cloud Apps & Web からコーチング用 User Notification プロファイルを作成します。

-

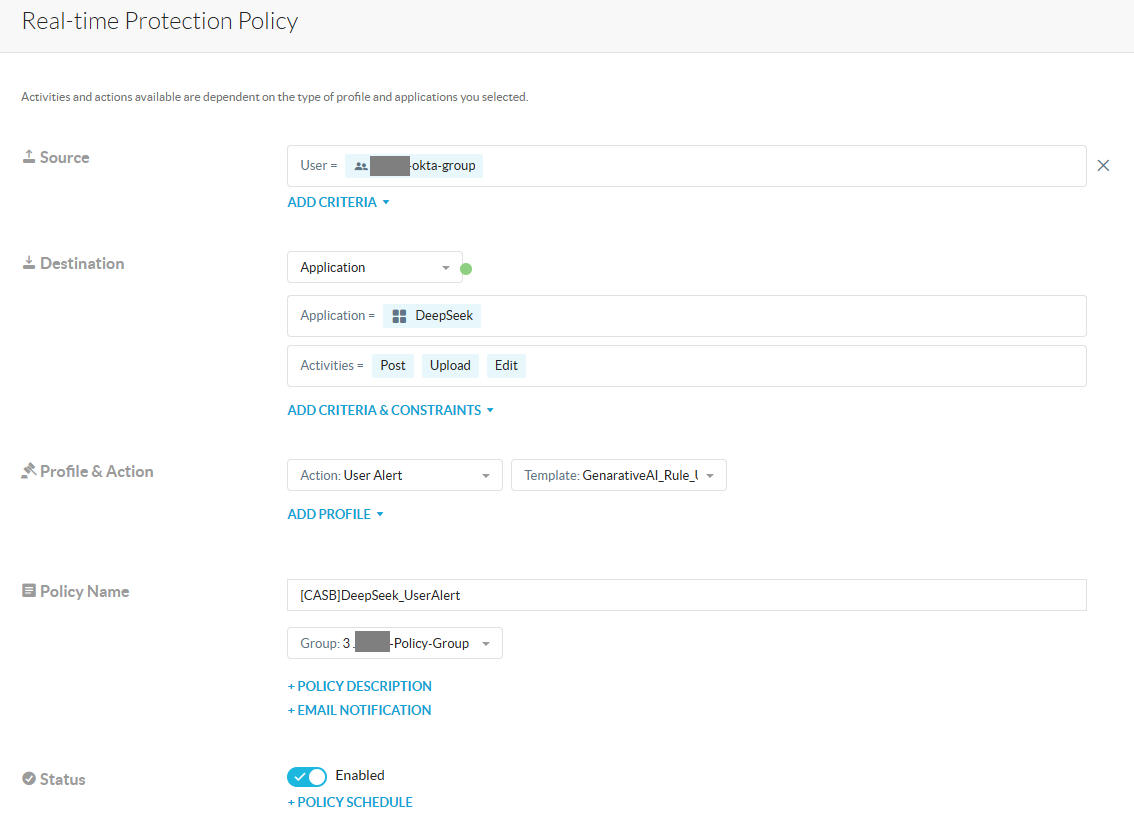

Policies > Real-time Protection < NEW POLICY < Cloud App Access を選択し、下記の画像のようにポリシーを設定します。

-

Activities は Post や Upload のアクティビティを設定します。

-

Action を User Alert に設定して、作成した User Notification テンプレートを設定します。

-

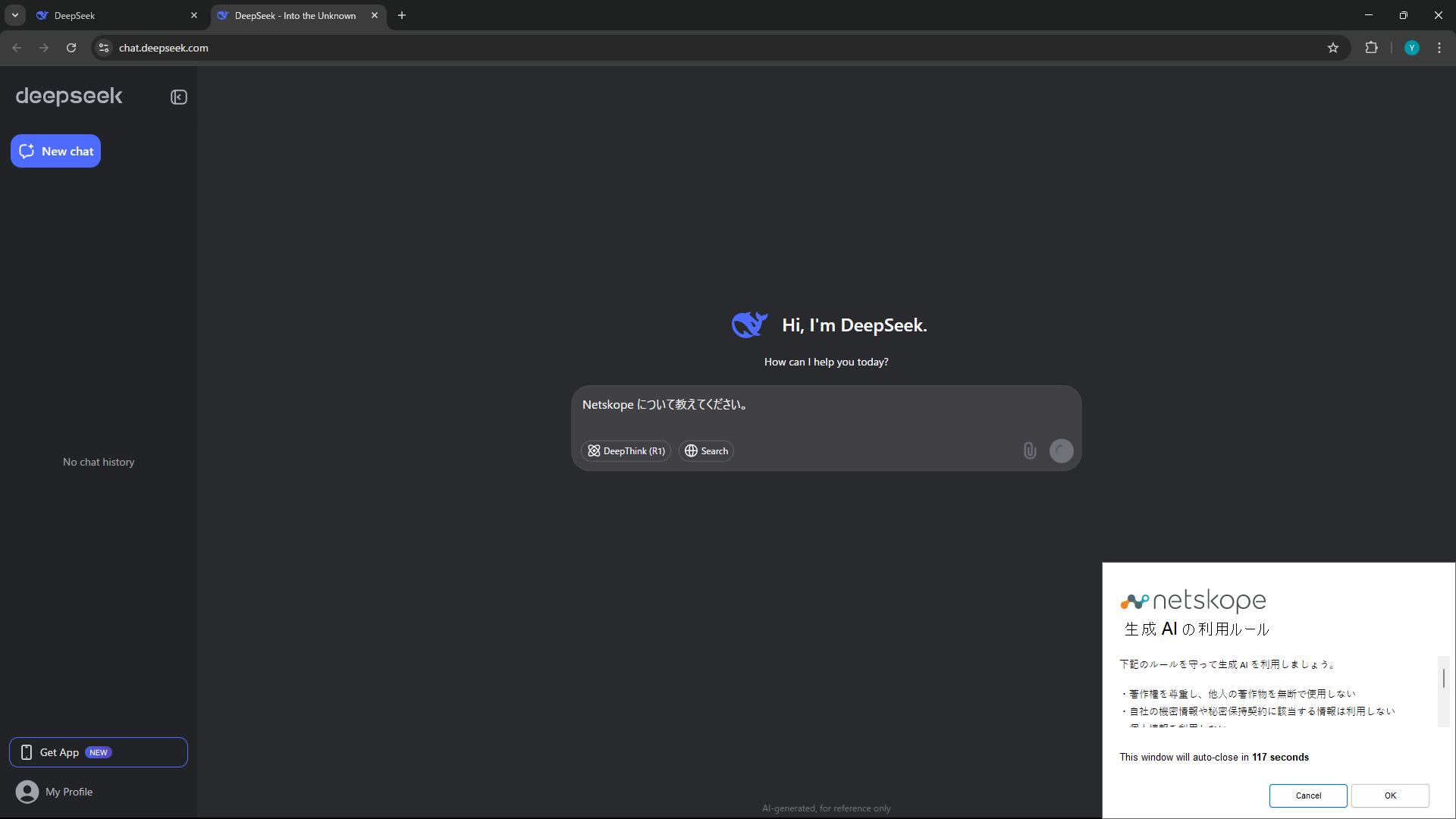

■動作検証・結果

ポストやアップロードを行ったタイミングで、ポップアップが表示されることを確認できました。

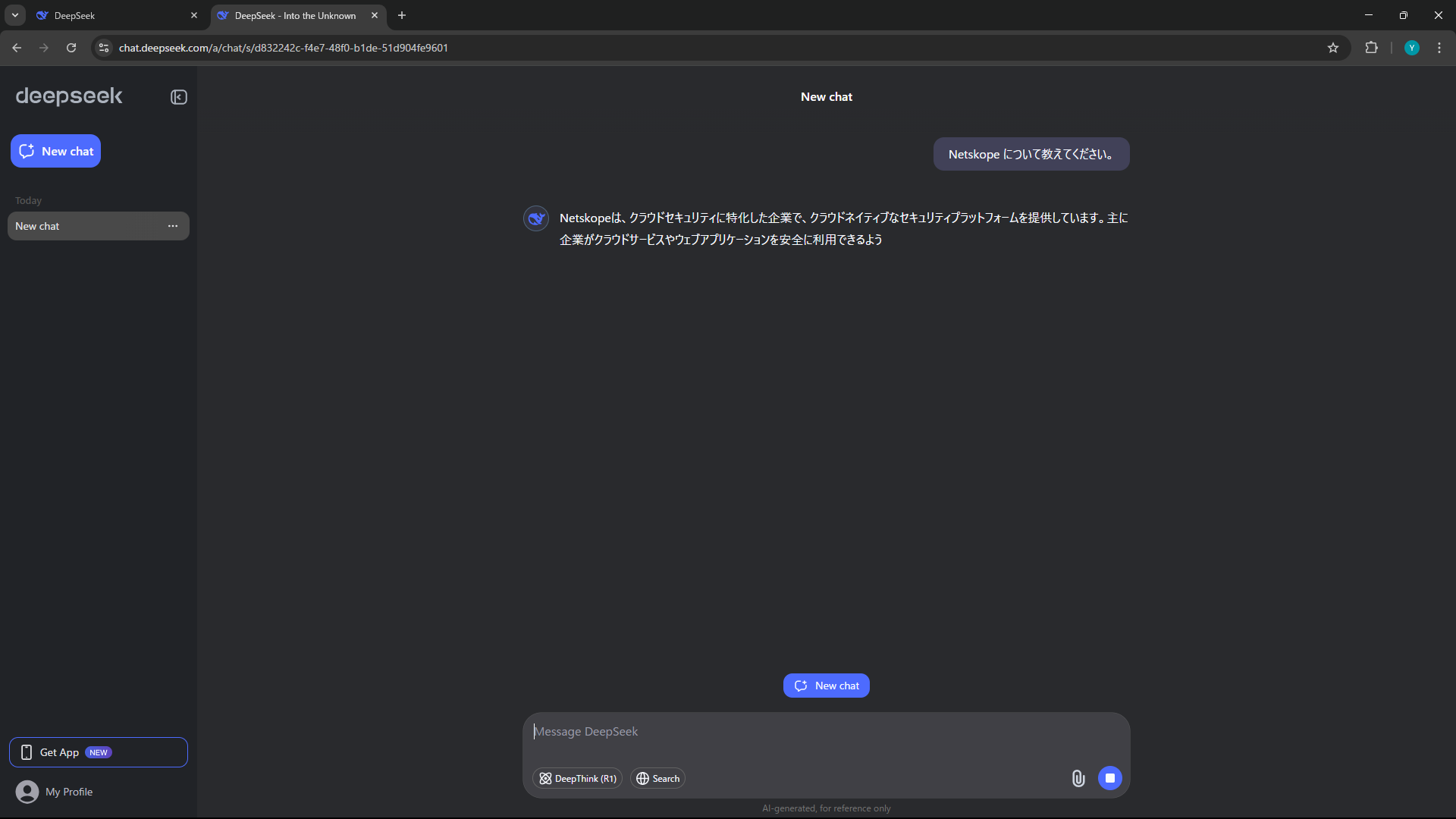

OK をクリックするとポストが行われ、DeepSeek が回答の生成を開始することも確認できました。

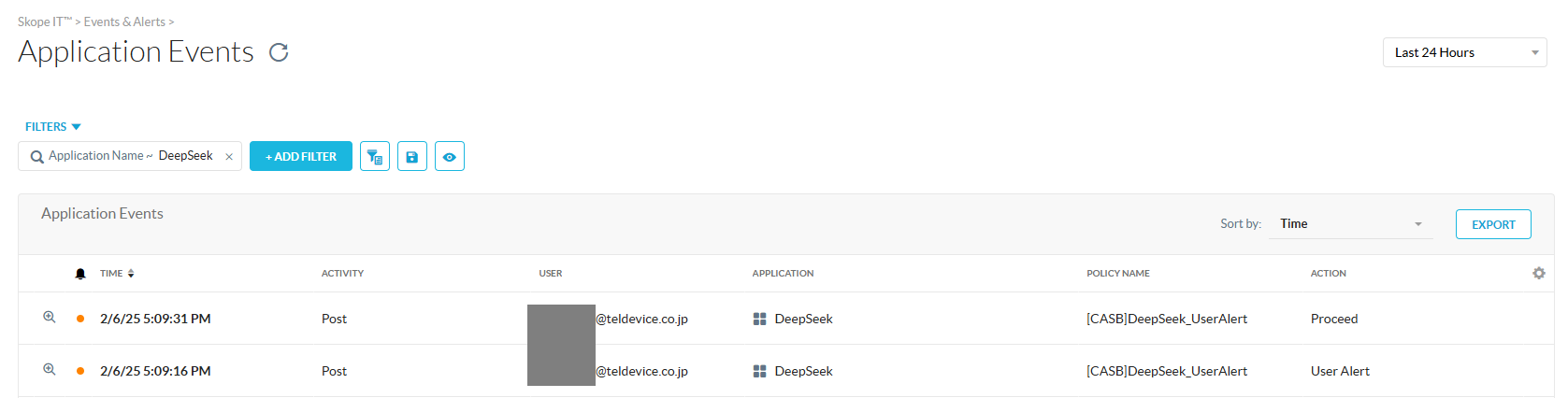

Skope IT から作成したポリシーによる User Alert のログが確認できます。

今回は DeepSeek を対象としていますが、Generative AI のカテゴリを対象とすることで生成 AI を利用するユーザーに対してコーチングを行うことも可能です。

最後に

今回は DeepSeek の利用を Netskope で制御できるのか検証を実施し、その結果をご紹介しました。

Netskope では DeepSeek 以外にも ChatGPT や Microsoft Copilot などの生成 AI の制御が可能です。

興味がございましたら、是非当社までお問い合わせください。