SMSを利用したフィッシング詐欺とDNSセキュリティソリューション

ブログへアクセス下さりありがとうございます。

東京エレクトロン デバイス プリセールスエンジニアのOnoderaと申します。

突然ですが、皆様のスマホのSMSなどに、「Amazonプライム会費のお支払い方法に問題があります」や「お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。下記よりご確認ください」

といった偽ショートメッセージがスマートフォンに届いた経験があるのではないでしょうか。

これらはSMSを利用したフィッシング詐欺として認知されておりますが、どのような仕組みでできているのか、今回はDNSの観点でお話させて頂きたいと思います。

SMSに届いたフィッシング詐欺のURLをクリックするとどうなるのか?

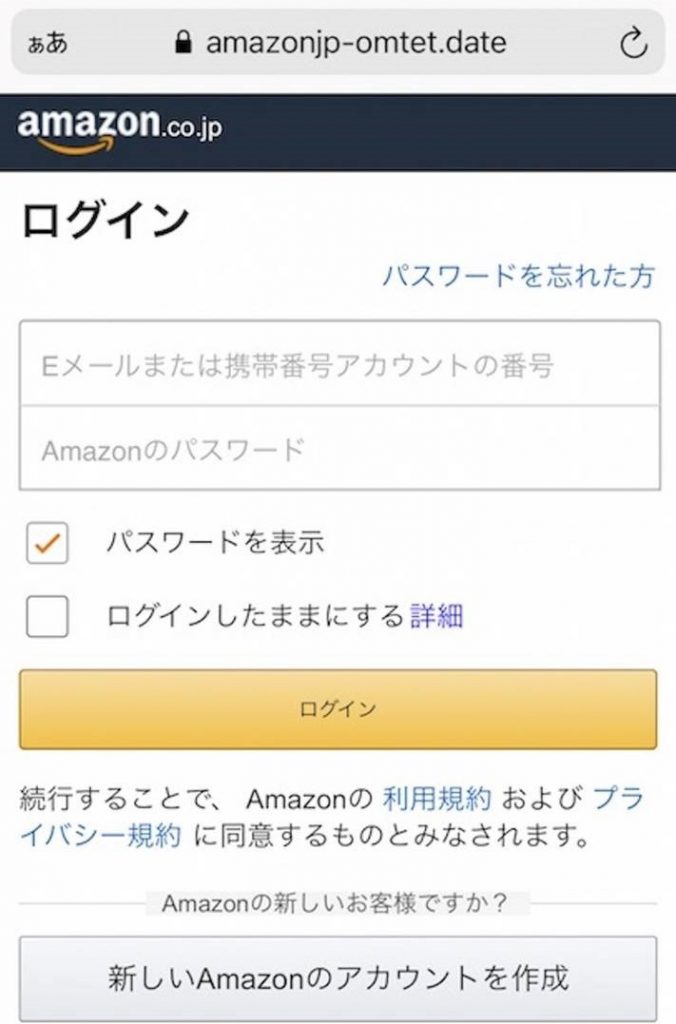

この偽ショートメッセージ内のURLをクリックしてしまうと、以下画面のように、アマゾンと瓜二つのログイン画面が表示されるなどします。

さらに、この画面でユーザーがアカウント情報やパスワードを入力してしまうと、その情報が漏えいし、不正利用されることなどに繋がります。

画像:Amazonプライム会員のお支払いに問題があると促すURLリンク先の偽ログイン画面

上記のように正規のログイン画面とほとんど同じデザインだと、ついついログインしてしまいそうですね。。

さて、このSMSを用いたフィッシング詐欺ですが、どのような仕組みでできるのか、今回はDNSの観点でお話させていただきたいと思います。

SMSのフィッシング詐欺に利用されているDNSの仕組み

DNSはDomain Name Systemの略で、”インターネットにおいて通信の相手先を特定するためのIPアドレス”と“人間が分かりやすい名前 = ドメイン名”を対応させる仕組みです。

SMSフィッシングでは、大きく以下の2点でDNSの仕組みが悪用されているケースがあります。

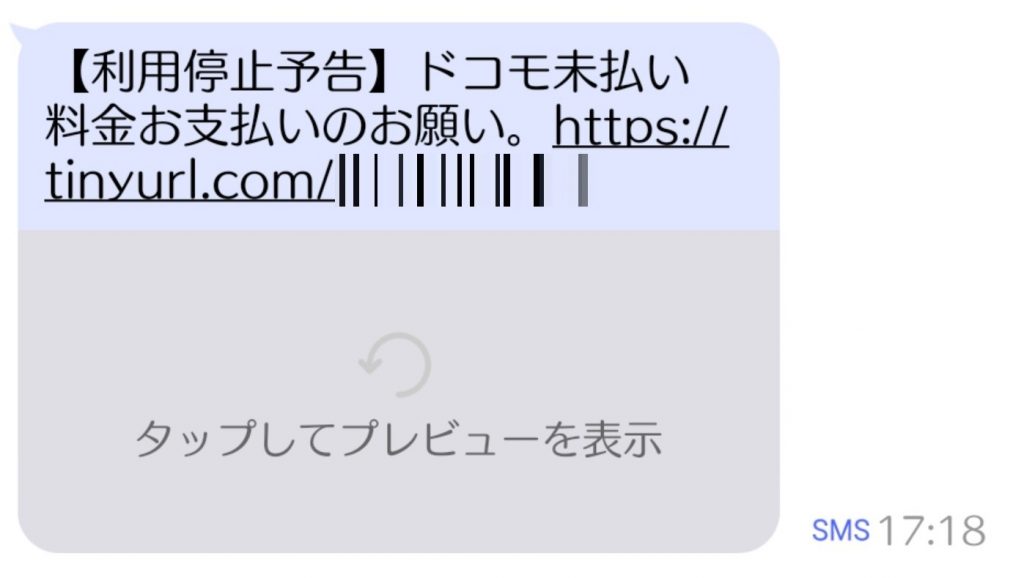

1) SMSフィッシングメール内のURLに短縮URLサービスが用いられている

SMSの偽URLには、短縮URLサービスが用いられて表示されているケースがよくあります。

短縮URLサービスでは、本来のURL (ここでは偽のURL) と短縮URLサービスが提供する短いURLへ変換することができます。

これにより、SMSを受けとったユーザーがURLリンクのドメイン名を目視チェックすることができなくなり、偽物感の強い本来のURL (ここでは偽のURL) をSMSメール画面の表示上から隠すことができます。

※短縮URLはユーザーから見ると意味のない文字列に見えますが、そもそもこの短縮URLサービスが広く利用されることとなった背景として、Twitterのように投稿できる文字数に制限があるサービスの普及があります。そのため、短縮URLをクリックすることに抵抗が少ないユーザーは増えているのではないでしょうか。

画像:筆者に届いた短縮URLサービスを利用したSMSフィッシング (URLは一部マスク済)

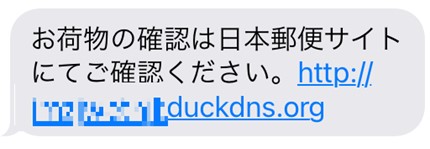

2) SMSフィッシングメール内のURL表示に本物のようなドメイン名が用いられている

SMSの偽URLリンクがあたかも正規のURLであるかのように見せる工夫があります。以下は実際のSMSのメッセージ画面ですが、自分のサーバーに「XXX.duckdns.org」(XXXは任意)というドメイン名を無料で付与できるサービスも存在します。

このXXXに正規のドメイン名を付与することで、よりユーザーを騙せるSMSメッセージを作成することができます。

画像:筆者に届いたダイナミックDNSサービスを利用したSMSフィッシング (URLは一部マスク済)

以上、SMSフィッシングに利用されているDNSの仕組みを2つとりあげました。

DNSのセキュリティソリューション

SMSフィッシングを防ぐにはどうしたらよいでしょうか。対策方法の1つとして、偽造されたURLではないかを目視確認するということが広く言われているかと思いますが、

上述した短縮URLサービスの利用や、部分的ではありますが自由にドメイン名を指定できるサービスの利用により、目視確認では対策が難しくなっていると感じます。

さらには、例えば数字の0と英字のOなど、目視では判断できないドメイン名の羅列を利用する等、人間の目視では判断が限界になっています。

従って、何かしらの機械的に判断できる仕組みの導入が有効であると考えられます。つまりは、DNSのステップで (ドメイン名からIPアドレスに名前解決される段階で)

セキュリティをかけることが効果的と考えられます。

当社のDDI (DHCP,DNS,IPAM) ソリューションであるInfoblox製品では、DNSのセキュリティソリューションとしてBloxOne Threat Defense (通称B1TD)を提供しております。

導入方法は大きく以下の2つがあり、それぞれイメージ図を掲載します。

<導入イメージ1> オンプレミスのInfoblox上で脅威情報を保持し、オンプレミス側でDNSセキュリティを提供する構成

上記の導入方法ですと、オンプレ側にInfobloxをDNSサーバーとして配置する必要がありますが、クライアントからのDNSクエリに対し、そのInfoblox側でInfoblox社の脅威情報とマッチするか判断を行います。

マッチした場合にはそのDNSクエリは危険と判断し、名前解決をブロックして任意のリダイレクトページに誘導したり、

ブロックすることが少し不安であれば、ブロック自体はしないがログに残して様子を見るなど、多様なアクションを設定することが可能です。

既にオンプレにInfobloxをDNSサーバーとしてご利用頂いている場合に、簡単に追加導入いただけるパターンですね。

対して、利用しているDNSサーバーがInfobloxではないけれど、DNSセキュリティを使ってみたい・・という場合には、クラウドを利用する以下のパターンでご導入いただけます。

<導入イメージ2> クラウドのBloxOne Threat DefenseにDNSクエリを転送し、クラウド上でDNSセキュリティを提供する構成

上記の導入方法では、オンプレ側のDNSサーバーはInfobloxでなくとも導入できます。既にお客様側でご利用されているDNSサーバーのDNSクエリの転送先を、

クラウドにあるBloxOne Threat Defense用のDNSサーバーに指定することで簡単に導入できます。

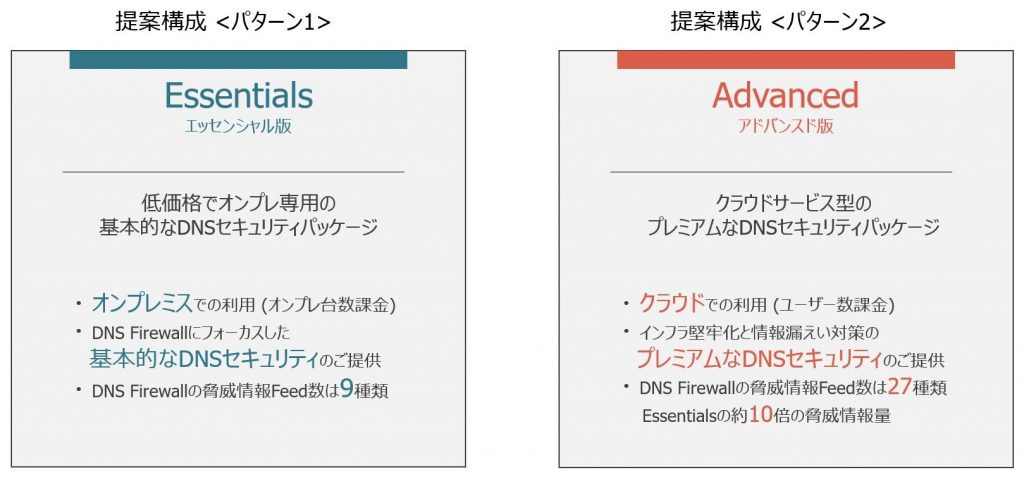

纏めますと、オンプレで利用する<パターン1>をエッセンシャル版、クラウド利用の<パターン2>をAdvanced版としてご用意しており、それぞれのパッケージ比較は以下です。

本記事では、皆様の身近に存在するSMSフィッシングの実例をもとに、悪用されているDNSに焦点を当て、DNSのセキュリティソリューションの導入方法の概要を簡単にご紹介してきました。

次回以降、DNSセキュリティソリューションのさらなる詳細情報をご紹介予定です。