【詳細版】ASMを効果的に活用、CTEMの効果的な実装手法について

前回は概要版という形でCTEMの実装方法について投稿いたしました。

今回は詳細版ということで少し長いですが、お読みいただけると幸いです。

※CTEMアプローチに沿ったNext ASMを使った無償診断キャンペーンを実施しております。簡単にお試しできますのでぜひ!お申し込みください。

※まずはおさらいからです。

CTEMは、Continuous Threat Exposure Managementの略で、継続的な脅威エクスポージャーマネージメントと訳されます。

つまりは、脅威に晒されているものを継続的に可視化し、可視化したリスクを改善していきましょう。というセキュリティアプローチです。

このCTEMアプローチをカバーしたPenteraという製品を最後に紹介していますので最後までご確認ください。

※以下CTEMについて、実装方法に関して動画コンテンツを用意しています。理解が深まると思いますので是非ご視聴ください。

【オンデマンドウェビナー】セキュリティ人材なら知っている今話題の用語CTEM (継続的な脅威エクスポージャーマネージメント)とその実装

【オンデマンドウェビナー】今話題のCTEMとガートナーが推奨する実装方法 | 東京エレクトロンデバイス株式会社 (teldevice.co.jp)

CTEMの5段階

CTEMは以下5つのフェーズで構成されています。

- Scoping / スコープ設定

- Discovery / 発見

- Prioritization/ 優先順位付け

- Validation / 検証

- Mobilization / 動員

以下、各段階について説明していきます。

-

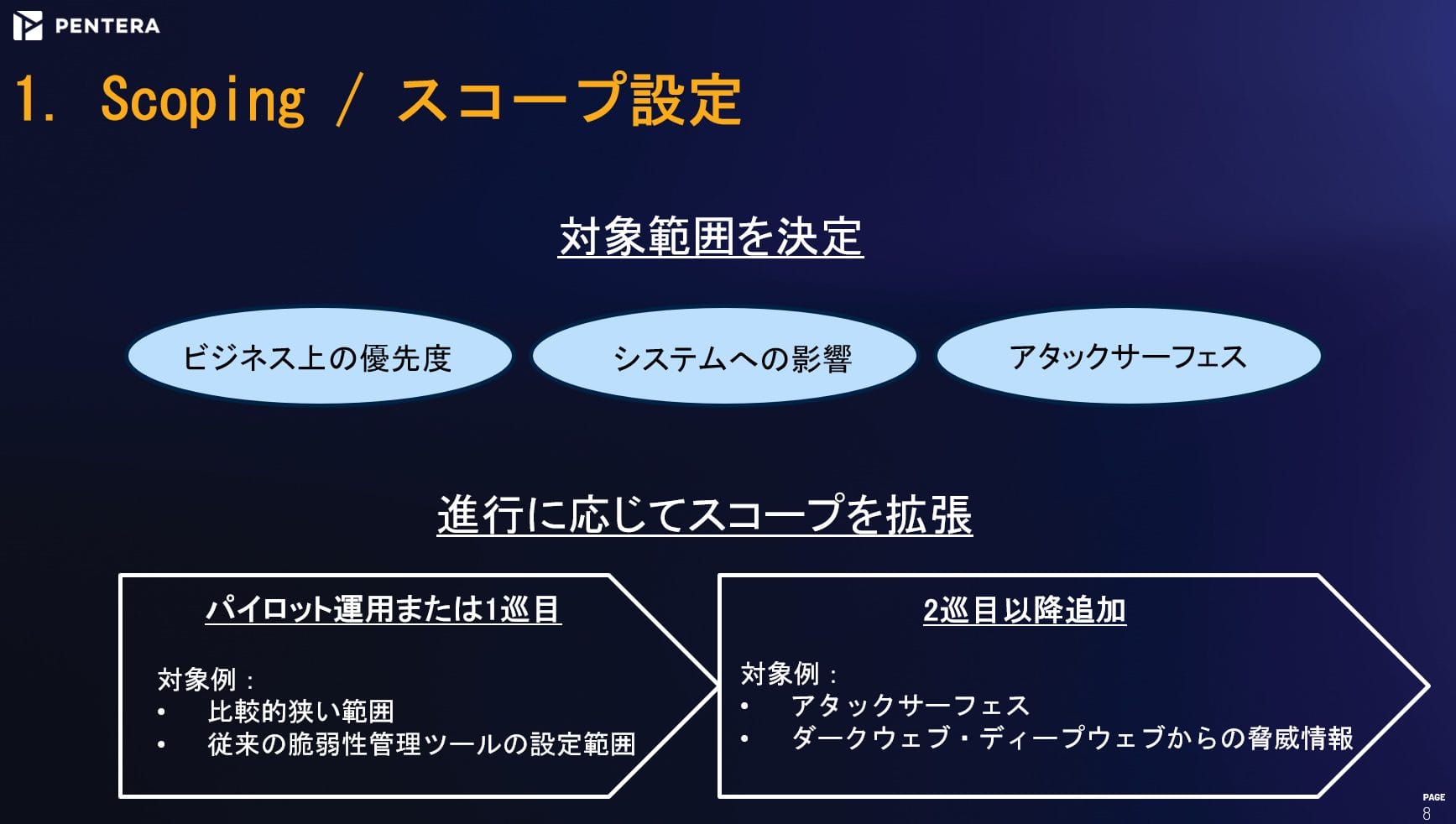

Scoping / スコープ設定

スコープ設定では、CTEMを実施する対象範囲を決定します。

範囲の特定にあたり、セキュリティチームは、ビジネス上優先度の高いシステムや、実施によるシステムの影響などを考慮する必要があります。

CTEMにおけるスコープとは、一般的な脆弱性管理で設定される範囲だけではなく、攻撃者の視点からアタックサーフェスも範囲として含める場合もあります。

CTEMは繰り返し行いますので、2巡目以降のサイクルで進行に応じてスコープを拡張していくことも可能です。

2巡目以降のサイクルで、アタックサーフェス、およびDark webやDeep webから検出されたクレデンシャル情報などの脅威情報をスコープに加えることも可能です。

このサイクルを繰り返し行い、成熟度が高まってきたら、SaaS アプリケーション、サプライチェーンなど、組織が管理しにくい資産も追加し、範囲を広げることもできます。

-

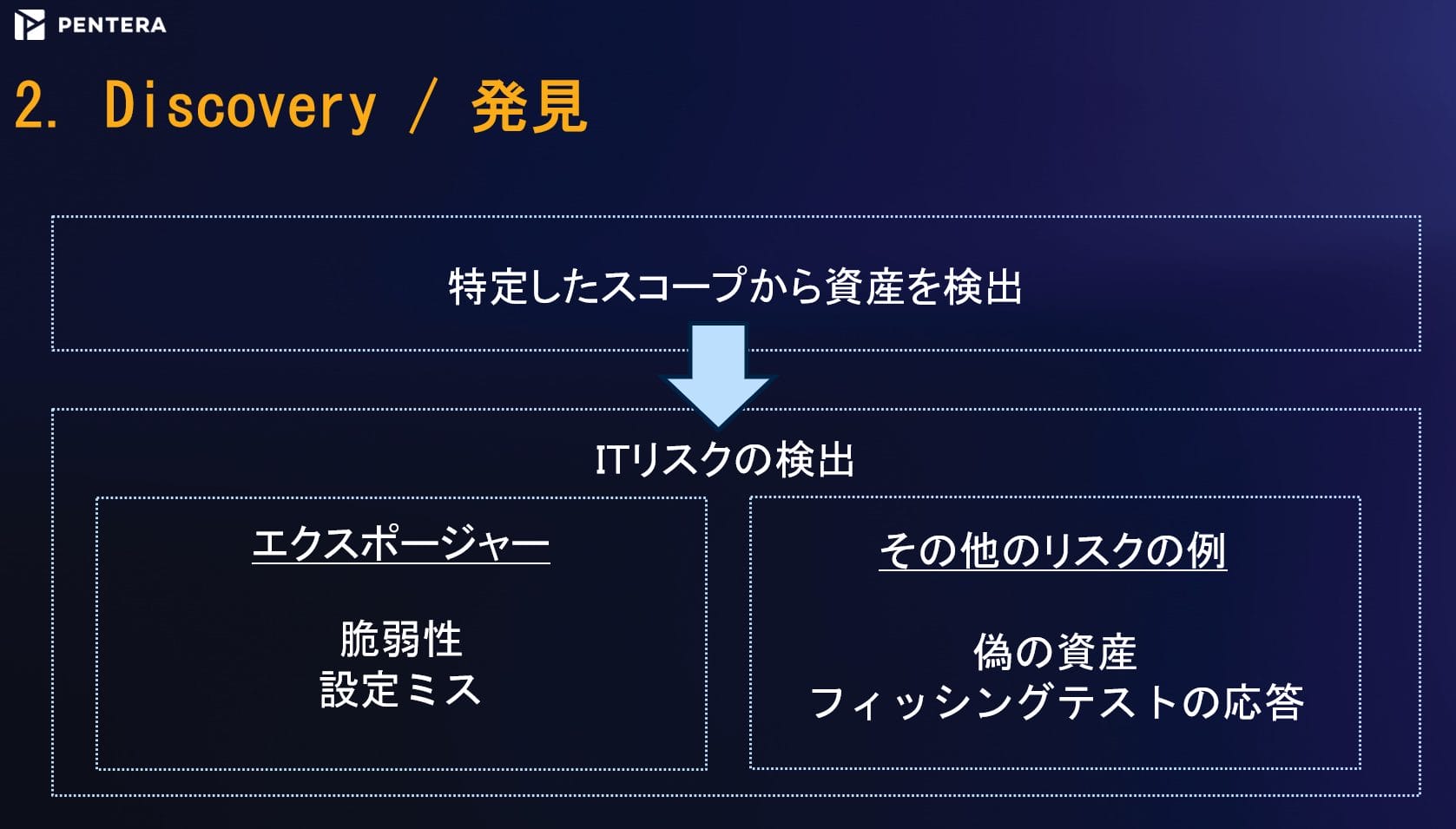

Discovery / 発見

2番目の発見のフェーズでは、資産とそのリスクを検出します。

発見するのは資産やその脆弱性、設定ミスだけではなく、フィッシング詐欺対策テストへの応答などそれ以外の弱点も含まれます。

検出時にはたくさんの事象が検出されるかもしれませんが、ここで注意点があります。

最初のスコープ設定や2番目の発見で失敗しがちなのは、2番目の発見の時に検出されるものが多い方がいいと考えながら最初のスコープ設定をしてしまうことです。最初のスコープ設定は、ビジネスリスクやシステムへの影響に基づいて設定される方が有効です。

本段階で、資産、脆弱性、構成ミス、その他のリスクが多く検出された場合には、次の「優先順位付け」段階でふるい分けが必要になります。

-

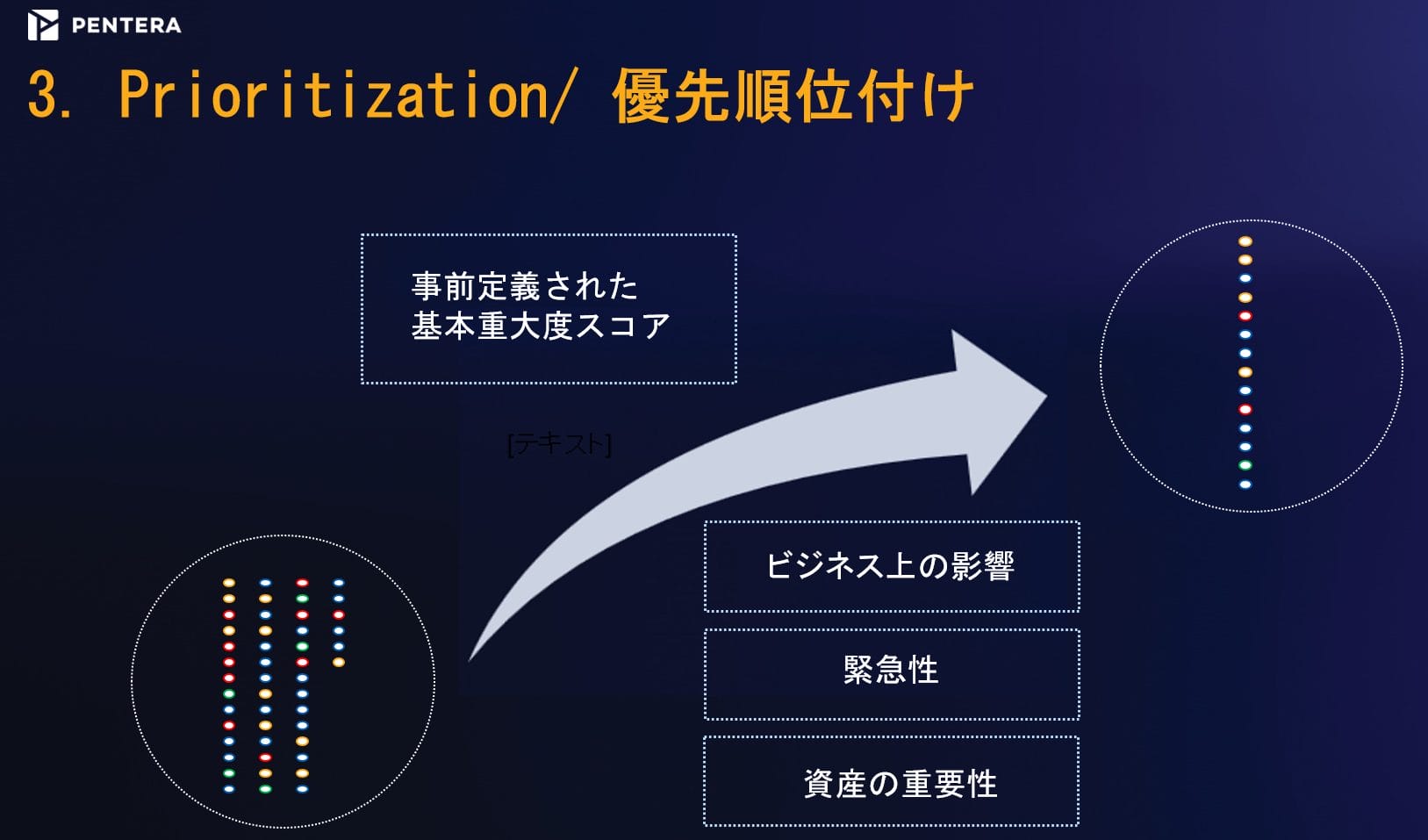

Prioritization/ 優先順位付け

3番目は優先順位付けです。

2番目の発見で多く検出されるかもしれませんが、重要なのは検出されたすべての問題に対処することではなく、組織にとって最も高い脅威を特定して対処することです。

そのために優先順位付けを行います。

ツールによっては、事前に定義された基本重大度スコアを提供してくれる物もありますが、それだけで優先順位を最終決定するのではなく、ビジネスインパクトや組織内での重要性を考慮する必要があるため、緊急性や、補償などのリスク、資産の重要性など複数の要因を組み合わせて優先度を決定する必要があります。

-

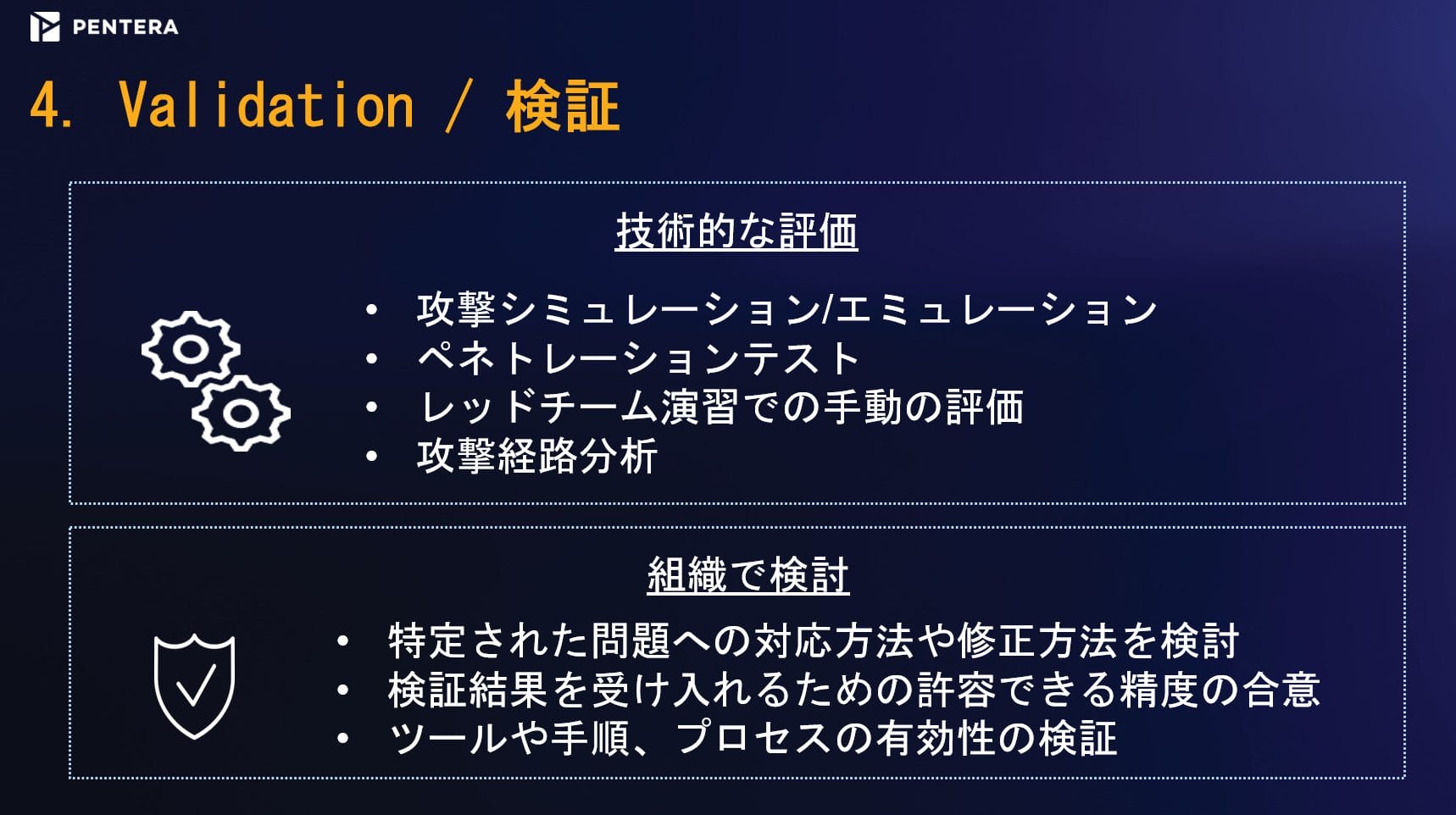

Validation / 検証

4番目の「検証」では、検出された資産や脆弱性を使って、攻撃者が実際にどのように悪用できるか、また監視システムなどが設計どおりアラートを検出するのかなどを検証します。

検証では通常、運用環境で、攻撃者のテクニックを使ったシミュレーションまたはエミュレーションが使用されますが、同時に組織の実行可能性についても検証に含まれ、レッドチーム演習などの手動の活動も検証に含めることもあります。本検証では、攻撃者が本当に悪用できるかどうかを確認することで、攻撃が成功する可能性を評価したり、重要な資産への攻撃経路を分析したり、検出された問題への対処ができるかどうかを確認します。

ペネトレーションテスト、レッドチーム、シミュレーション、攻撃経路分析などの技術的な評価も大切ですが、優れた検証をするには、検証結果を受け入れられるように、関係者間でどれくらいの精度であれば許容できるのかなどを話し合う必要もあります。これはツールの選択にも影響します。

-

Mobilization / 動員

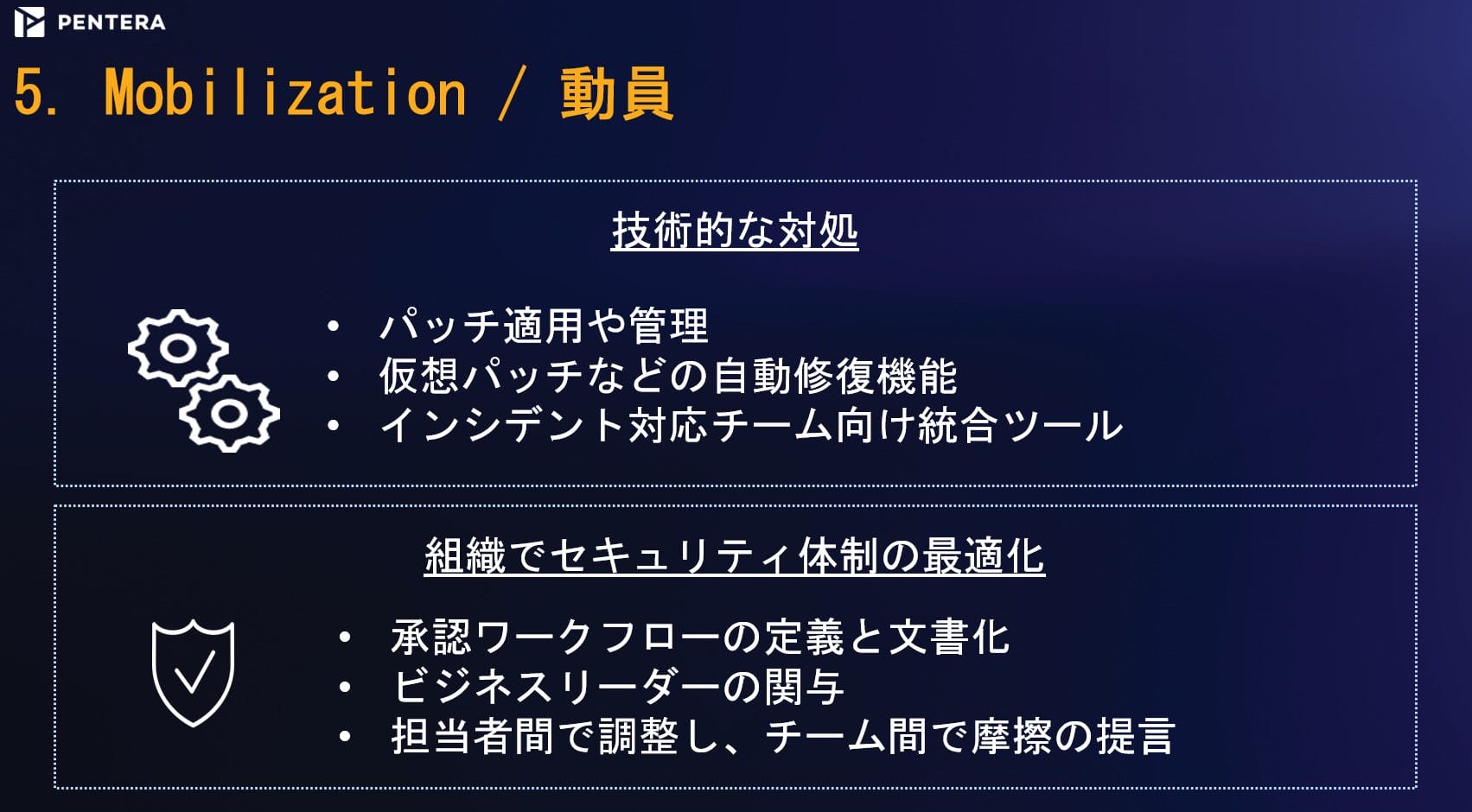

サイクルの最後のフェーズである動員は、グループや人々が目的のために何かを組織したり準備したりする行為を言いますが、CTEMでの「動員」は、チームが調査結果をもとに対処を行うことや、体制づくりやプロセス作りをすることを意味します。

技術的な対応は、パッチ適用などがあげられます。組織によっては、仮想パッチなど「自動修復」機能も取り入れておりますが、すべてを完全に自動化できないのが現状です。

同時に、組織内でセキュリティ体制の最適化を図る必要もあります。文書化されたチーム間の承認ワークフローを定義したり、チーム間の申請方法やコミュニケーション方法を標準化する必要があります。

また、ビジネスリーダーを参加させて関与させることも必要です。修復が単純であることは稀であり、問題の解決が他部署との摩擦や業務上の問題を引き起こさないよう組織間で調整することも必要です。

CTEMをカバーするPentera

Penteraは、疑似的に攻撃を行う自動セキュリティ検証ツールです。

以下CTEMのフェーズごとでPenteraが実現する内容を記載します。

- スコープ設定

GUI上でテスト範囲を指定し、テスト範囲から自動で資産を検出します。< - 発見

脆弱性やアタックサーフェス、クラッキング可能なクレデンシャル情報などを検出します。 - 優先順位付け

GUIとレポートで確認できるテスト結果は、CVSSの観点だけではなく、攻撃者視点で使われる脆弱性かどうかなど、脆弱性が悪用された際の想定される影響度が大きいかどうかも考慮して優先順位付けを行います。対処すべき箇所を特定し、対処方法をご案内します。レポートは自動で生成可能です。 - 検証

Penteraが収集した情報を基に疑似的に攻撃を行います。

この攻撃は定型的なものではなく、トラフィックの情報や収集されるアセットの情報を基に攻撃を実行します。 - 動員

Penteraは脆弱性の内容やその対処方法まで提示します。

優先順位付けされた改善点を対処方法に沿って対処していくことで効率的なセキュリティ耐性の向上を支援します。

上記のようにPenteraは、継続的にセキュリティ耐性を改善していくというCTEMのアプローチに沿う形で、疑似的な攻撃を用いてセキュリティ耐性や、脆弱性、設定ミスの発見を行い、継続的な改善を行うために最適なツールです。

CTEM自体をしるきっかけ、またはセキュリティ耐性改善のための選択肢の1つとして参考になればうれしいです。