Netskope Endpoint SD-WAN構築してみた!(前半)

ZTNA Next L3E(Endpoint SD-WAN)についてGatewayの構築から設定と動作確認まで実施してみましたので紹介します

こんにちは。

今回のブログではNetskopeのZTNA Next L3E(Endpoint SD-WAN)を設定・構築しつつ紹介していこうと思います。

■ZTNA Next L3E(Endpoint SD-WAN)とは?

まずZTNA Next L3E(Endpoint SD-WAN)とはNetskopeから昨年リリースされた新機能となり、

ZTNA Next L3Eでは今までのZTNA Next L7(旧Netskope Private Access)に引き続きゼロトラストアクセスの提供に加え、従来のNPAではサポートできなかったサーバー発の通信や双方向から発信される通信に対応し、かつ従来のCASB/SWG/ZTNAで利用している単一のクライアント*を利用することができるといった機能を持ち合わせた製品となります。

*現状既存のNetskope Clientへのaddonファイルのインストールは必要となります。

ちなみにZTNA Nextという名称に馴染みがないかもしれませんが、先日Netskope社がNetskope Oneにリブランディングした関連で製品名が一部変更されました。従来Netskope Private Access(略してNPA)と呼ばれていた機能はZTNA Next L7という製品名に変更され、Borderless SD-WAN機能の一部に含まれていたEndpoint SD-WANもZTNA Next L3Eという名称に型番含めて一新されています。

■ゲートウェイのデプロイメント

早速設定を紹介していきます。

今回はAWS上にゲートウェイを構築していこうと思います。

手順についてはメーカードキュメントサイトを参考に設定を紹介しております。

※メーカードキュメントサイトについてはEndpoint SD-WAN含むBorderless SD-WANご利用の方が参照できるサイトとなります。Borderless SD-WANご利用中の方でログイン方法が分からないなどございましたらお問い合わせ下さい。

1)VPCリソースの作成

1‐1)VPCとインターネットゲートウェイの作成

VPC作成時は以下のVPC作成ウィザートに従って設定下さい。

- VPC CIDRは少なくとも/24

- 少なくとも1つのパブリックサブネットの作成

- プライベートサブネットの作成はオプションとなります(AWSからブランチ/DCへの接続にのみ必要となります)*

*今回のブログではオプションの作成は省略します - BGPベースのHAをデプロイする場合はアベイラビリティゾーンは2を指定

VPCの作成手順については割愛いたしますが、作成される場合はこちらを参照ください。

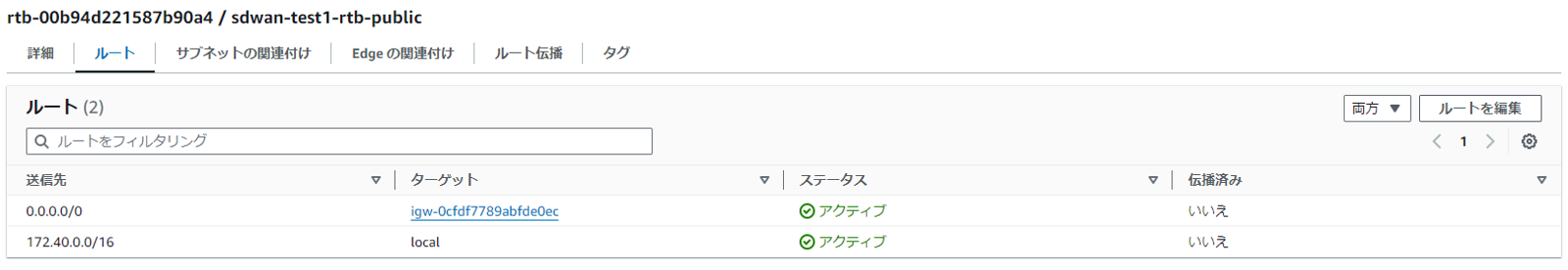

1-2)ルーティングテーブルの確認

パブリックサブネットのルーティングテーブルを確認し、接続されたインターネット ゲートウェイを指定したデフォルトルートとなっていることを確認します。

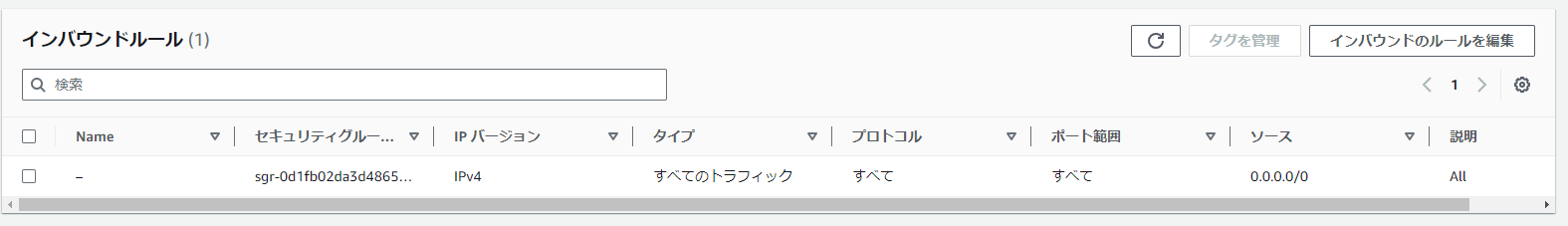

1-3)セキュリティグループの作成

ゲートウェイインスタンスにアタッチされる各サブネット/インターフェイスは、サブネットのタイプ(パブリック/プライベート)に基づいて一意のセキュリティグループを持つ必要があります。以下はセキュリティグループの設定例です。

Public Security Group: ※不正アクセスを防ぐ為に必要に応じてインバウンドルール内のSSHでのIPはマイIPに変更するなど適宜ご対応下さい。

※不正アクセスを防ぐ為に必要に応じてインバウンドルール内のSSHでのIPはマイIPに変更するなど適宜ご対応下さい。

Private Security Group: ※アウトバウンドルールは、両方のセキュリティグループの0.0.0.0/0へのすべてのトラフィックを許可。

※アウトバウンドルールは、両方のセキュリティグループの0.0.0.0/0へのすべてのトラフィックを許可。

2)ネットワークインターフェイスの作成

EC2へ移動しネットワークとセキュリティ>ネットワークとインターフェイスを開きます。

2-1)ネットワークインターフェイスの作成

パブリックサブネットからカスタム IPを使用して Elastic Network Interface を作成し、以下に示すように、作成された適切なパブリックセキュリティグループを関連付けます。

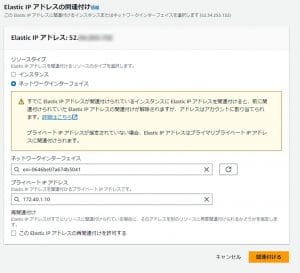

2-2) Elastic IP の割り当て

ネットワーク & セキュリティ>Elastic IPを開き、Elastic IP を割り当て2-1)で作成したパブリックインターフェイスに関連付けます。

3)EC2インスタンスの起動

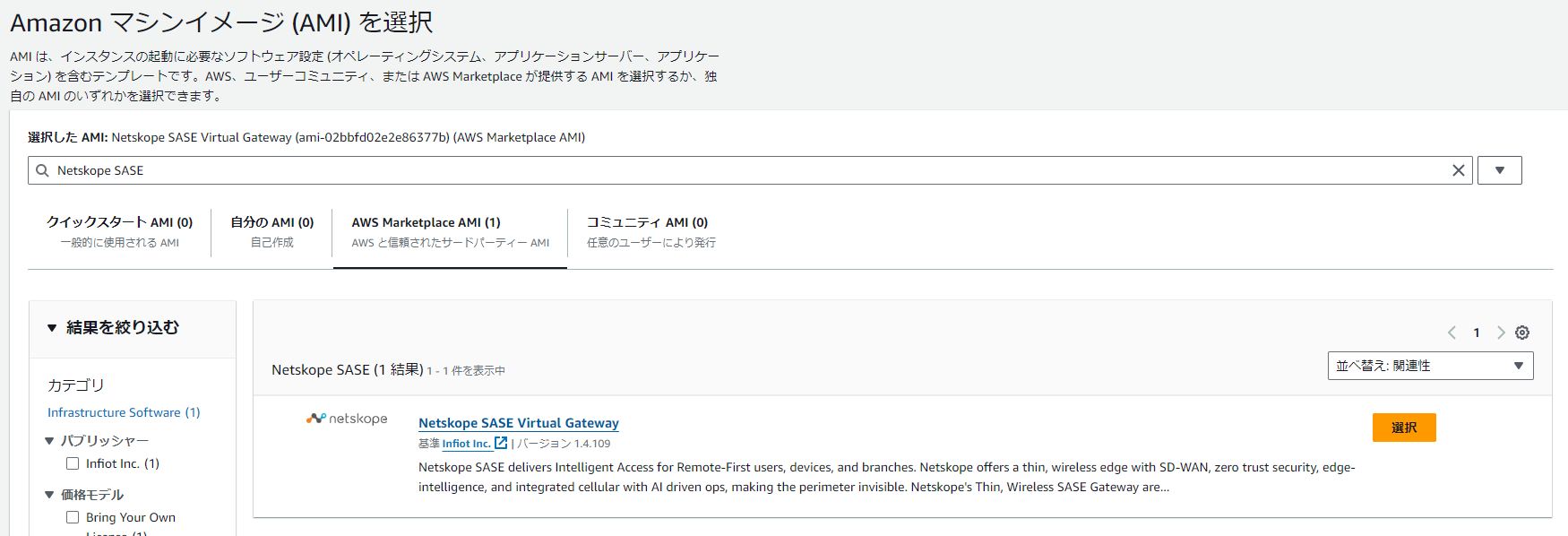

公開された Marketplace イメージを使用して EC2 インスタンスをデプロイします。

3-1)インスタンスページから「インスタンスを起動」を選択し作成していきます。

インスタンスの名前を付け、次にアプリケーション及びOSイメージでNetskope SASE Virtual Gatewayを選択します。

3-2)インスタンスタイプでt3.xlargeを選択、キーペアではSSHキーペアを選択します。

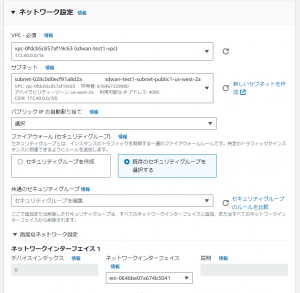

3-3)ネットワーク設定では前項までに作成したElastic Network Interfaceを選択していきます。

- VPCとサブネットは前項で作成または用意済みのものを選択

- パブリック IP の自動割り当ては無効を選択

- 高度なネットワーク設定から、作成済み場ブリックENIをネットワークインターフェイスとして選択

3-4)ストレージの設定あらルートディスクのサイズを32GBに設定します。

3-5)詳細設定のユーザデータオプション部分で次の cloud-init 設定を入力します。

ここで設定したパスワードは作成したインスタンスへのSSHログイン時に利用されます。

#cloud-config

password: <YOUR_CUSTOM_PASSWORD>

最後に「インスタンスの起動」をクリックし、インスタンスを起動させます。

4)EC2インターフェイスの起動と準備

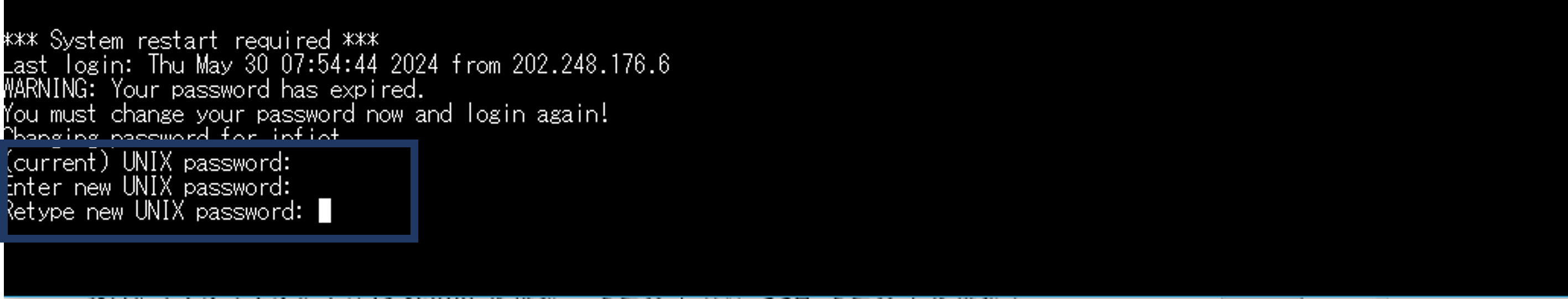

4-1)1. EC2 コンソールでインスタンスが起動したら、インスタンスに関連付けられたパブリック IP と SSH キーを使用して、SSH 経由でインスタンスにログインします。

注意:ログイン時3-5)で設定したパスワードを求められる場合があります。

インスタンスに初めてアクセスする際のセキュリティ上の理由によるもので、最初のログイン時にパスワードの変更も求められるため、新しいパスワードを設定下さい。

4-2) インスタンスに正常にログインしたら、インターネット接続が機能していることを確認します。

4-3)次のコマンドを実行して DHCP サーバー パッケージをインストールします。

4-4) ゲートウェイ ソフトウェアを最新の推奨バージョンにアップグレードします。

sudo su rootinfhostd upgrade -displayname <R1.4.199>

service infhost restartinfhostd restart-container

※<>内はアップグレードしたい最新バージョンを指定

※最新バージョンへのアップデートは管理GUI上からも実行できるためこの手順は飛ばしても問題ありません。

5)ゲートウェイの設定とアクティベーションの実施

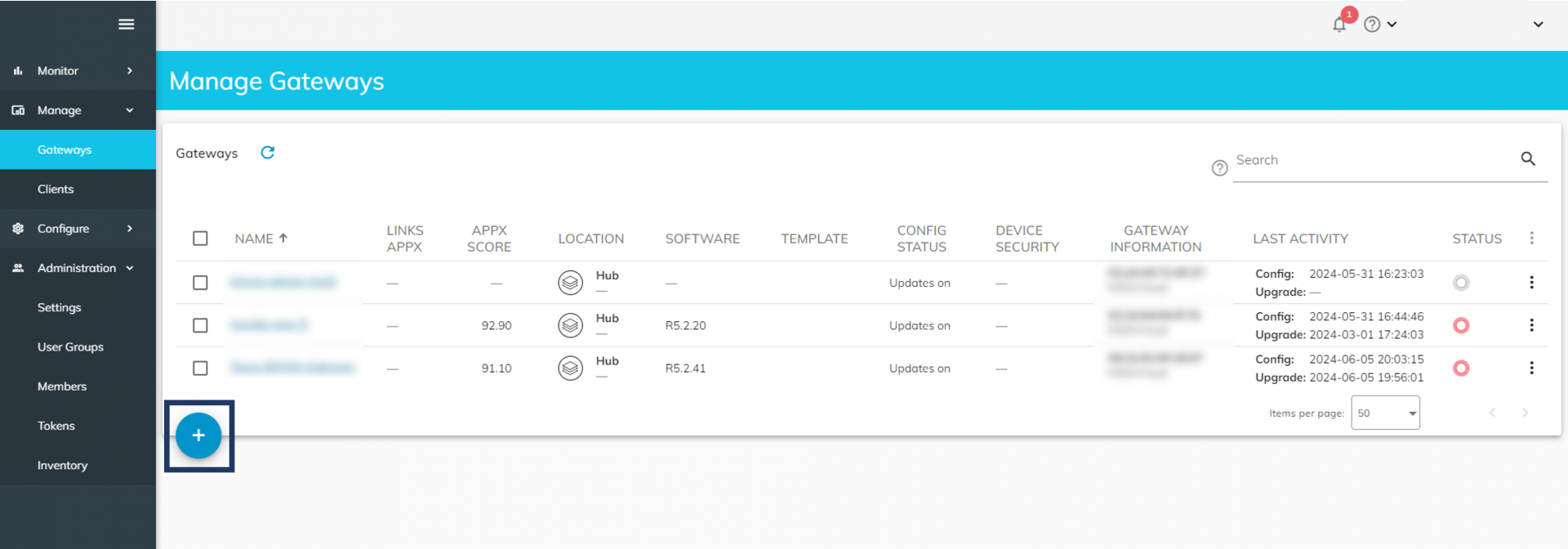

5-1) Borderless SD-WANテナント側でゲートウェイを設定します。

Borderless SD-WAN Orchestrator テナントにログインし、左側の[ゲートウェイ]タブをクリックします。次に、左下の+ボタンを押してゲートウェイを作成します。

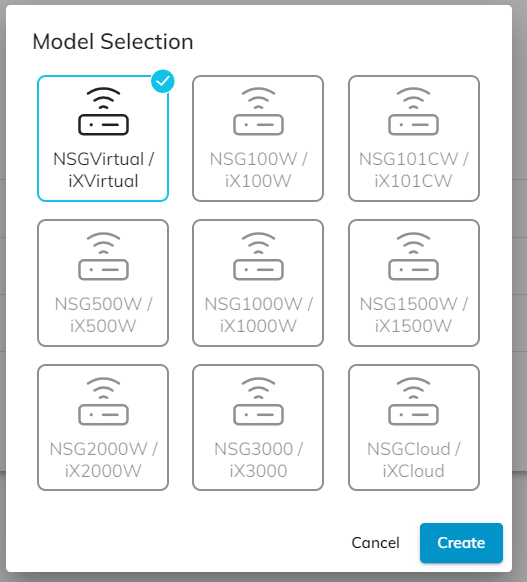

5-2)モデル選択で「NSGVirtual / iXVirtual」を選択します。

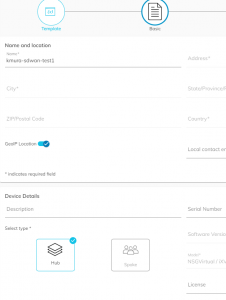

5-3)Basic画面でゲートウェイの指定とHubを選択します。

5-4) [Interfaces]セクションで、EC2 インスタンスに接続されているインターフェイスのみを有効にします。

※通常、最初の (パブリック) インターフェイスは構成でGE1にマッピングされ、プライベート/LANインターフェイスはGE2にマッピングされますが、今回はパブリックインターフェイスのみを有効にします。

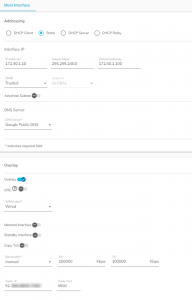

5-5)有効にしたInterfacesの設定

該当のインターフェイス(今回はGE1を選択)を選び設定をしていきます。

- Addressing

EC2インスタンスに接続されているすべてのインターフェイスのプライベートIPはすでに分かっているので、「Static」を選択しBorderless SD-WAN Orchestratorのインターフェイスに同じIPを設定します。 - Overlayを有効に設定

- Public IPはインスタンスに関連付けたパブリック IPとポートは4500を設定

5-6)Finishのセクションまで進み「create」で保存

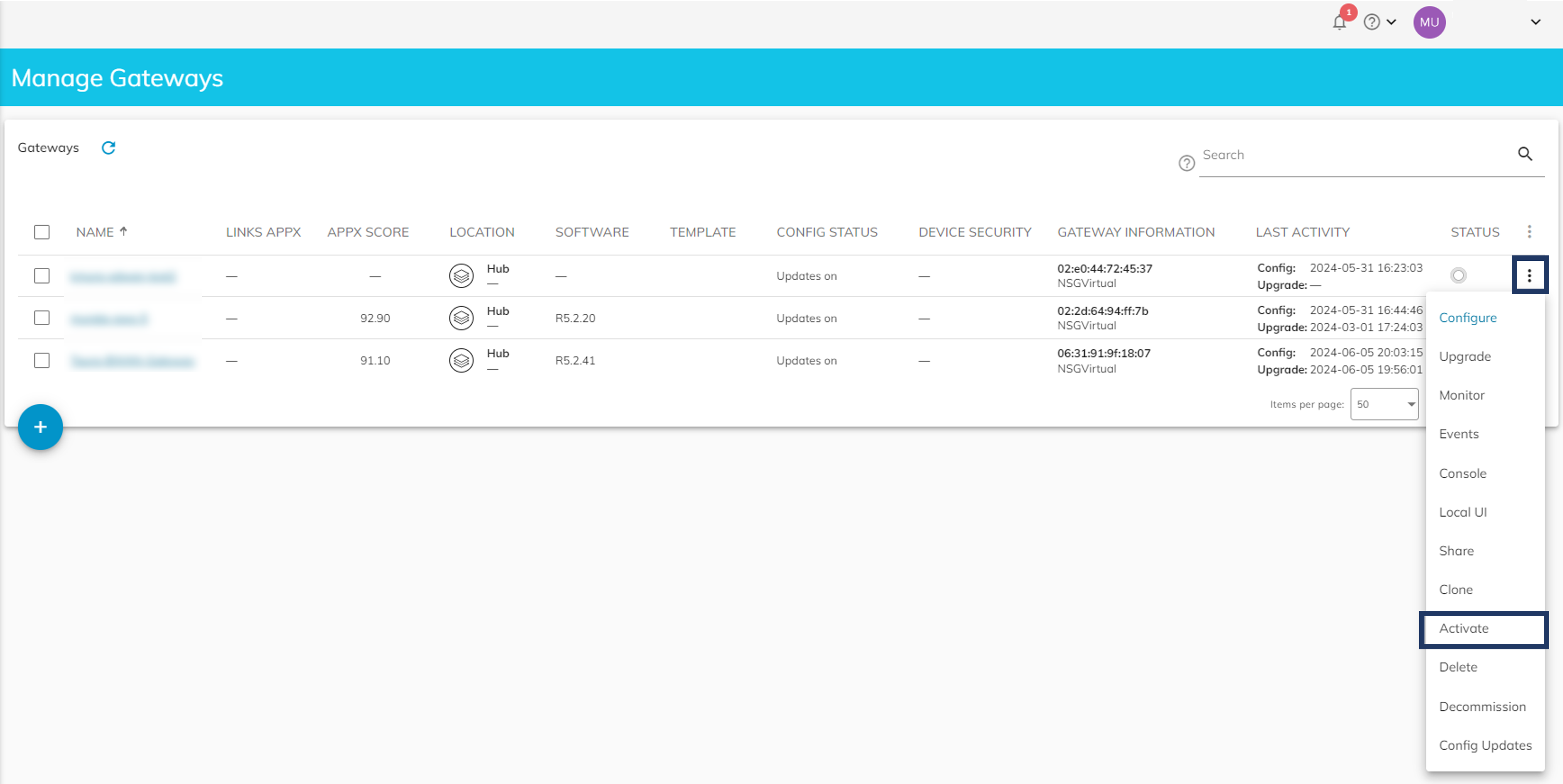

5-7)アクティベーショントークンの生成

Borderless SD-WANのGatewayページに戻り、5-6)までで設定したゲートウェイが作成されていることを確認したら該当のゲートウェイの右側の縦三点リーダーから「Activate」を選択します。

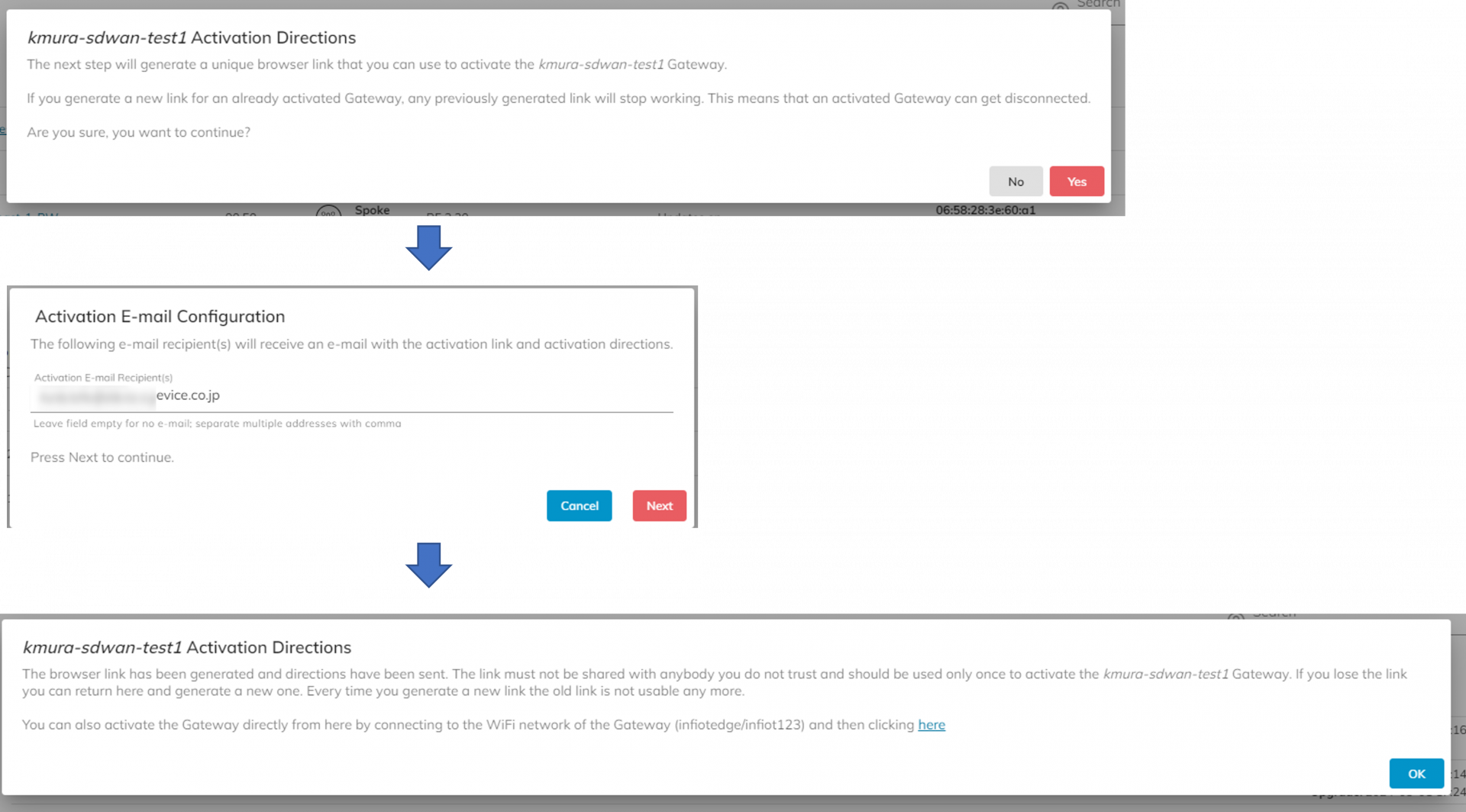

確認ページが表示されるので「Yes」を押下します。

次に表示される画面でOKを押すと該当のアドレス宛にアクティベーションに利用するトークンが埋め込まれたリンクを含むメール通知先を指定できますので、任意のアドレスを入力します。

届いたメールもしくは上図の「Here」のリンクにはゲートウェイインスタンスをアクティブ化するためのトークンが埋め込まれていますので確認していきます。

届いたメールもしくは上図の「Here」のリンクにはゲートウェイインスタンスをアクティブ化するためのトークンが埋め込まれていますので確認していきます。

http://192.168.50.1/activate?activation_uri= https%3A%2F%2Ftid-606545749875896765.infiot.net &auth_token= WzEsIjY0ZGRiYjNjMzQfsfisufisjflkdsfjlsdkfjdslkfjdlfkjdlfkgJPSJd

ハイパーリンクの形式は上の例のようになっています。

リンクにはアクティベーションに使用するURL とトークンが含まれています。

URL:

https://3A%2F%2Ftid-606545749875896765.infiot.net

※httpsの後の特殊文字(%3A%2F%2)は://に置き換えてください。

Token:

WzEsIjY0ZGRiYjNjMzQfsfisufisjflkdsfjlsdkfjdslkfjdlfkjdlfkgJPSJd

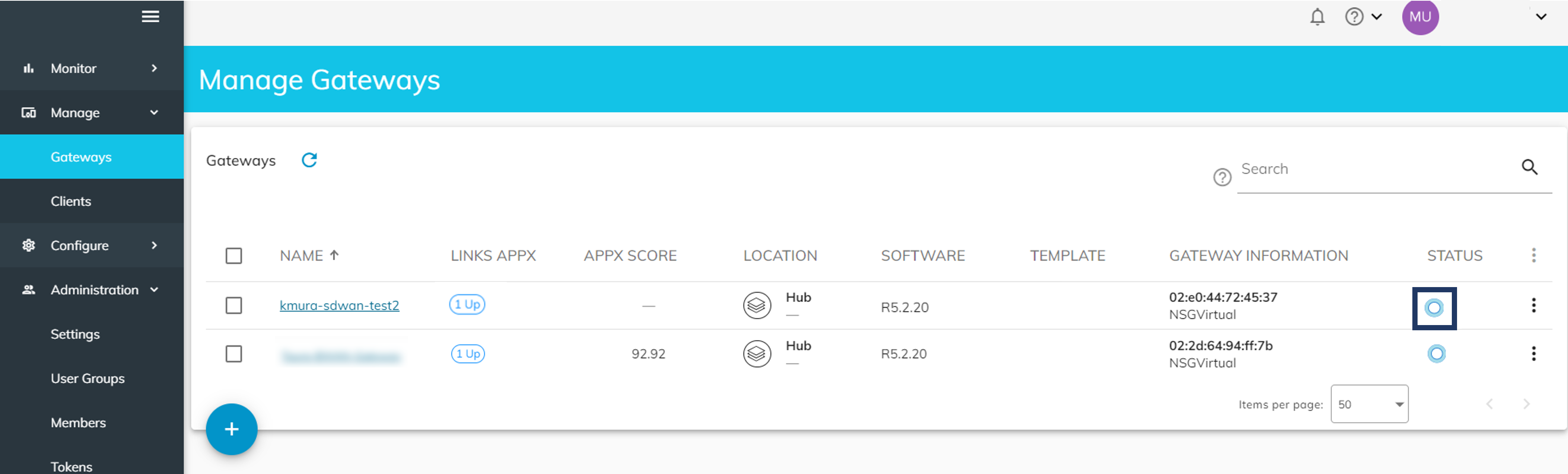

5-8)インスタンスのアクティベーション

SSH を使用して再度 EC2 インスタンスにログインし、前の手順の URL とトークンを使用して次のコマンドを実行します。

infhostd activate -uri <URL> -token <Token>infhostd restart-container

5-9) ゲートウェイがアクティブ化されると、 数分後に Borderless SD-WANテナント側でゲートウェイのステータスがオンラインとして表示されます。

ここまででゲートウェイのアクティベーションが完了です。

■ まとめ

今回のブログではZTNA Next(Endpoint SD-WAN)についてGatewayの構築とアクティベーションまでをご紹介しました。

後編ではNetskopeテナント側の設定から動作確認まで紹介する予定です。

本製品にご興味がありましたら是非下記リンクからお問合せください。