セキュリティ診断用語解説 ~乱立するセキュリティ診断用語について理解する~

脆弱性診断、ペネトレーションテスト、ASM、BAS、CTEMという5つのセキュリティ診断用語について、それぞれの違いも含めて解説いたします。

サイバー攻撃が高度化・複雑化する昨今において、自社システムに存在する脆弱性を把握したり、自社のセキュリティ体制を検証できるセキュリティ診断/検証の重要性が増しております。

ただ、最近では脆弱性診断やペネトレーションテストに加え、ASM(Attack Surface Mamagement)やBAS(Breach and Attack Simulation)、CTEM(Continuous Threat Exposure Management)などという新しい用語が生まれ、複数のセキュリティ診断/検証用語が乱立する状態となっております。

それぞれの用語が理解できていないと、自社に必要は診断は何なのか、現在実施している診断はどれに該当するのか、などが分からず、自社にとって最適なセキュリティ診断/検証ができなくなってしまう可能性があります。

そこで今回は、5つの主要なセキュリティ診断用語について解説し、それぞれの違いをご紹介できればと思います。

解説する用語は、脆弱性診断、ペネトレーションテスト、ASM、BAS、CTEMの5つです。

脆弱性診断

脆弱性診断は、ソフトウェアやミドルウェア、OSなどに存在する脆弱性(セキュリティ上の欠陥や弱点)を見つけ、そのリスクや影響を評価する手法です。脆弱性診断を実施することで、以下のようなメリットがあります。

・セキュリティ対策の強化

診断結果をもとにセキュリティ対策を行うことで、サイバー攻撃による不正アクセスや情報漏えいを未然に防ぐことができます

・リスクの管理

脆弱性を放置せずに特定し、修正することで、被害を未然に防ぐことができます。脆弱性が悪用されることを防ぐためには定期的な脆弱性診断が求められます

ペネトレーションテスト

ペネトレーションテストは、サイバー攻撃が行われた際のシステムのふるまいを検証するテスト手法です。

具体的にはテスト実行者が攻撃者と同様の手法を用いて組織の情報システムに侵入を試みることで、そのシステムのサイバー攻撃への耐性を検証します。

・脆弱性診断との違い

脆弱性診断は、スキャンツールやマニュアルによりシステム内に存在する潜在的な脆弱性を洗い出し、それらの深刻度を評価するための診断です。

一方ペネトレーションテストは、攻撃者の視点からシステムに侵入し、実際の攻撃を模倣して特定の目標達成の可否や対象のシステムの攻撃耐性を検証するためのテストです。

脆弱性診断は脆弱性を網羅的に洗い出す、ペネトレーションテストは脆弱性などを使って実際に攻撃を仕掛ける、という点が大きな違いとなります。

Attack Surface Management(ASM)

ASMは、インターネットからアクセス可能なIT資産の情報を調査し、それらに存在する脆弱性などのリスクを継続的に評価する手法です。

2023年5月9日に経産省からガイダンスが発表されたことにより、国内での認知度が高まっております。

経済産業省によれば、ASMは管理部門が把握できていないIT資産を発見できる、管理部門の想定と異なり、公開状態となっているIT資産を発見できる、などといった特徴があります。

出典:ASM(Attack Surface Management)導入ガイダンス | 経済産業省

ASMについては、以下当社のブログにて解説しておりますので、あわせてご覧ください。

経済産業省が導入ガイダンスをリリース。ASM(Attack Surface Management)とは

・脆弱性診断との違い

脆弱性診断と ASM もよく混同されることがありますが、それぞれで異なる部分がございます。

まず、脆弱性診断は組織が把握している IT 資産を対象とするため、組織が把握していない IT 資産はそもそも診断できません。

一方 ASM は、インターネットからアクセスできるすべての IT 資産(Web サーバーや API、外部向けのアプリケーション等)を対象とするため、組織が把握していない IT 資産の脆弱性も特定できますが、インターネットからアクセスできない IT 資産は診断できません。

そのため、脆弱性診断と ASM は互いに補完しあう関係にあり、両者を組み合わせることで組織の内外の脆弱性を網羅的に評価することができます。

Breach and Attack Simulation(BAS)

Breach and Attack Simulationは自組織のセキュリティを評価・改善するためのセキュリティテストです。主に自動ツールを使用してサイバー攻撃のシミュレーションを実行し、脆弱性の特定や既存セキュリティ対策の検証、インシデント対応能力の評価を行うことができます。評価対象は主に組織内のシステムやネットワークとなります。

・ペネトレーションテストとの違い

ペネトレーションテストとの違いは、BASはあくまで「シミュレーション」である、という点です。シミュレーションであるが故に、ペネトレーションテストのように対象システムの挙動を見ながら実際の攻撃を仕掛ける、などといったことはできません。

一方ペネトレーションテストと異なり、自動ツールによって短時間かつ広範囲に対して、そして継続的にシミュレーションを実行できるという点が大きなメリットです。

Continuous Threat Exposure Management(CTEM)

CTEMは直訳すると継続的脅威露出管理と表され、組織のデジタル資産がサイバー攻撃にさらされるリスクや脆弱性の状態を特定・評価し、優先順位をつける手法です。デジタル資産におけるサイバーリスクを継続的に評価することで、最新のサイバー攻撃に対応できるようになります。

評価対象は内部、外部問わず、組織が持つ資産全体というイメージとなります。

CTEMはGartner®が2024年2月27日に発表した2024年のサイバーセキュリティトップ・トレンドのうちの一つにも” 継続的な脅威エクスポージャ管理 (CTEM) プログラムに対する機運の高まり”として挙げられており、注目度の高いカテゴリーです。

Gartnerによれば、“2026年までに継続的な脅威エクスポージャ管理 (CTEM) プログラムに基づいてセキュリティ投資の優先順を設定している組織は、セキュリティ侵害を3分の2減らせるようになる”とのことです。

出典:*1 Gartner®, プレスリリース, 2024年2月27日, “Gartner、2024年のサイバーセキュリティのトップ・トレンドを発表”

GARTNERは、Gartner Inc.または関連会社の米国およびその他の国における登録商標およびサービスマークであり、同社の許可に基づいて使用しています。All rights reserved.

・CTEMのアプローチを実現できる「Pentera」

そして、弊社ではCTEMのアプローチを実現できる自動セキュリティ検証ツール「Pentera」を取り扱っております。Penteraは検査対象のシステムに対して実際の攻撃者のように振る舞い、擬似攻撃をしかけることができます。

これにより、脆弱性診断やシミュレーションでは明らかにできない、自社にとって本当に重大なリスクを特定することができます。

また、セキュリティ検証を自動実行することによって検証時間の短縮や継続的な検証(Continuous)、またこれまでよりも検査対象を広げた網羅的な検証を実現することができますので、すでにペネトレーションテストなどを実施されている企業にとっても新たな選択肢となるでしょう。

Penteraにご興味がある、既存のセキュリティ診断についてお悩みがあるという方はぜひ当社までお問い合わせください。

まとめ

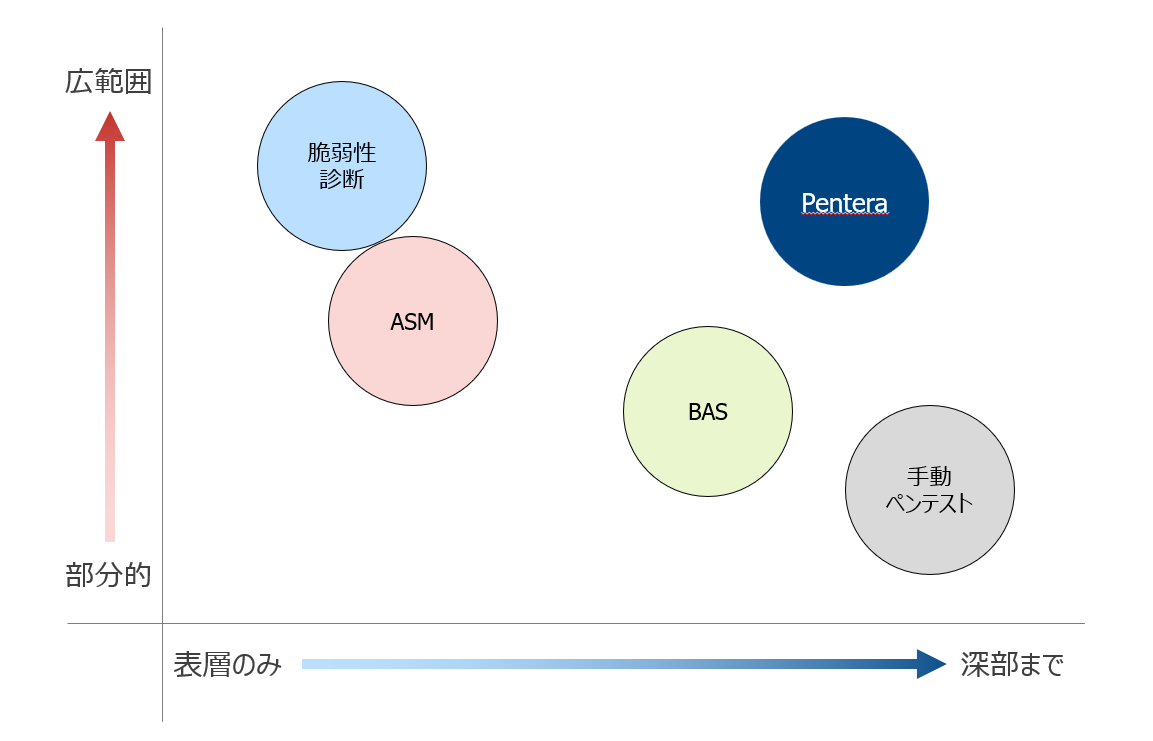

最後に、ここまでご紹介したセキュリティ診断/検証用語について、診断の範囲と深さをもとに関係性を表したものがこちらになります。CTEMはPenteraに近い位置づけとお考えください。

最後までご覧いただき、ありがとうございました。少しでもご参考になれば幸いです。