SentinelOneにおける生成AIの活用

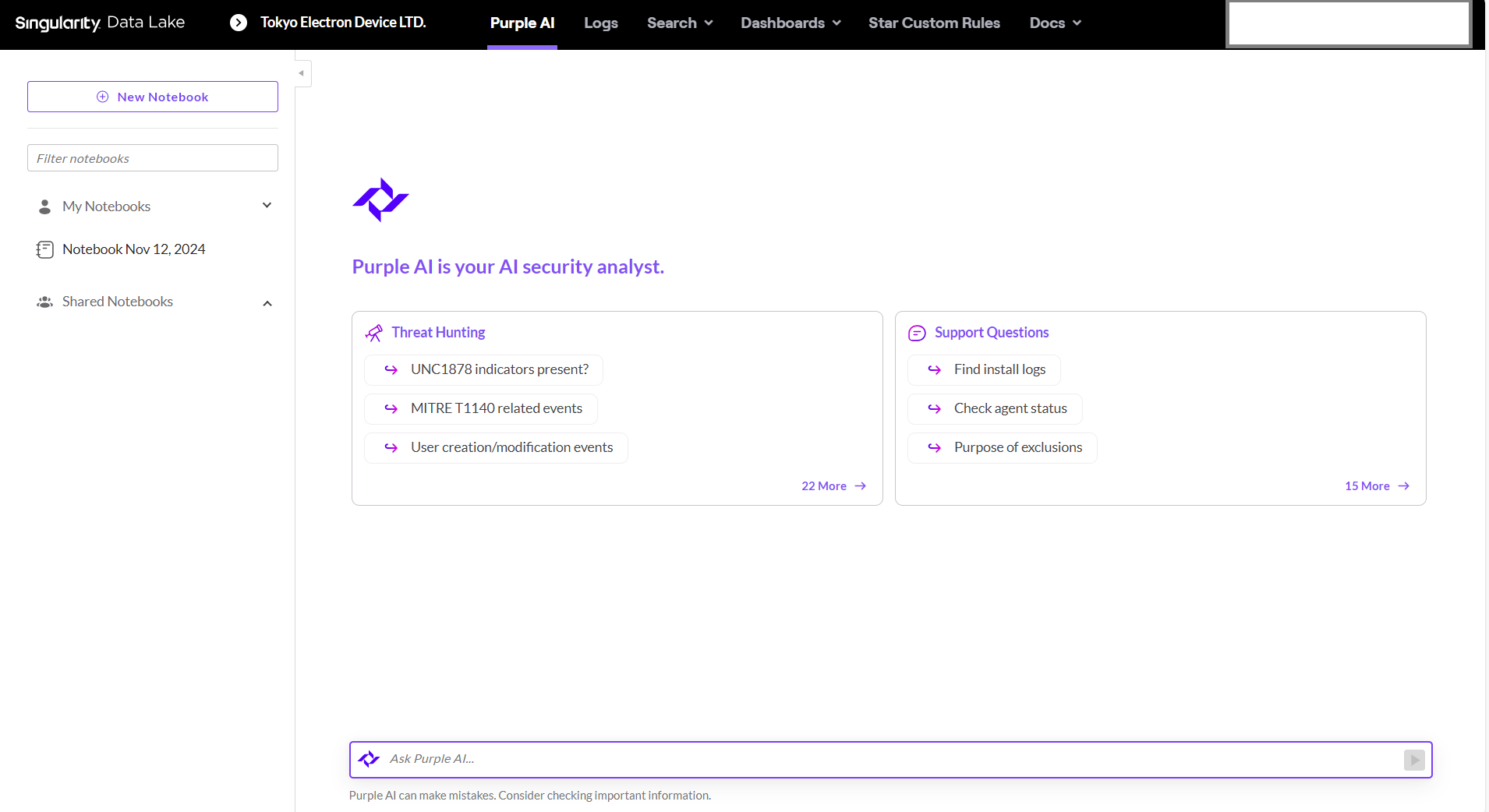

SentinelOneが提供する生成AIである、purpleAIについて紹介させて頂きます。

Purple AIとは

SentinelOneに内包されている、AIを活用したサイバーセキュリティアナリスト向けのツールです。

Purple AIを使用することで、インシデントの調査や解析を効率化して行うことができます。

また、purpleAIは通常の生成AIと同様に自然言語で質問することで、クエリ実行から結果表示までを自動化することができます。

その結果、発生したイベントの概要やインシデントレポートにかかる時間の短縮が可能となります。

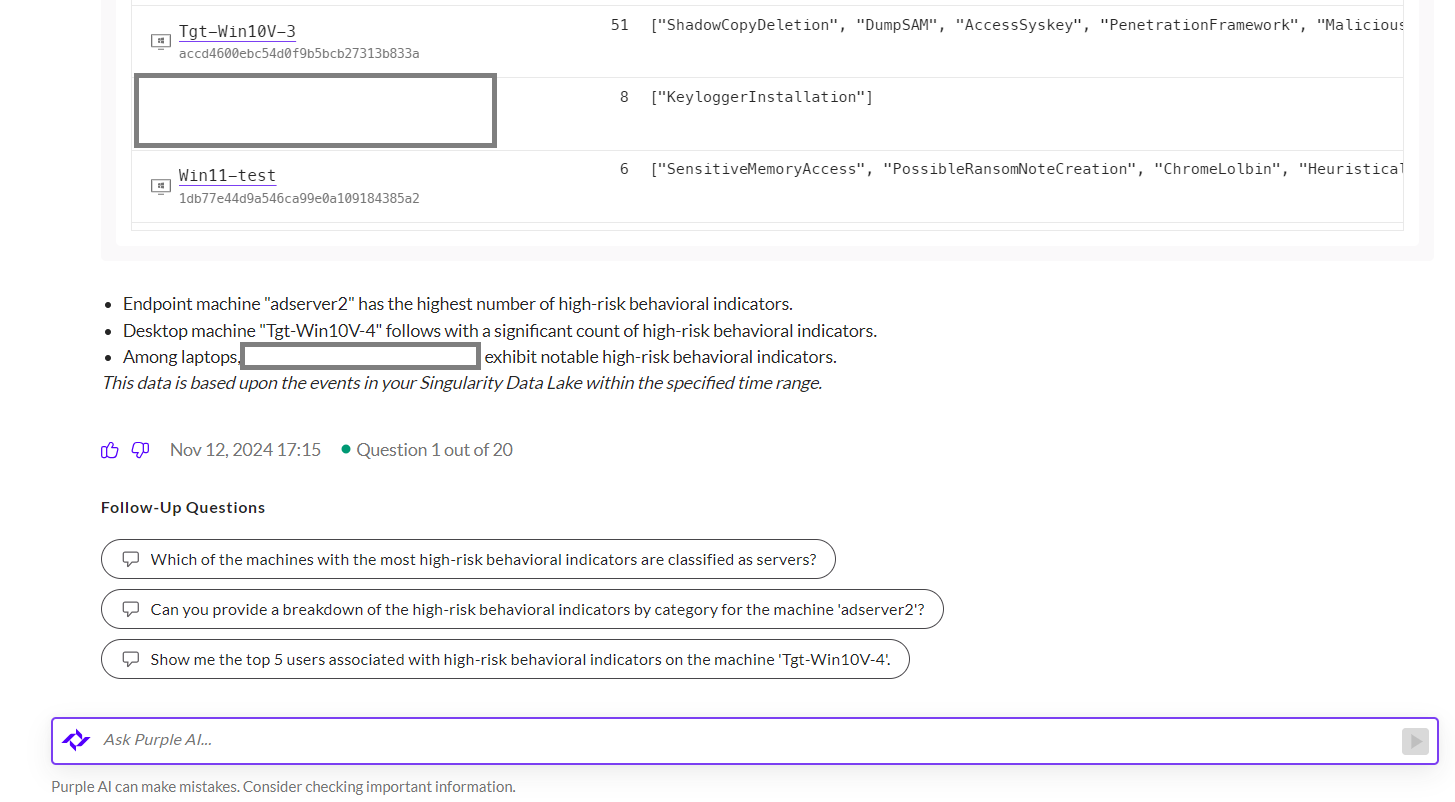

図1.PurpleAIのUI

PurpleAIの主な特徴

- 自然言語からPowerQueryへの変換

Purple AIは自然言語での質問を自動的にPowerQueryの形式に変換することで、複雑なクエリを簡単に作成し、迅速にリスクを特定して対応することができます。 - クエリ結果やイベントの要約

膨大なログデータやクエリの結果を自然言語を用いて要約することで、インシデントレポートの作成や事後解析にかかる時間を大幅に短縮できます。 - フォローアップ質問の提案

調査を進める中で、次に取るべきアクションをPurple AIが提案してくれます。その結果、脅威の調査や解析がスムーズに進み、次に調べるべき内容を明確にすることが可能です。 - 脅威アクターやIOCなどのサンプル質問

脅威アクターやTTP(戦術・技術・手順)、IOC(侵害指標)に関するサンプル質問が用意されています。

例えば、「マルウェアのファイルハッシュ(SHA256、MD5など)は何か?」や「攻撃者はどの技術を使ったか?」などの質問がございます。 - ノートブック機能で情報を保存

調査中に得た重要な情報や会話内容は、ノートブック機能を使って保存できます。保存した内容はチームメンバーとの共有も簡単に行えます。ノートブックはプライベート設定がデフォルトで、最大20件の質問を保存できます。 - アラートの要約

Purple AIは実際に検知したアラートを要約することができます。そうすることで、アラートの背景をすばやく理解でき、効率的な対応が可能になります。 - SentinelOneの機能に関わる回答

SentinelOne製品自体やサポート関連の質問にも対応しております。

例えば、SentinelOneで行いたい設定、操作がある際にPurple AIに聞くことなどが出来ます。 - Okta ログの拡張検出および応答 (XDR) の質問

Oktaプラットフォームから収集されたログを使って、セキュリティインシデントを監視し、検出することができます。

*SentinelOneとOktaとの連携についてはこちらの記事をご参照ください。>>SentinelOneの機能連携について

使用例

ここでは具体的なPurpleAIの出力結果について2ケース共有させて頂きます。

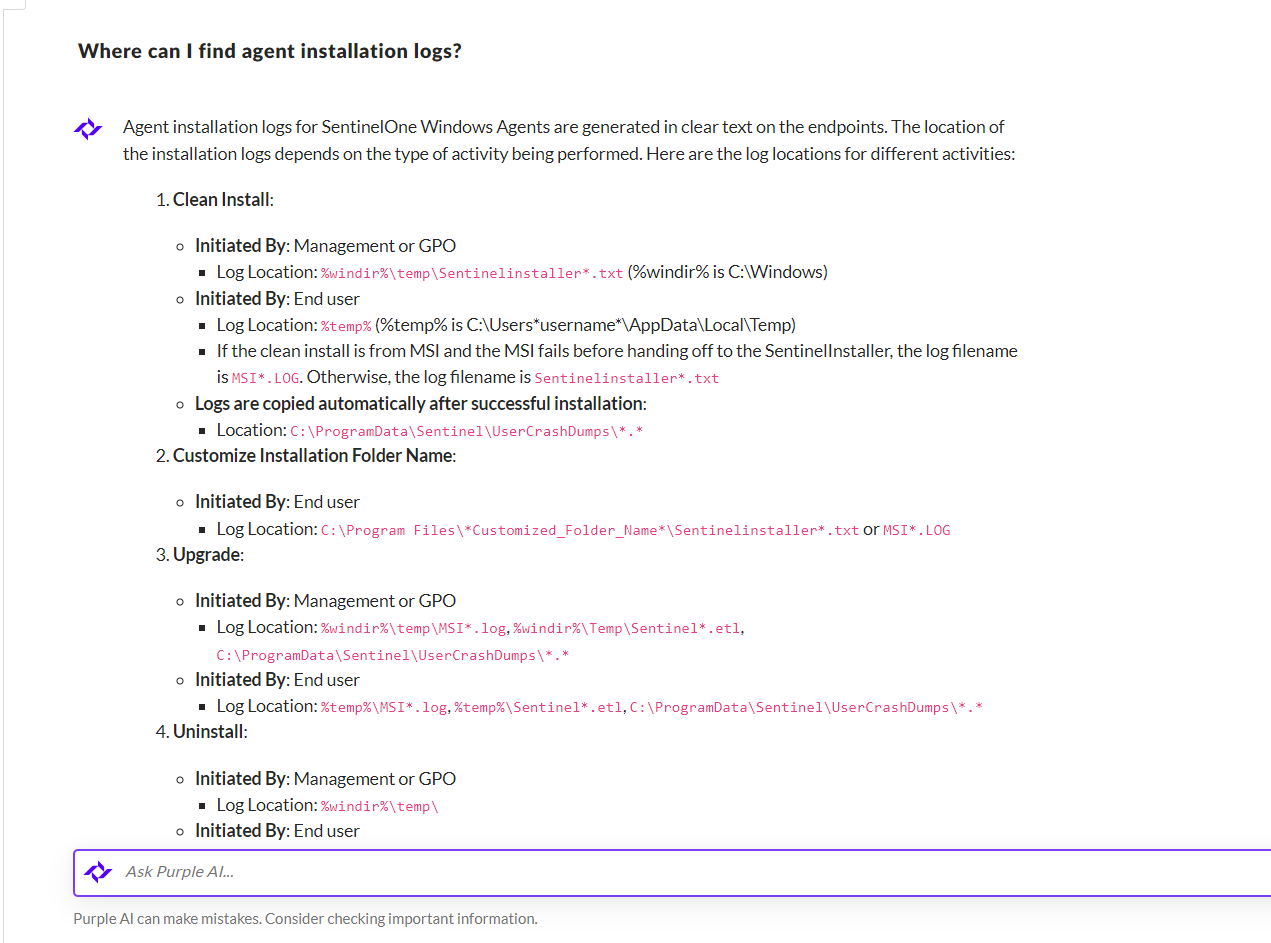

下記のケース1では”エージェントのインストールログはどこで見ることができますか?” という質問に対して、PurpleAIが返した回答となります。

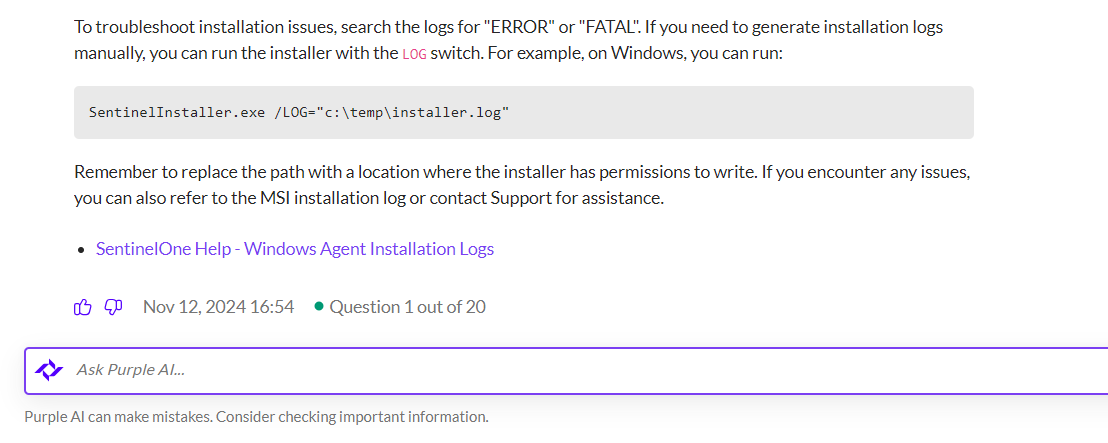

*画面が見切れている為、2枚の画像を添付させて頂きました。

図2:使用例ケース1-1

図3:使用例ケース1-2

こちらのケース1では”エージェントのインストールログはどこで見ることができますか?”という質問に対して、PurpleAIはログの保存場所と参考となるSentinelOne社の公式ドキュメントを提供しております。

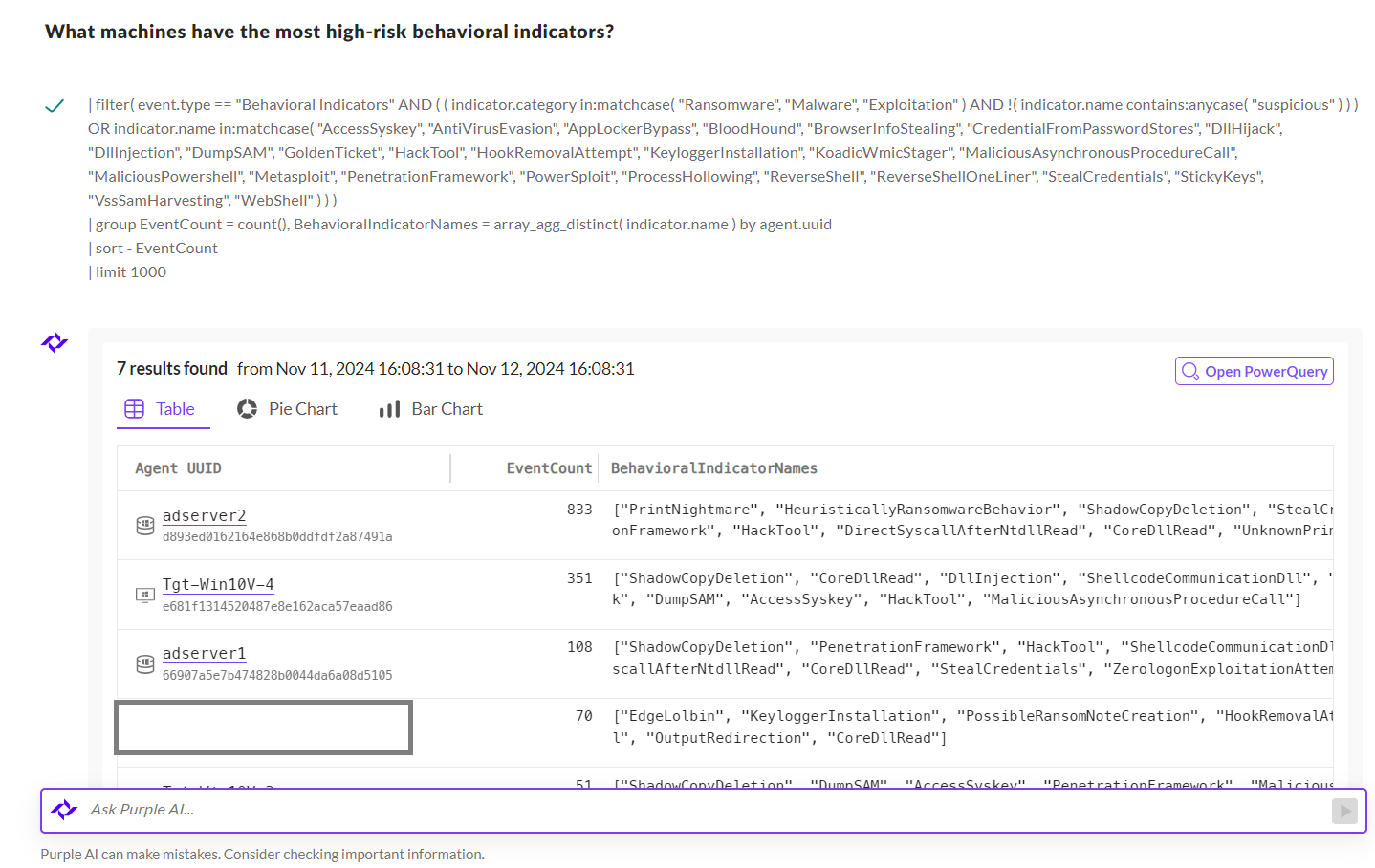

次のケース2は”最もリスクの高い、端末の振る舞いを行っているものは?”という質問に対する、PurpleAIの返答を共有させて頂きます。

*画面が見切れている為、2枚の画像を添付させて頂きました。

図4:使用例ケース2-1

図5:使用例ケース2-2

こちらのケース2では、比較的危険な振る舞いをしている端末の洗い出しを行い、その結果の要約が出力されました。

さらに、PurpleAIがフォローアップの質問の提案も行っており、出力された情報からさらに詳しく調査することの助けとなっております。

最後に

こちらの機能を使用する際は、CompleteライセンスとPurpleAIのライセンスの両方が必要となります。

より詳細が気になられた場合は、是非お問い合わせ下さい。

SentinelOneのお問い合わせ