ランサムウェア被害に直結するAD認証情報リスクを可視化

昨今のランサムウェア被害では、侵入後に長い「準備期間」を設け、権限昇格と横展開を目的に認証情報を窃取・推測・再利用する攻撃が多く確認されています。本記事では、Pentera社の 「Active Directory Password Strength Assessment」 (ADPA)を用いて、漏洩パスワードデータの活用 と パスワード強度評価 を組み合わせ、組織内のADアカウントに潜むリスクを可視化・優先順位付けする機能をご紹介します。

はじめに

ランサムウェア攻撃は、多くの場合、攻撃者は侵入後に時間をかけて準備をします。

具体的には、権限昇格と横展開のためにユーザーの認証情報を集め、使える認証情報を選別し、そこから管理者権限を奪って悪用します。

この攻撃者の「準備期間」で特に狙われるのが、下記の2つです。

- クラッキングされやすい弱いパスワード

- 外部に漏洩データ漏洩済み/推測しやすいパスワード

本記事では、Pentera社の「Active Directory Password Strength Assessment」(ADPA)を用いて、 パスワードの強度診断の実施と漏洩パスワードデータとの照合を組み合わせて、自社でのPWポリシーの運用方針の策定方法についてご紹介いたします。

ADPAとは

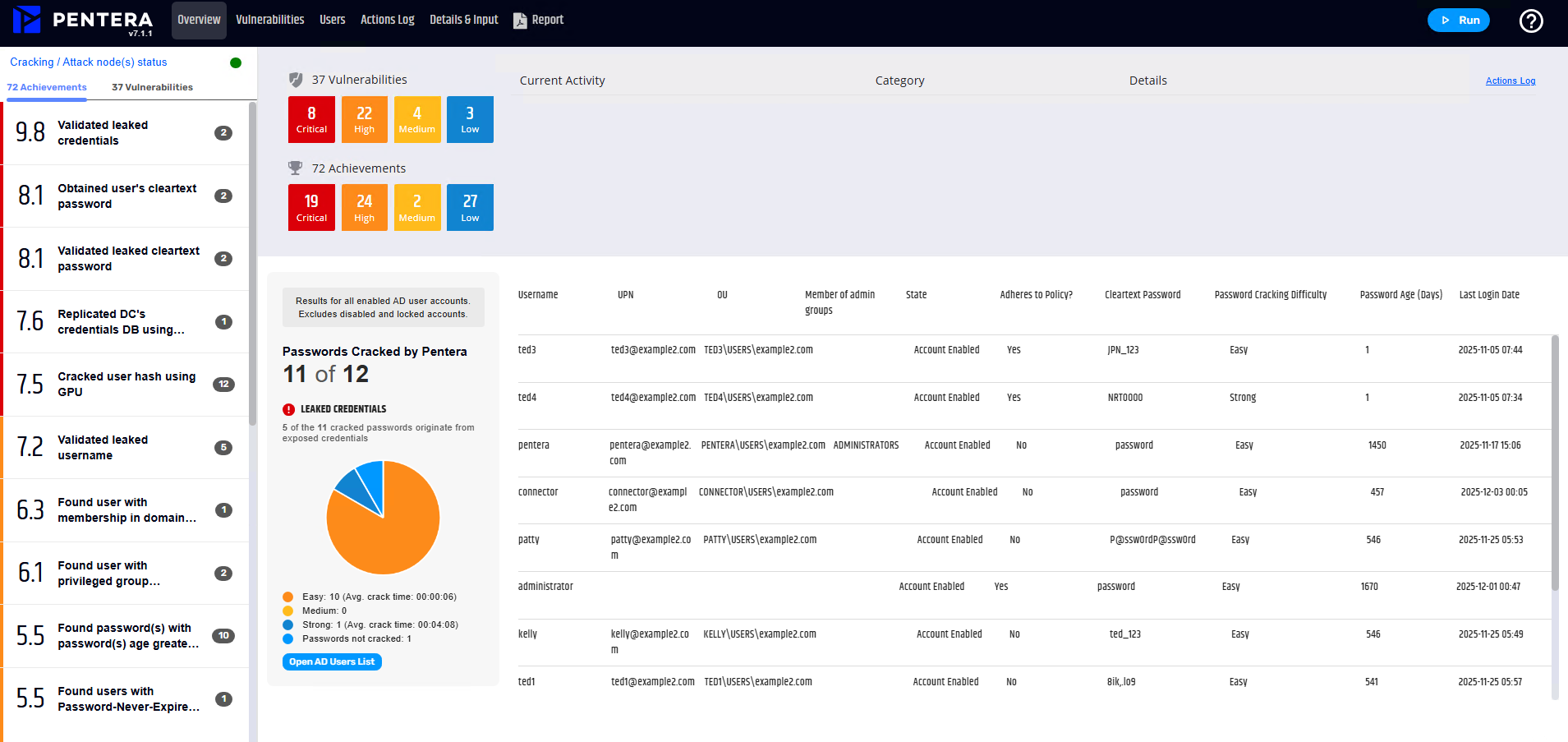

ADPAは、Active Directory内のユーザーを対象に、パスワードの実態を評価するテストです。

ADに登録されているパスワードのハッシュ(SHA512など)を取得した上でPenteraのGPUを用いてクラッキングし、どれだけの時間でPWを破ることができるかを検証しPWの強度を測ることが可能です。

PWの強度はEasy,Medium,Strong,Passwords not crackedの4段階で表示され、脆弱なPWを使用しているユーザについて改善を促し、PW設定のポリシーを強化するなどの運用に活用することができます。

図1:ADPAテスト画面のトップページ

Leaked Credential

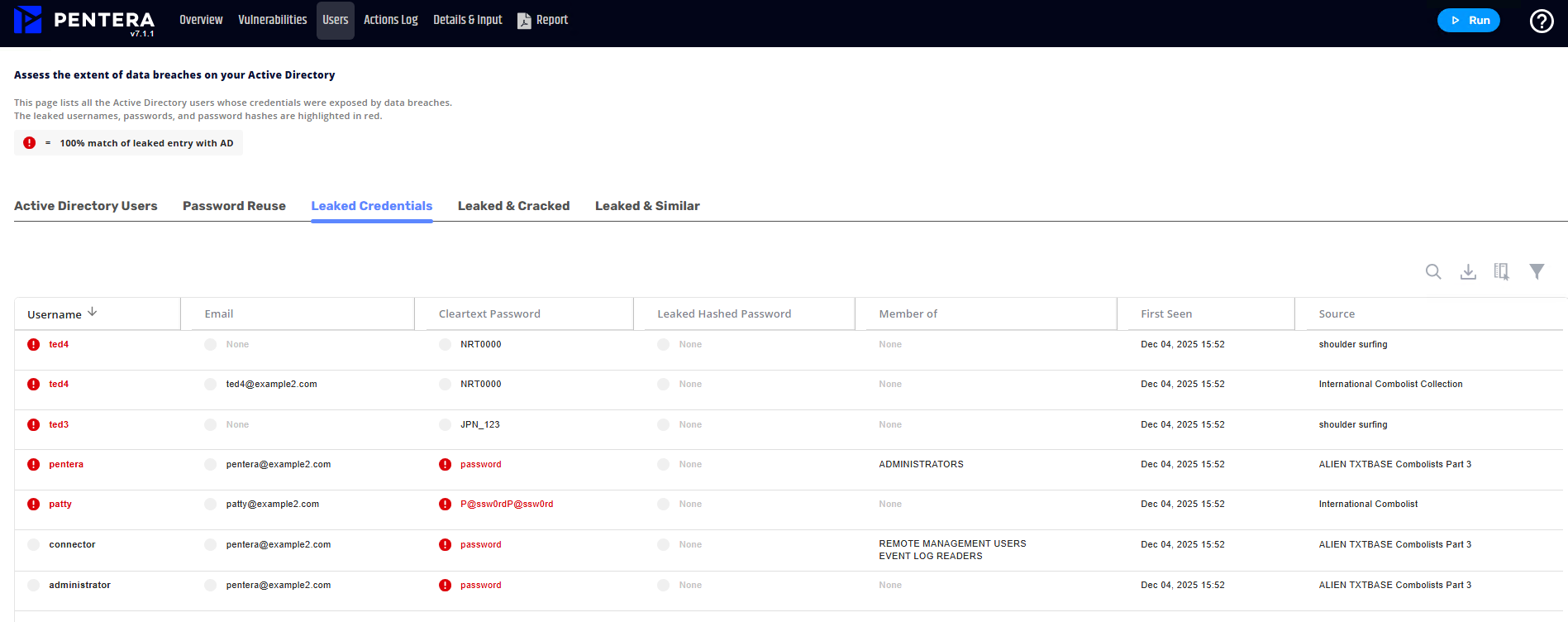

ダークウェブなどの外部で漏洩して公開されている認証情報(メールアドレス、ユーザー名、平文パスワード、パスワードハッシュなど)を、Penteraは収集し、ユーザに提供しており、自社ドメインに紐づくアカウントの評価を実施できる仕組みです。

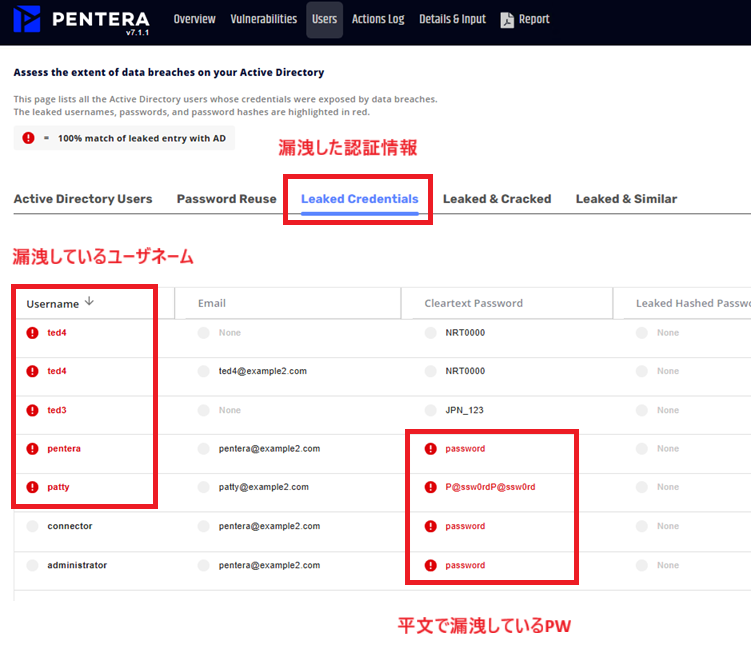

ADPAでは、このLeaked Credentialをもとに、ADの現行パスワードと完全一致、または高い類似がないかを確認し、漏洩したパスワードを利用しているユーザーに対してPWの変更を促すなどの対応を即座に行うことができます。

さらに、Leaked & Similerではパスワードの一部のみを変更して使い回しているようなユーザーを発見することも可能で、パターン化したパスワードの変更による、推測されやすいパスワードの早期発見にも繋げられます。

図2:漏洩しているクレデンシャルの一覧画面

図3:図2の拡大表示

まとめ

ADPAの強度評価と、Leaked Credentialを組み合わせることで、ADの認証情報リスクを「脆弱性なPWの発見→PWの評価を元にした対処の優先順位付け」まで一気通貫で運用でき、ランサムウェアの横展開に必要な足場を継続的に減らしていくことが可能な機能です。