Valence導入を成功させる5つのポイント

SaaSの利用拡大に伴い、設定リスクや情報漏えいへの対応は多くの企業に共通する課題です。Valenceはこうした課題を解決するためのSSPMソリューションです。本記事では、導入を成功させるための5つのポイントをご紹介します。

導入効果を最大化し、社内に定着させるには押さえておくべきポイントがあります。以下では、その具体的なベストプラクティスを整理し、わかりやすく解説します。

ポイント1:現状のSaaS利用状況を正しく把握する

導入の第一歩は、自社のSaaS利用状況を整理することです。例えば、M365やGoogle Workspaceなど主要SaaSに対して、情報システム部が認可していない3rd Party SaaS(いわゆるシャドーIT)が存在しないかを確認することは非常に重要です。

さらに、利用状況を把握する際には ID管理(MFA設定や管理者権限の過多) や ファイル管理(外部共有や放置されたリンク) の視点も欠かせません。こうした複数の角度から棚卸しを行うことで、Valenceの可視化効果を最大限に活かすことができます。

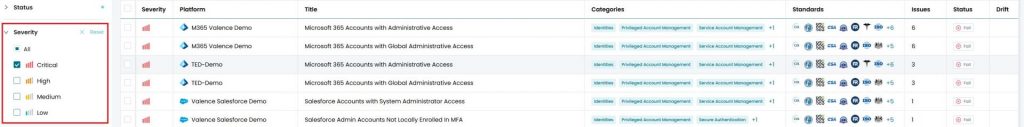

ポイント2:優先度の高いリスクから着手する

SaaS環境には大小さまざまなリスクがありますが、まずはインパクトの大きい部分から着手するのが効果的です。具体的には次のようなケースです。

-

「リンクを知っている全員がアクセス可能」となっている機密ファイル

-

MFAが未設定の管理者アカウント

-

過剰な権限を持つユーザー

これらの設定は、情報漏えいや不正アクセスのリスクが高いため、早急な是正が求められます。

どこから始めればよいか迷う場合は、Valenceが提示するSeverity評価でCriticalなリスクから対応するか、CISベンチマークやISO27001などのグローバル規格を参照するのも有効です。

ポイント3:情報システム部門を中心に運用設計する

Valenceの運用をリードするのは、多くの場合情報システム部門です。ただし、単独で完結するのではなく「誰がリスク是正を実行するか」をあらかじめ整理しておくと運用がスムーズになります。

-

情報システム部門:リスクの検知、ポリシー策定、改善指示

-

各業務部門:自部門のファイル共有やアカウント設定など、実際の是正対応

-

経営層/セキュリティ委員会:レポート確認、優先度判断の支援

このように「検知と指示はシステム部門、修正は該当部門」という体制を整えることで、Valenceを日常業務の中に自然に組み込むことができます。

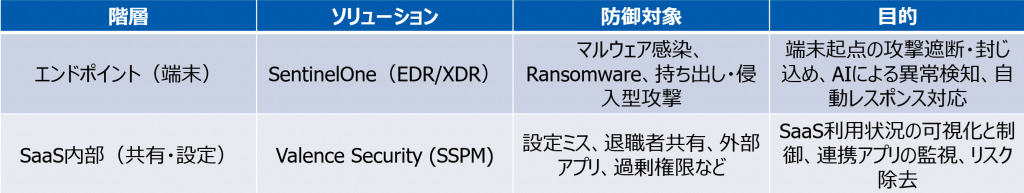

ポイント4:他のセキュリティツールと役割を分担して“SaaSを守る”

SaaSを守ると一言で言っても、その対象や視点はさまざまです。SASEやEDRは「外部からのアクセスや攻撃」に強みを持つのに対し、SSPMであるValenceは「内部設定の不備や情報漏えいリスク」を防ぎます。両者は競合するのではなく、役割を補完し合うことでより大きな効果を発揮します。

さらにValenceには外部連携の仕組みもあり、検知したリスクをSIEMに送って相関分析に活用したり、チケッティングシステムに連携して是正タスクを自動化したりすることが可能です。既存のセキュリティ基盤と組み合わせることで、「SaaSを外からも内からも守る」体制を構築できます。

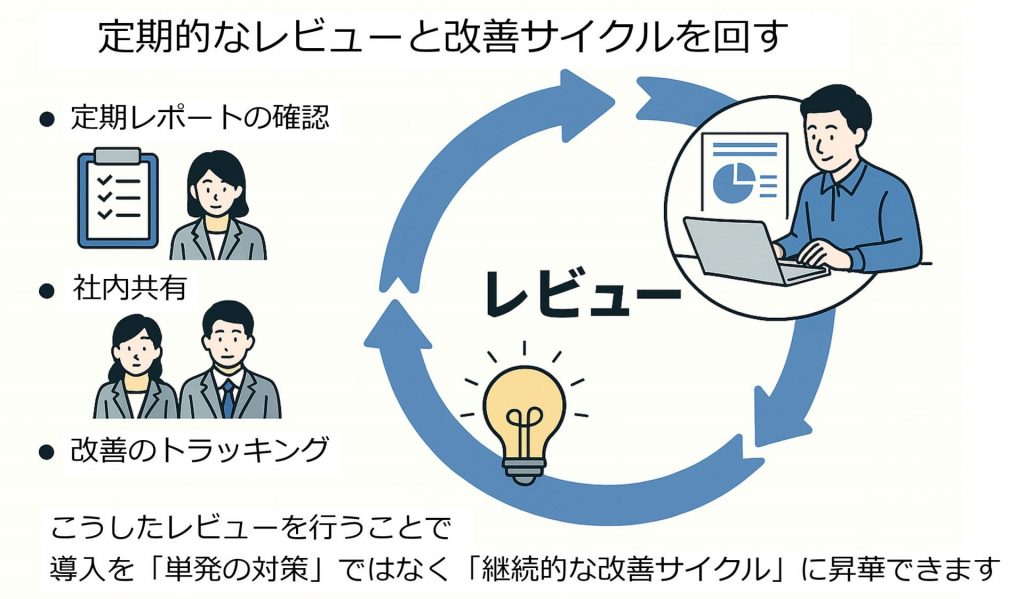

ポイント5:定期的なレビューと改善サイクルを回す

SaaS利用はユーザーやファイル共有の設定が日々変化されるため、一度リスクを是正しても新しい問題が生じるのは避けられません。Valenceの強力なレポーティング機能を活用し、以下のように改善サイクルを回すことが効果的です。

-

定期レポートの確認:システム部門が月次・四半期単位でリスク状況をチェック

-

社内共有:各部門や経営層へ結果を共有し、リスク認識を浸透

-

改善のトラッキング:是正状況を追跡し、未対応リスクを可視化

まとめ

Valence導入を成功させる鍵は、単にツールを導入することではなく、

-

利用状況の把握

-

優先リスクの是正

-

運用体制の整備

-

他ツールとの役割分担

-

定期的なレビュー

という一連の流れを組織に根付かせることです。これらを意識することで、Valenceは「SaaS内部のリスクを継続的に可視化・是正する基盤」となり、安心して長期的にSaaSを活用できる環境を実現します。