CASBだけでは不十分? SaaSの設定ミスを見抜くSSPM

皆さま、こんにちは。Valence Security製品担当です。

クラウドサービスの利用が当たり前となった今、SaaSセキュリティの課題は「誰が使っているか」だけでなく、「どのように設定されているか」へと広がっています。

本記事では、アクセス制御を担うCASB(SASE)と、SaaS内部設定を可視化するSSPMの違いを分かりやすく整理し、両者を組み合わせることで実現できる新しいSaaSセキュリティ対策の考え方を紹介します。

企業のSaaS利用が急速に拡大する中、「CASB(Cloud Access Security Broker)」や「SASE(Secure Access Service Edge)」によるアクセス制御・データ保護を導入済みの企業も増えています。

しかし、多くの企業でCASBやSASEを導入しているものの、SaaS内部設定の不備が原因で情報漏えいにつながるリスクが依然として残っています。

■ CASBが得意とする領域:アクセスとデータの“通過点”を守る

CASBは、ユーザーがSaaSへアクセスする際のセキュリティを強化する製品です。

たとえば以下のような機能で、社内外のアクセスを可視化・制御します。

-

アクセス制御(デバイス・ユーザー・場所による制限)

-

データ損失防止(DLP)

-

不正アプリの利用可視化(Shadow IT対策)

-

暗号化や監査ログ取得

つまりCASBは、SaaS利用時の「通信経路」を中心に守る仕組みです。

SaaSへのアクセス制御やデータ流通の可視化を通じて、外部からの不正アクセスやデータ持ち出しを防ぐという点で非常に有効です。

■ それでも防げない“設定ミス”という落とし穴

一方で、SaaSの内部には、非常に多くの設定項目が存在します。

管理が複雑になることで、設定ミスや権限の過剰付与といったリスクが生じるケースもあります。

たとえば次のようなケースです:

-

Google DriveやOneDriveで「全員に公開」に設定された共有リンクが放置されていた

-

Salesforceで過剰な権限を持つアカウントが残っていた

-

Slackで外部組織とのチャンネルが誤って公開されていた

これらは、CASBでは検知できない、SaaS内部の設定ミスや権限の不備によって発生するリスクです。

このギャップを埋める新しいカテゴリとして注目されているのが「SSPM(SaaS Security Posture Management)」です。

■ SSPMがカバーする領域:SaaSそのものの“内側”を守る

SSPMは、各SaaSの設定状況を自動的にチェックし、設定ミス・過剰な共有・脆弱な権限などを可視化・修正します。

たとえば、Valence Securityでは以下のようなことが可能です。

-

Microsoft 365、Google Workspace、Salesforce、Slackなど主要SaaSを自動スキャン

-

リスクのあるファイル共有や権限を検知

-

ポリシーに基づく自動修復(例:「全員に公開」を自動解除)

-

アプリ間連携による横断的リスク分析(OAuthトークンや権限連携も可視化)

つまり、CASBが「通信を守る」のに対し、SSPMは「設定を守る」ことで、SaaS環境全体のセキュリティを補完します。

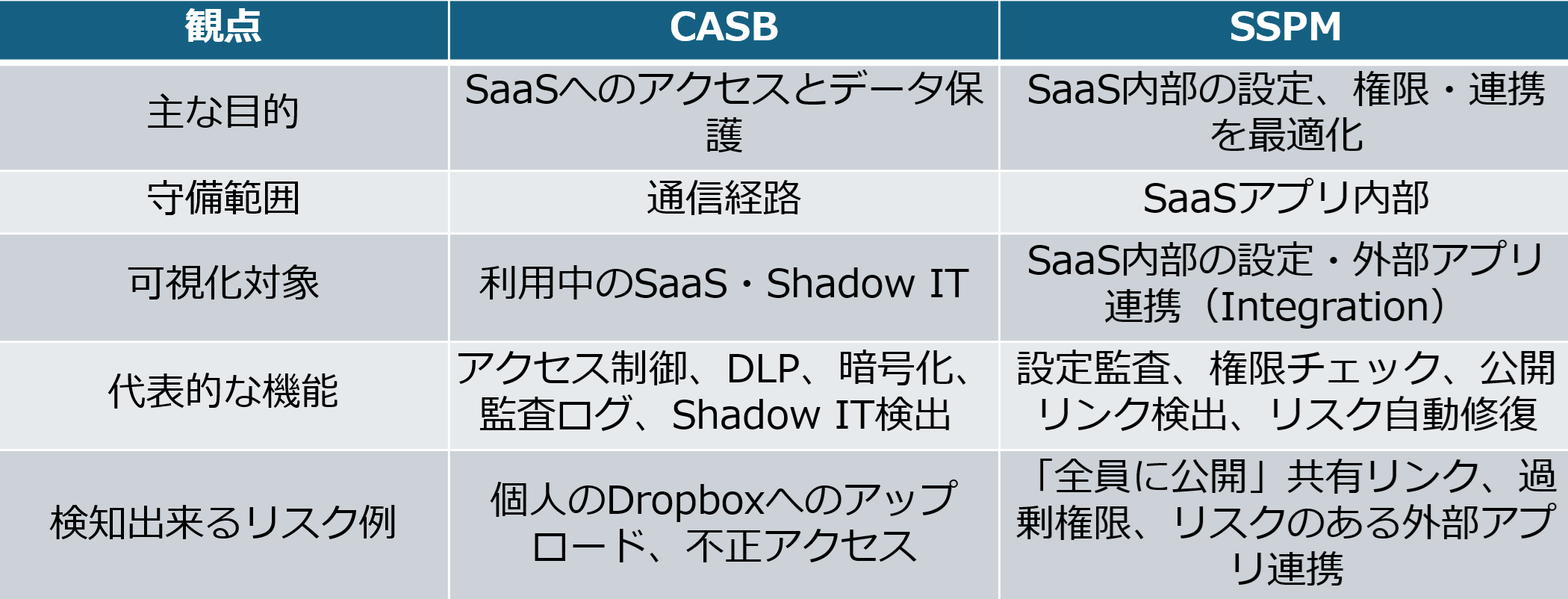

■ 表で見る:CASBとSSPMの守備範囲

下図は、SaaSセキュリティにおける両者のカバー範囲を示しています。

CASBはアクセス経路の監視と制御に強く、SSPMはSaaS内部の設定や権限を継続的に点検する役割を担います。

両者が連携することで、ゼロトラスト時代のクラウド利用をより安全に運用できます。

■ SaaSセキュリティ対策は“ハイブリッド”の時代へ

CASBやSASEは、今後も企業のクラウドアクセスを守る上で欠かせない存在です。

しかし、アクセス制御だけでは防ぎきれない「SaaS内部の設定・共有リスク」を補完するために、

SSPMを組み合わせた多層的なアプローチが求められています。

アクセスを守るCASB × 設定を守るSSPM、この2つのレイヤーが揃うことで、本当の意味でのSaaSセキュリティ強化が実現します。

■ まとめ

-

CASBは通信経路やアクセス制御を担当

-

SSPMはSaaS内部設定や権限の可視化・修復を担当

-

両者を組み合わせることで、より堅牢なSaaSセキュリティ基盤を構築可能

Valence Securityは、この「SaaS設定の最適化とリスク修復」を自動化し、企業のクラウドセキュリティ運用を次のレベルへと引き上げます。