SaaSのセキュリティ事故はなぜ減らないのか ― 設定と運用に潜む“構造的な盲点”

SaaSの活用が進む一方で、「セキュリティ対策はしているはずなのに、なぜ事故が起きるのか」と感じたことはないでしょうか。

本記事では、個々の製品や機能の話ではなく、SaaS利用におけるセキュリティ課題を構造と運用の観点から整理します。

入口対策だけでは見えにくいリスクや、時間とともに蓄積していく設定・権限の問題に着目し、SaaSセキュリティを考える際のヒントを紹介します。

はじめに

近年、多くの企業で SaaS の活用が進み、業務効率や柔軟な働き方が実現されています。一方で、SaaSを利用している企業における情報漏えいや設定不備の事例は後を絶ちません。

不思議に感じる方もいるかもしれません。

-

アクセス制御は導入している

-

MFAも設定している

-

セキュリティ対策は「一通り」やっている

それでも事故は起きる。本記事では、その理由を 製品や機能の話ではなく、「構造」と「運用」の視点から整理します。

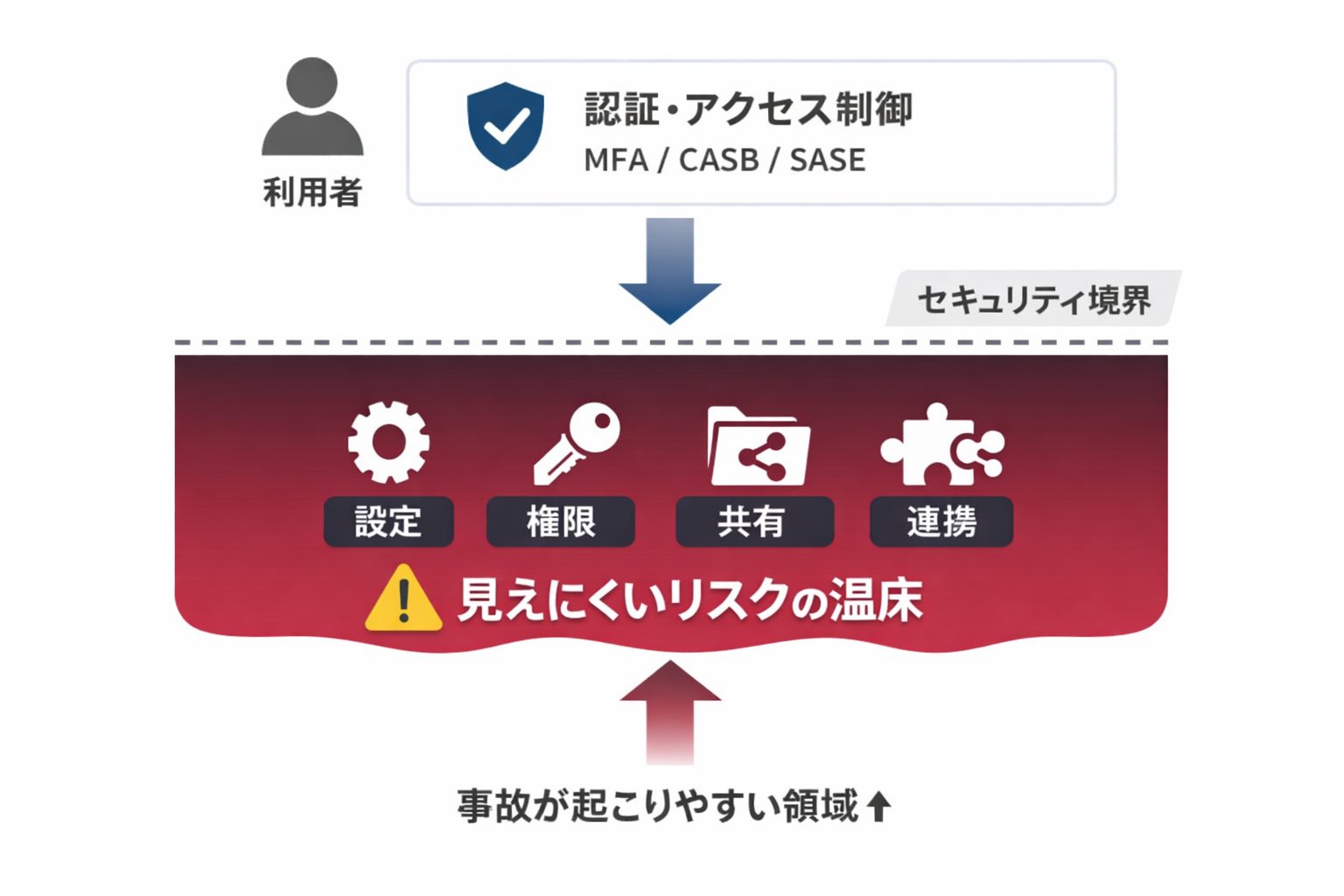

SaaSセキュリティは「入口」だけでは完結しない

SaaSセキュリティというと、まず思い浮かぶのは以下のような対策です。

-

不正アクセス対策

-

デバイス・場所による制御

-

認証強化(MFA など)

これらは非常に重要ですが、事故の多くは“ログイン後”に起きています。

つまり問題は、「SaaSに入った後、何がどう使われているのか」という点にあります。

SaaS内部に存在する“見えにくいリスク”

SaaSの内部には、想像以上に多くの設定・権限・共有状態が存在します。

代表的な例を挙げると、

-

誰でもアクセスできる状態の共有リンク

-

過剰な権限を持つユーザーやアプリ

-

使われなくなったアカウントや連携の放置

-

組織変更後も見直されていない権限設定

これらはすべて、正規ユーザーの操作や過去の設定変更の積み重ねによって生まれます。

外部からの攻撃でなくても、「気付かないうちに危険な状態が出来上がっている」という点が、SaaS特有の難しさです。

なぜ人手の管理では限界が来るのか

SaaSの設定や権限管理が難しい理由は、個々の管理者のスキル不足ではありません。

構造的に、以下のような課題を抱えています。

-

設定項目が非常に多い

-

管理画面や設定場所が分散している

-

機能追加や仕様変更が頻繁に発生する

-

部門ごとにSaaSが追加・拡張されていく

その結果、

「最初は確認したが、その後は把握できていない」

「誰がどこまで管理しているのか分からない」

といった状態に陥りやすくなります。

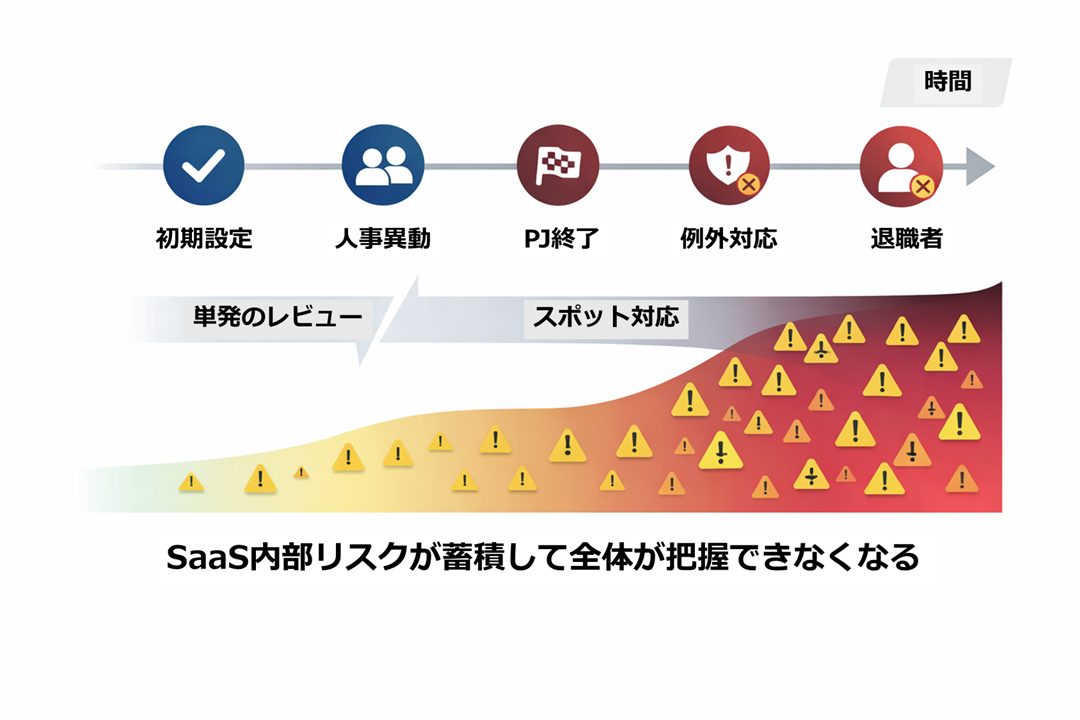

単発チェックでは追いつかない理由

多くの企業では、

-

年1回の監査

-

トラブル発生時のスポット確認

といった形でSaaSの設定を見直しています。

しかしSaaSは、日々の業務の中で設定や権限が変化し続けるサービスです。

-

新しいメンバーの追加

-

プロジェクト終了後の権限残存

-

業務効率化のための共有設定変更

これらが積み重なることで、「問題が起きたときには、すでに状態が分からない」という事態が発生します。

SaaSセキュリティに求められる視点の変化

ここまで見てきた通り、SaaSのセキュリティ課題は、

-

一部の製品を導入すれば解決する

-

特定の設定だけ見直せば安心

というものではありません。

重要なのは、

-

今、どのSaaSが

-

どのような設定で

-

誰に、どんな権限が与えられているのか

を 継続的に把握できる状態を保つこと です。

この考え方を支えるアプローチの一つが、

SaaSの設定状態を継続的に可視化・管理する SSPM(SaaS Security Posture Management) です。

※SSPMそのものの詳細や機能については、別記事で解説しています。

まとめ:SaaSセキュリティは「運用の構造」で決まる

SaaSのセキュリティ事故が減らない理由は、

対策が不足しているからではなく、見えない部分が増え続けているからです。

-

入口対策だけでは防げない

-

単発のチェックでは追いつかない

-

人の記憶や手作業に頼り続けるのは難しい

SaaSを安全に使い続けるためには、

設定・権限・共有といった内部状態を、構造として捉え、継続的に管理する視点が欠かせません。

SaaSセキュリティを「製品選定」の話で終わらせず、

「どう運用し続けるか」から考えることが、これからの第一歩になります。