ZTNAを実現するNetskope One Private Access

このブログでは、Netskope One Private Accessの特徴とメリット、VPNとの比較について紹介します。

はじめに

Netskope One Private Access (以降NPA) は、ゼロトラストネットワークアクセス (ZTNA) を実現するソリューションであり、従来のVPNに代わるセキュアなリモートアクセス環境を提供します。このブログでは、NPAの特徴とメリット、VPNとの比較について紹介します。

NPAの特徴

NPAは、Netskopeのデータセンターと、アプリの手前に設置するPublisher間でトンネルを張りセキュアな通信を実現します。Publisherはアウトバウンド通信のみ行い、インバウンドの通信を行いません。これによりNetskopeのデータセンターとのTLSトンネルを張った通信経路以外直接通信を行う経路がなくなるため、セキュアな通信が実現可能です。

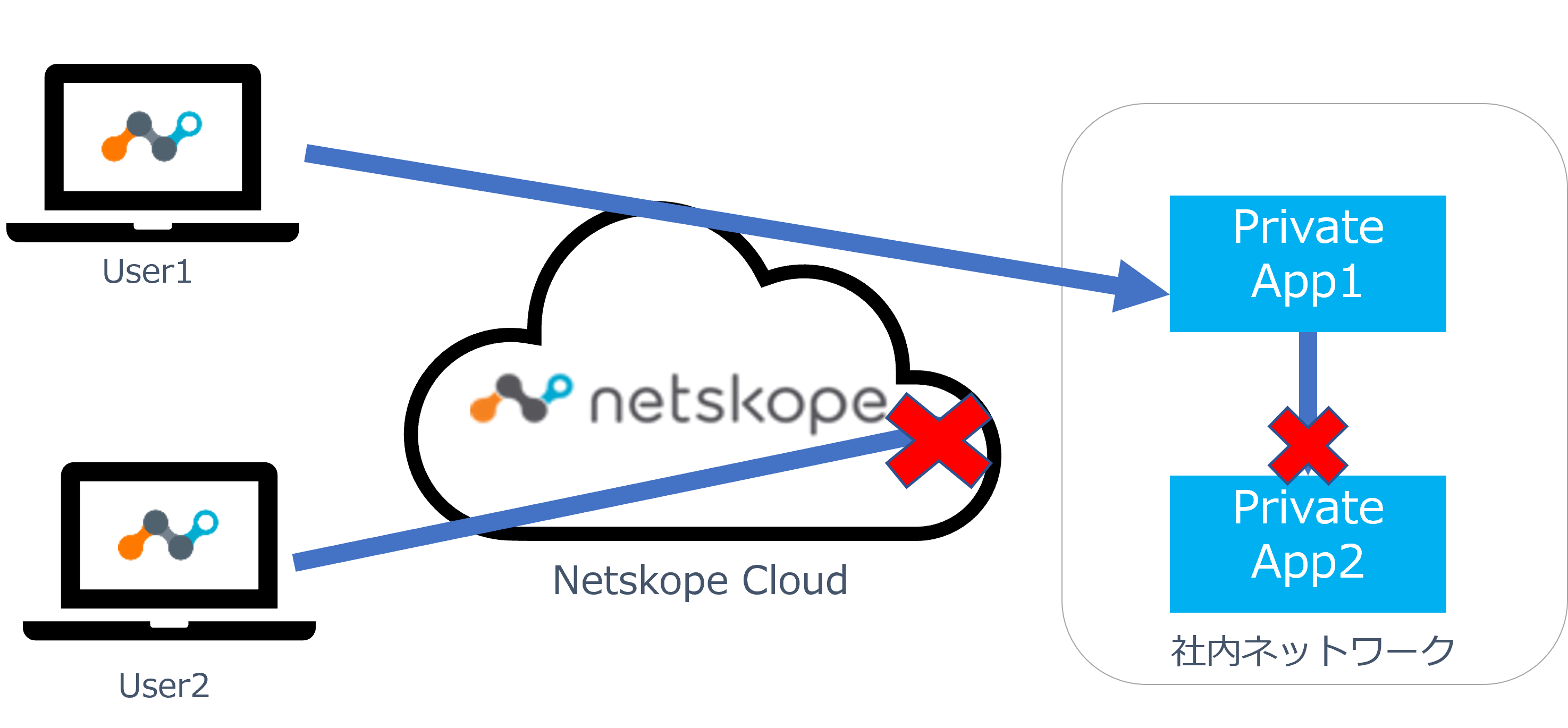

もし仮に、端末の乗っ取り被害などが発生しアプリにアクセスされた場合も、NPAはゼロトラストネットワークの考え方を採用しており、ネットワーク単位ではなくアプリケーション単位でアクセス制御を行うため、以下の制御により被害を抑えることが可能です。

- 最小権限アクセスの適用:ユーザーは必要なリソースのみにアクセス可能。

- 攻撃対象の最小化:ネットワーク全体ではなく、特定のアプリに限定されるため、セキュリティリスクを低減。

NPAのメリット

NPAを導入することで、得られるメリット2点について解説します。

1.1 ゼロトラストネットワークの実現

- アプリ単位のアクセス制御:ネットワーク全体ではなく、業務に必要なアプリケーションのみへのアクセスを許可。

- 動的なアクセス認証:ユーザーの状況(デバイス、場所、セキュリティ状態)に応じてアクセスを制御。((Device Classification参照))

- マルウェアの拡散防止:ネットワーク上の横移動(ラテラルムーブメント)を防ぎ、被害の拡大を抑制。

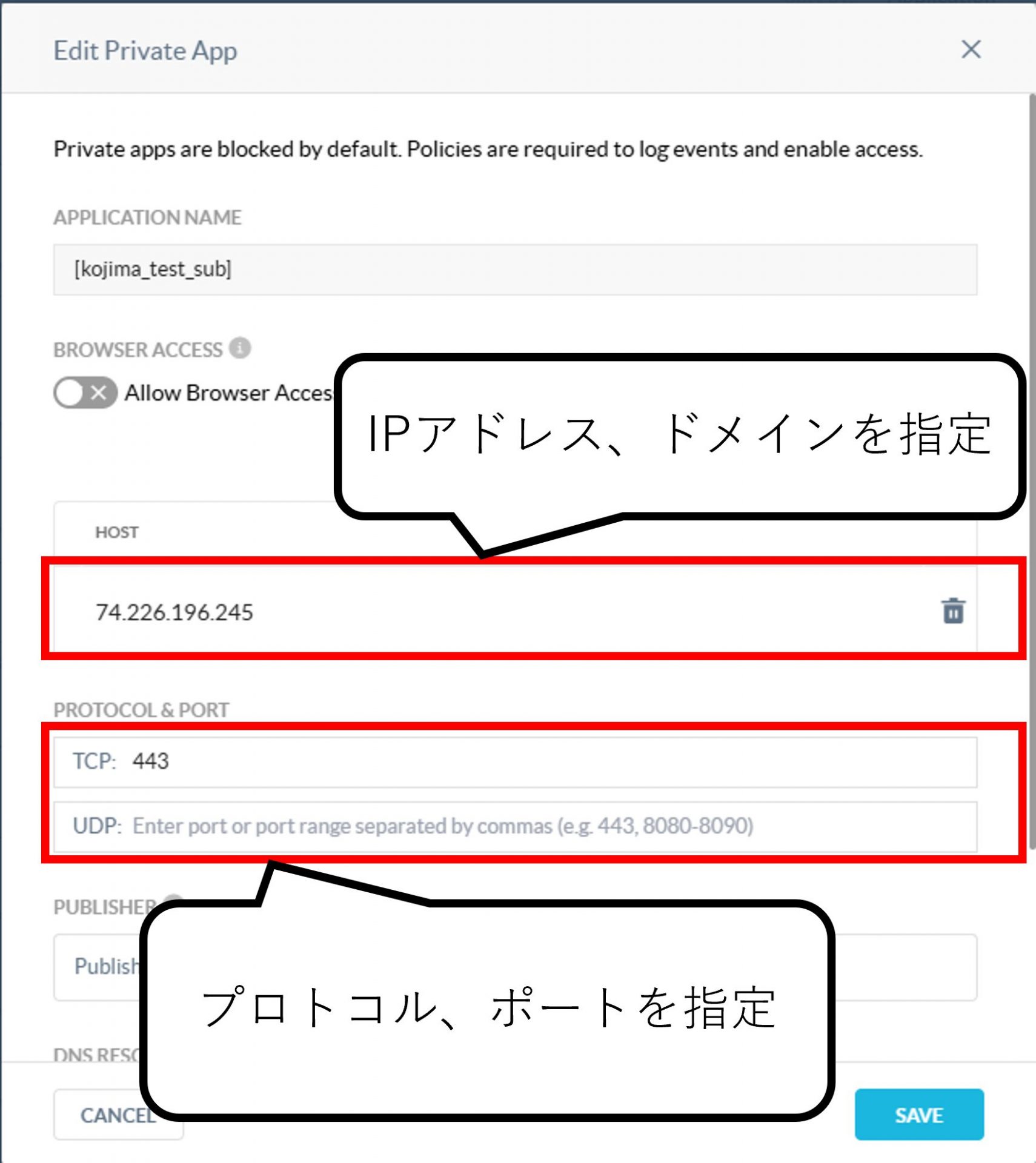

接続可能なIP・ドメイン、利用可能ポートの制御、Device Classificationにより上記要件を満たすことが可能です。

1.2 運用負荷の軽減とコスト削減

- 機器が不要:仮想アプライアンスを構築する環境があればVPNの様に物理的な機器が不要になり、運用負荷を削減。

- 管理の統合:Netskopeの管理コンソールから一元管理でき、設定変更も容易。

- スケーラブルな拡張性:物理的な機器の追加は不要なため、リモートワークの増加などの環境変化にも柔軟に対応可能。

VPNとの比較

NPAとVPNとの違いを比較について紹介します。それぞれの比較を行うと次のようになります。

|

項目 |

NPA |

VPN |

|

アクセス範囲 |

アプリ単位 |

ネットワーク単位 |

|

ゼロトラスト制御 |

可能 |

不可 |

|

攻撃リスク |

低い(アプリの攻撃表面なし) |

高い(外部からアクセスの恐れ) |

|

接続時の認証 |

不要 |

必要 |

- VPNはネットワーク単位での接続を許可するため、攻撃対象領域が広がるリスクがあるのに対し、NPAではユーザーごとに必要なアプリへのみアクセスを許可するため、リスクを最小限に抑えることができます。

- VPNは外部からアプリへのアクセスリスクがありますが、NPAはNetskopeのデータセンターとトンネルを張り、アプリへの外部からのアクセス経路を断つため、外部からアプリへの直接アクセスによる攻撃がなくなります。

- VPNはアプリにアクセス時、ユーザーの認証が必要ですが、NPAはクライアント証明書認証のため、PWの入力不要でシームレスな接続が可能です。

まとめ

Netskope One Private Access (NPA)は、従来のVPNに代わるゼロトラストベースのリモートアクセスソリューションです。NPAを利用することで以下のメリットがあります。

- アプリケーション単位のアクセス制御

- ゼロトラストアーキテクチャを実装可能

- VPNより安全なネットワーク管理を実現

- CASBなどと同一管理画面による統合的な制御が可能

これにより、リモート環境から安全にプライベートアプリへのアクセスが可能となります。

設定方法もシンプルで、Publisherの展開、アプリの登録、ポリシー設定を行うことで、迅速に導入できます。

また、NPAはクライアント導入方式以外にも、SAML認証を利用しユーザーの識別を行い、クライアントレスで実装するブラウザアクセス方式もございます。

VPNからNetskopeのNPAを用いたZTNA環境への移行にご興味ございましたら、是非ご連絡ください。