Thales社CipherTrust Manager/CTE(ファイルの透過暗号)のMFA連携について

久しぶりの記事投稿です。

当社が取り扱っているThales社のCipherTrust Manager(以下CMと記載)ですが、実はIRM:Information Rights Management製品としての機能が充実しています。KMSとして鍵管理(鍵作成、更新、削除までのライフサイクル管理)だけでなく、その鍵を使ったファイル暗号化、MFAによるアクセス認証、セキュリティポリシーによるアクセス制御、ユーザー管理(AD連携)、監査ログの記録、など多彩な機能が標準実装されています。

さらには、クラウドの鍵管理(BYOK/HYOK)、KMIP連携、HSM搭載モデルであればFIPS140-3規格の準拠も可能です。アクセスの度に認証を行うゼロトラストの考え方に基づいたセキュリティ製品と言えますね。

さて、昨年頃からCipherTrust ManagerでCTE(ファイルの透過暗号)を利用した際のMFAについて問い合わせがあり、同様の引き合いも増えてきていることから、本ブログで記事として取り上げました。

まず、用語の解説からさせて頂きます。

CTE(CipherTrust Transparent Encryption)

CTEはCMが提供するファイルの暗号化の機能です。CM上でセキュリティポリシー(どのファイルへアクセス可とするか、どの暗号鍵でデータを暗号化するか等)を作成・適用することで、ユーザーに対してきめ細やかなファイルのアクセス制御を実現できます。ユーザーは暗号/復号化を意識することなく、ファイル参照が可能です。(透過暗号機能)

CTE動作の詳細は以下リンクを参照してください。

https://cn.teldevice.co.jp/maker_detail/ciphertrust_transparent_encryption/

MFA(Multi Factor Authentication)

MFA(多要素認証)は、ログイン時に複数の認証要素を組み合わせることでセキュリティを強化する仕組みです。MFAでは、提示されたアクセス認証情報が本人のものであることを確認します。

もし、ログイン時に使用するアカウントやパスワードが漏えいしても、他の認証要素(例:スマホに送られるコードやOTP)があることで、不正ログインを防ぐことができます。アカウントの不正利用や不正アクセス対策に有効です。

CTEにより、ファイルを暗号化し保護していてもセキュリティ面で必ずしも安全とは言い切れません。もし、アカウントやパスワードなどのログイン情報が盗まれた場合、第三者が容易にファイルへのアクセスし復号化できてしまいます。

これでは、重要データを暗号化していても意味があまりないですよね。PCにログインパスワードの付箋を貼っていて、悪意のある者が覗き見、不正ログインして重要データを盗まれたら、、組織内部の犯行によるインシデントも多いと聞きます。

CTEによるファイル暗号+MFA機能を利用することによって、確実に不正アクセスを防ぎ重要資産を守ることができるのです!

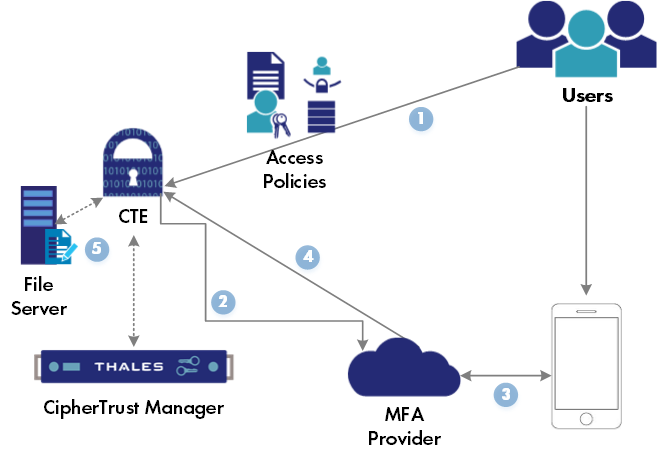

Thales社資料の抜粋で恐縮ですが、以下はWindows環境でMFAを用いたCTEの認証フローです。

| ステップ | 説明 |

| ① |

多要素認証はユーザーがGuardPoint内のファイルにアクセスしようとした時に起動します。 |

| ② | ユーザー本人かどうか検証をするために多要素認証プロバイダに認証要求メッセージを送信します。 |

| ③ | 多要素認証プロバイダは、ユーザーの登録済みデバイスに検証要求を送信します。 |

| ④ | 多要素認証プロバイダがユーザー アクセスを確認/拒否します。 |

| ⑤ |

認証に成功した場合、ユーザーは予め定義されたCTEポリシーに基づいてファイルにアクセスできます。 |

参照元:Introduction to Multifactor Authentication

ユーザーが自分のPCにログイン後、ファイルサーバー上の所定のファイルにアクセスしようとすると、2要素認証がトリガーされ、登録済みのスマホにパスコードを送信するなど、2つ目の認証方法でユーザーを認証します。その後、ユーザーはそのパスコードを入力し、認証に成功して初めて、ファイルサーバー上のGardPoint配下のファイル復号化が可能になります。この認証はログアウトしない限り有効です。

CTEとMFA(ThalesSTA,EntraID,Oktaなど様々なMFAプロバイダをサポート)を組み合わせることにより、認証とデータ保護の二重でセキュリティが強化できます。さらに、CTEのランサムウェアオプションを利用することで、悪意のあるアクティビティ(過剰なデータアクセス、流出、不正な暗号化、悪意のある行為によるなりすまし)を検出することも可能です。詳細は以下のリンクを参照下さい。

https://cn.teldevice.co.jp/solution/cte-rwp/https://cn.teldevice.co.jp/solution/cte-rwp/

最後になりますが、日本の企業様は、海外(特に欧米)と比較し、セキュリティ対策に対する投資に慎重なイメージでした。海外では情報漏えいやランサムウェア攻撃に対する意識は高く、予防的措置に投資をしている企業様が多い印象です。経営層レベルでもセキュリティ対策に対する議論は活発で、法規制も進んでいます。

一方の日本では、インシデントが起きてから対応を検討する傾向が強いように思っていました。やはり、セキュリティは”コスト”としてみなされ、投資に消極的になっているのかなと思っていましたが、今回の様な問い合わせが増えてきているということは、日本もセキュリティ対策に積極投資する時代が来たのかなと感じたりします。