SaaS設定リスクに備える!Valenceで実現するSSPMベストプラクティス5選

SaaSの利便性とともに見えないリスクも増加中。Valence Securityは、設定ミスや放置リスクを検出・是正できるSSPMソリューションです。本記事では、Valenceで実現する「見える化」と「守る化」のベストプラクティスを5つご紹介します。

はじめに

SaaS活用の拡大とともに、IT部門の目が届かない領域で“静かに進行するリスク”が増えています。たとえば、一時的に共有したファイルが放置されていたり、退職者が所有していた重要なドキュメントがそのまま残っていたり──。SASEやEDRでは検知しきれない、SaaSの設定ミスや運用上の見落としをどう防ぐか。

その答えが、SSPM(SaaS Security Posture Management)です。

中でもValence Securityは、SSPMに特化した専業ベンダーとして、“検知して終わり”ではなく、自動是正まで含めた、実運用に即した対策が可能である点が特長です。

本記事では、その具体的なベストプラクティスを5つの視点からご紹介します。

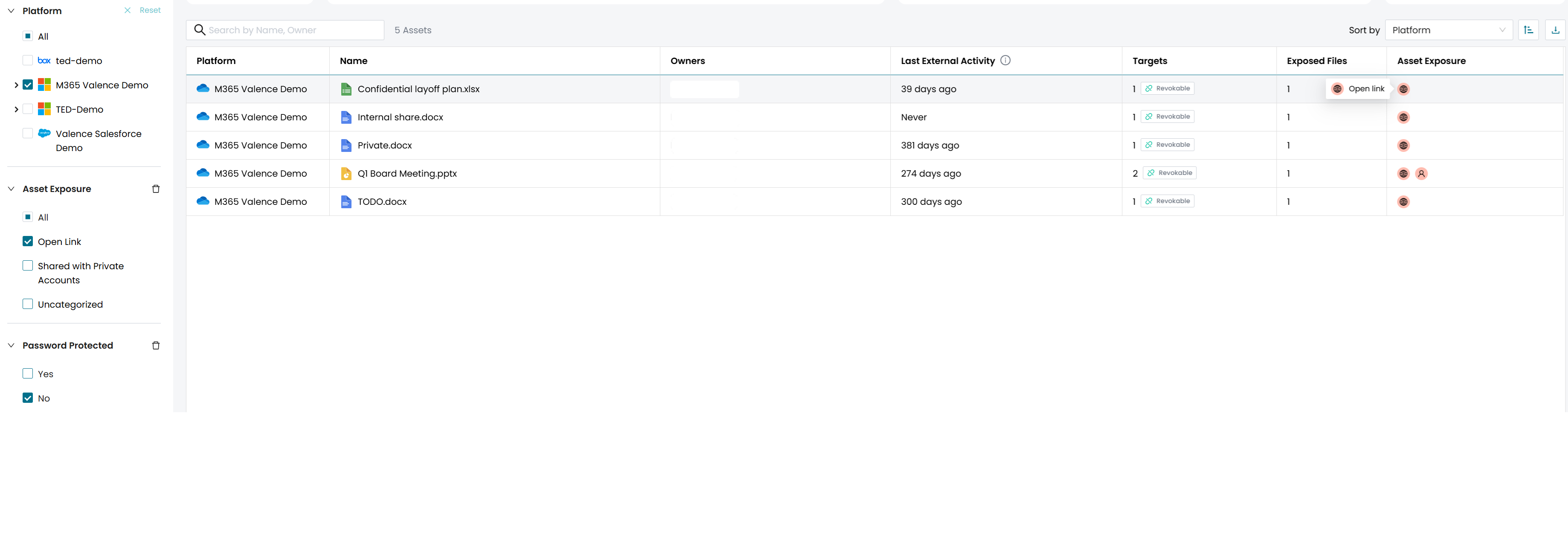

1. 「誰が、どこで、何を共有しているか」を見える化する

SaaSにおけるファイル共有は利便性が高い一方で、本来社内限定の資料が、気づかぬうちに外部公開されていたというケースも少なくありません。

特にGoogle DriveやOneDriveなどでは、「リンクを知っている全員がアクセス可」という設定がユーザー操作で容易に選択できるため、意図せず使われてしまうケースも少なくありません。

Valenceは、各種SaaSアプリとAPI連携することで、誰が、どのファイルを、誰と共有しているのかを一覧で可視化できます。さらに、

-

30日以上アクセスされていない共有ファイル

-

個人アカウントとの共有

-

パスワードが未設定のファイル共有

といったリスク条件でのフィルタリングも可能です。

リスクの“点”を“面”として把握し、迅速な是正につなげられるのが特長です。

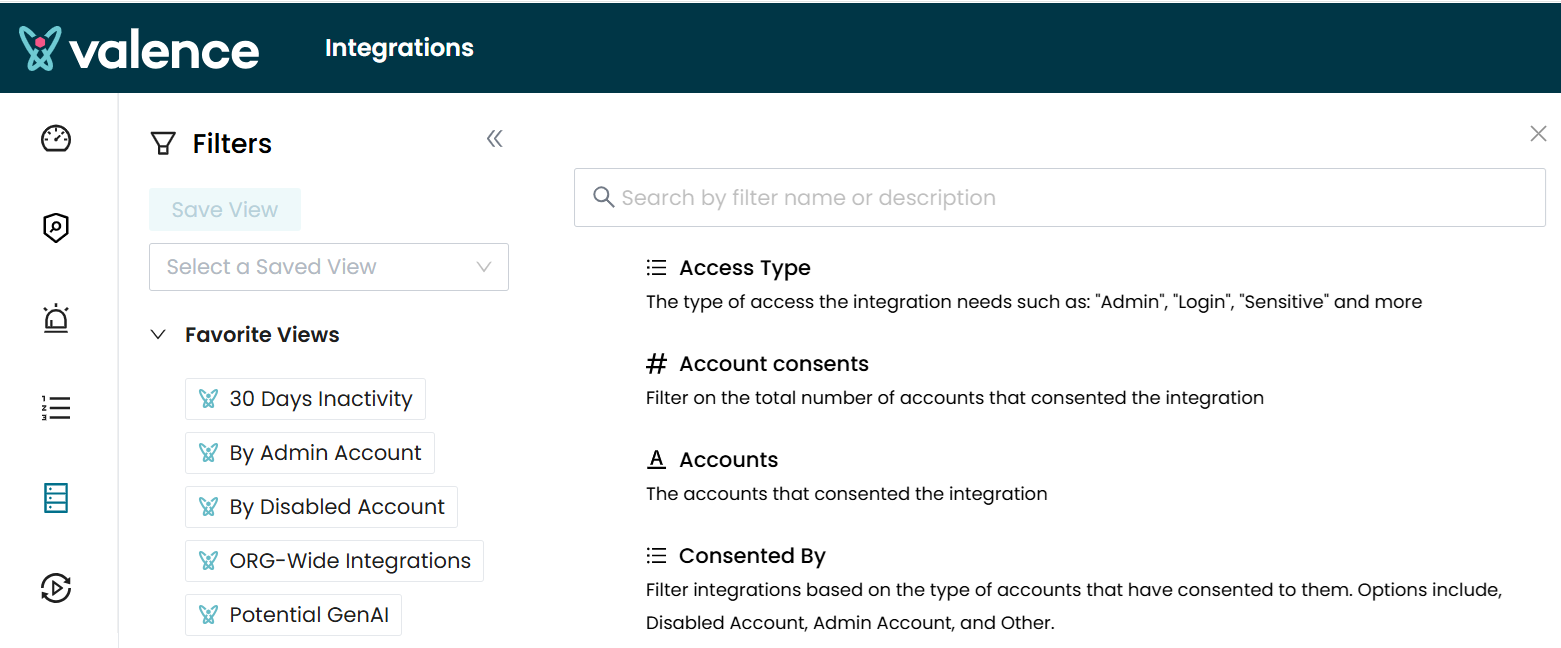

2. SaaSに接続された外部アプリを検出し、意図しないSaaS連携をブロック

多くのSaaSでは、外部アプリと簡単に連携できる仕組みが提供されています。たとえば「スケジュール調整」「メール支援」「ファイル共有」など、日々の業務で役立つアプリは多い一方で、管理者の知らないうちに連携されている“シャドーIT”が大きなリスクとなることもあります。

Valenceの「インテグレーションインベントリ」は、SaaS環境全体にわたるすべての外部アプリとの連携状況を一元的に可視化します。接続されたアプリのプラットフォーム、アクセス許可範囲、承認ユーザー、実行アクティビティなどの情報を統合的に収集・分析し、以下のようなリスクを素早く検出する事が出来ます。

-

セキュリティ評価が不明な外部アプリが、読み取り・書き込み権限を保有している

-

個人が勝手に連携したアプリやその後の利用実態の無い外部アプリが、広範な権限を持ち、SaaS環境に継続的にアクセス可能な状態になっている

Valenceでは、これらの連携を画面上でブロックしたり、管理者に自動で通知したりすることが可能です。

また、組織のデータにアクセスしている可能性のある生成AIを活用するサードパーティ統合を特定する事が可能な為、意図せず通信していたといった事態の予防にも有効です。

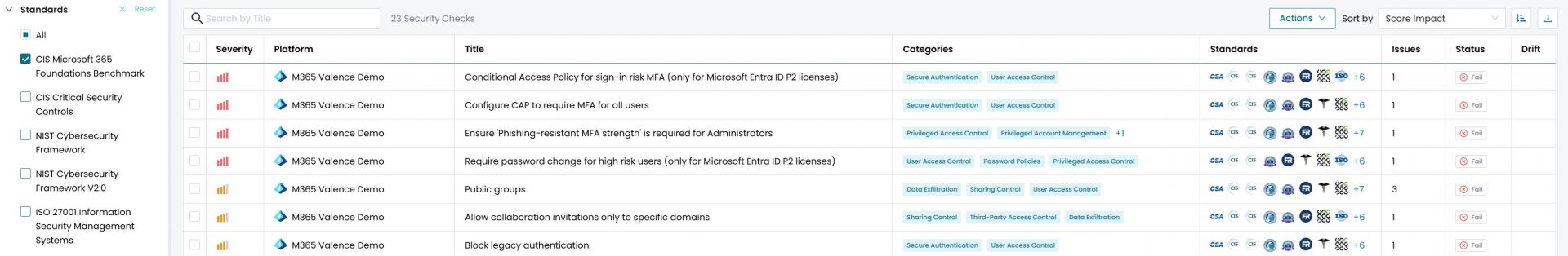

3. グローバル基準に基づくコンプライアンスチェックで、設定リスクを短期間で可視化

SaaS環境では、利便性と引き換えに、複雑な設定項目が数多く存在します。設定ミスや見落としがあった場合、外部攻撃や内部不正に対する防御が不十分な状態で運用されている可能性があります。

Valenceは、世界標準のセキュリティガイドライン(CIS Benchmarks や ISO 27001 など)に基づいて、Microsoft 365 や Google Workspace などのSaaS設定状況を短期間で網羅的に評価します。

具体的には、

-

不適切に設定されたアクセス権限や共有ポリシーの検出

-

不要な外部連携、過剰な権限を持つアプリの洗い出し

-

管理されていない共有リンクや、無効化済みユーザーが所有するリソースの把握

といった観点で、設定項目を自動的にスキャンし、リスクのある箇所を一覧化します。

これにより、

-

外部からの攻撃に対して脆弱な設定が存在しないか

-

内部による情報漏洩のリスクが潜んでいないか

といった視点で、“現状のSaaS環境がグローバルなセキュリティ水準を満たしているか”を客観的に評価することが可能です。

Valenceのこの機能は、社内セキュリティの健全性を測定し、コンプライアンス対応や内部監査、外部監査の準備においても強力な支援となります。

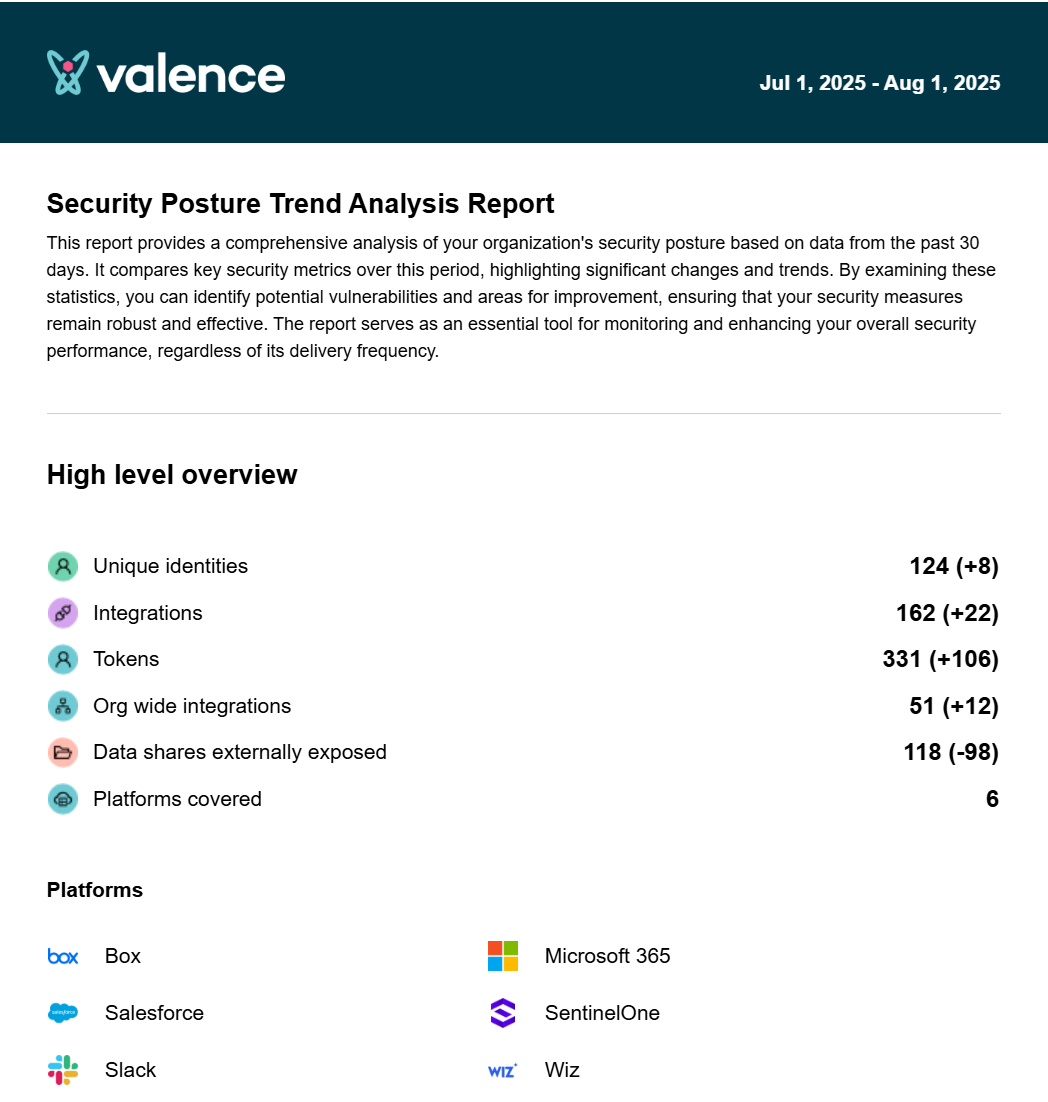

4. セキュリティ状況の変化をレポートで継続監視、是正アクションの判断材料に

SaaS設定をグローバル基準で評価したとしても、「評価して終わり」では本質的な改善にはつながりません。設定ミスの再発防止や、対策後の継続的な監視が不可欠です。

Valenceでは、SaaS環境の設定やリスクの変化を自動で検知し、定期レポートとして受け取ることができます。

このレポーティング機能により、以下のような活用が可能です:

-

CIS BenchmarksやISO27001に照らして是正した項目の“その後”を定期的にチェック

-

外部アプリ連携や共有設定の変更など、“セキュリティポスチャーの変化”を追跡

-

新たに検出されたリスク項目を抽出してレポートに反映

-

担当者のタスク状況や改善アクションの進捗確認に活用

これらのレポートは、事前に作成したSaved View(特定の条件で絞り込んだビュー)をベースに自動生成されるため、複雑な操作やその都度のフィルタ設定は不要です。

Valenceは、こうした継続的な可視化と報告の仕組みにより、「設定監査 → 是正対応 → 変化のモニタリング」という運用サイクルを確立し、セキュリティとコンプライアンスの持続的な強化を支援します。

5. リスク検知から“自動是正”まで──ノーコードで実現する運用自動化

多くのSSPM製品は、リスクを検知するところまでは自動化されていても、その後の対応はIT部門の手動運用に委ねられているケースが少なくありません。

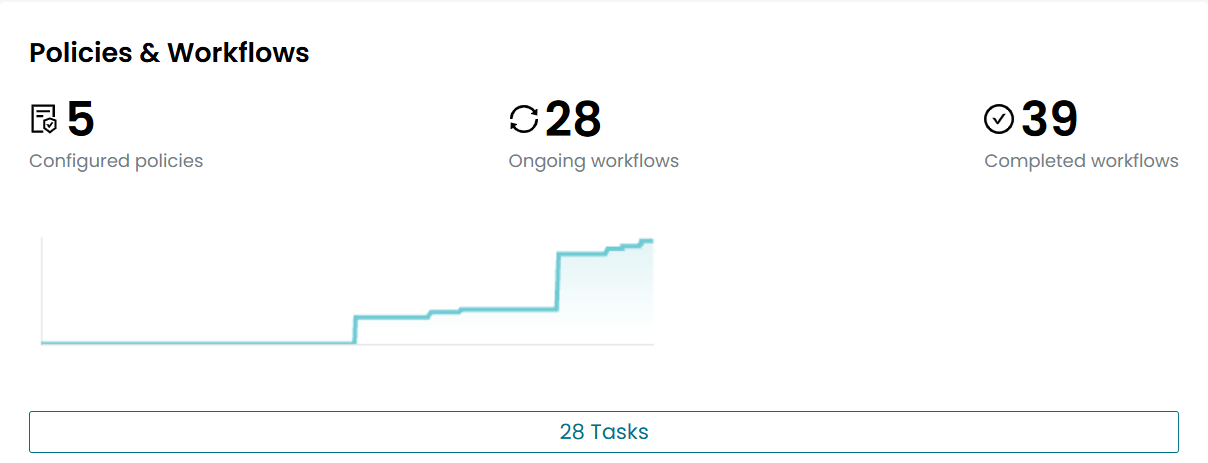

Valenceは、ノーコードで「検知 → 通知 → 自動是正」までを一連のワークフローとして構築可能です。これにより、リスク対応の自動化と実運用への定着を両立できます。

たとえば以下のようなポリシーが設定可能です:

-

外部共有されたファイルを検知 → 一定期間アクセスがなければ共有を自動で解除し、所有者に通知

-

利用頻度の低いアプリ統合を検知 → 管理者に通知し、タスクとして保留。レビュー結果に応じて削除 or 維持の判断

これらのワークフローは、Valence上でリスク条件の設定、通知方法(メール・Slack)、是正内容(例:アクセス権の剥奪や共有の取り消し)などを柔軟に構成でき、ポリシー単位で自動化レベルも選択可能(手動・半自動・全自動)です。

Valenceは“検知して終わり”ではなく、是正までを含めたセキュリティ運用の自動化を、現実的に実現できるのが最大の強みです。

専任のセキュリティ担当者を持たない企業や、少人数のIT管理部門にとっても、継続的なセキュリティ対策を回し続けられる実践的な仕組みとなります。

まとめ

SaaS時代のセキュリティ対策は、「アクセス制御」だけでは不十分です。“設定ミス”や“人的ミス”による情報漏洩こそが、これからの大きな脅威と言っても過言ではありません。

Valenceは、SaaS環境に静かに潜むリスクを可視化し、是正まで自動で支援するSSPMソリューションです。“見える化”と“守る化”を同時に実現するベストプラクティスを、ぜひ貴社の環境でもご活用ください。