社内のデータベース、暗号化していますか?

~サプライチェーン強化に向けたセキュリティ対策評価制度の施行に向けた対応について~

今更という内容かもしれませんが、データベースの暗号化が流行っていくかも!という話をしたいと思います。

中国からのハッキングが流行り始めた2010年代頃から、OracleDBのTDEなどデータベースの暗号化の重要性が高まってきて、特に大企業や大規模システムでは導入が進みました。TDEのマスターキーを守るために、当社でも取り扱っている汎用HSM(Hardware Security Module)と連携させて、HSMを導入した事例も数多くあります。しかし、今になって社内の重要システム(データベース等)のセキュリティ対策が求められており、対処が必要な企業様もでてくるかもしれません。

さて、昨今企業やシステムが受けるサイバー攻撃は年々増えてきています。数年前には、某大手自動車会社のサプライチェーンの関連企業がマルウェア被害を受けたことで、工場の製造ラインが止まり、生産できない状態に陥ったニュースは有名な話かと思います。車などの大きな精密機器は様々な部品で構成されていますので、一つの会社だけでは作れません。複数の企業から製品やサービスを購入し、各企業がさらに別の企業から購入、、、を繰り返してサプライチェーンは成り立っています。この様な複雑なサプライチェーンの下では、(特に中小企業様)発注者と受注者双方にとって課題のある状況です。

これを受け、日本政府も動きだしました。サプライチェーン強化に向けたセキュリティ対策評価制度の構築に向けて、2024年頃からワーキンググループが発足しました。2026年度中の制度開始を目標として動いており、経済産業省より中間とりまとめの概要が今年4月に公表されています。

この制度におけるセキュリティ対策の評価基準は以下★3~★5です。

★1と2は、中小企業向けの情報セキュリティ対策自己宣言制度「SECURITY ACTION」でカバーされています。

| 評価制度の段階 | 考え方 |

|

★一つ星/★★二つ星 |

IPAのSECURITY ACTIONで定義、主に中小企業様が情報セキュリティ対策に取り組んでいることを自己宣言する制度 |

|

★★★三つ星(Basic) |

全てのサプライチェーン企業が最低限実装すべきセキュリティ対策として、基礎的な組織的対策とシステム防 御策を中心に実施(自己評価(25項目)) |

|

★★★★四つ星(Standard) |

サプライチェーン企業等が標準的に目指すべきセキュリティ対策として、組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等包括的な対策を実施(第三者評価(44項目)) |

|

★★★★★五つ星 |

サプライチェーン企業等が到達点として目指すべき対策として、国際規格等におけるリスクベースの考え方に基づき、自組織に必要な改善プロセスを整備した上で、 システムに対しては現時点でのベストプラクティスに基づく対策を実施 |

今回、サプライチェーン強化に向けたセキュリティ対策評価制度の構築の中間とりまとめでは、「★★★三つ星」と「★★★★四つ星」に焦点が当てられています。特に、サプライチェーンを構成する企業様にとっては、自社のセキュリティ対策が適切になされていることを証明するためにこの制度の認定マークを取得することで、社外にアピールできます!この制度がサプライチェーン全体に広がれば、業界全体で芋づる式にセキュリティ対策水準が向上しようという制度ですね。

詳細は経済産業省のサイトを参照頂ければと思いますが、「★★★★四つ星」で求められている対策については、社内の体制構築(社内プロセスやルール作り、社員教育)、IT要件(UTM、SASE、エンドポイントセキュリティの導入、バックアップやBCP対策など)で大部分は対応可能です。ただ、その中で「重要システムのデータベースは暗号化すること」とチェック項目があります。なお、自動車産業は先行しており、自動車産業サイバーセキュリティガイドラインにも同じ記載があります。

————–

大分類:攻撃等の防御

中分類:データセキュリティ

★4 No. 29

要求事項(案):情報機器、情報システムの保管データを適切に 暗号化すること。

評価基準(案):

・社外に持ち出すパソコン、記憶媒体の機密情報を暗号化すること

・重要システム(インターネットに公開されているシステム、重要な社内システム)のデータベースを暗号化すること

————–

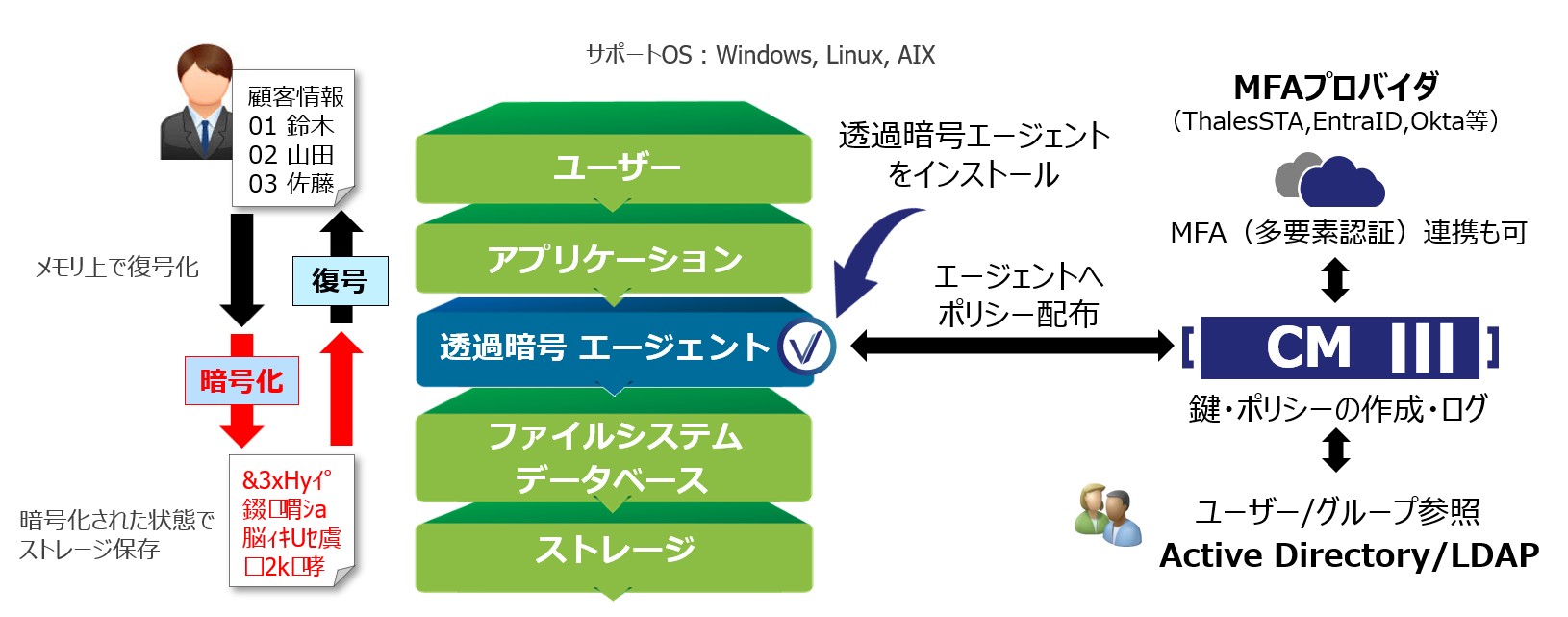

顧客情報や製品データ等をデータベース化している企業様も多いと思いますが、「★★★★四つ星」を満たすためにはデータベースの暗号化が必要です。暗号化ってどうすれば?導入ハードルが高そうと思うかもしれませんが、Thales社のCipherTrustManager/CTE(透過暗号)製品であれば、既存システムを変更することなく、比較的容易にデータベース暗号、ファイル透過暗号が実現できます!

<特徴>

・CipherTrust Manager/CTE(透過暗号)は、今あるシステムをそのまま透過暗号化!

・既存システム(アプリやユーザ)に変更なく、導入が可能!

・LDTオプションの利用により導入時のダウンタイムはなし!

暗号化に使われる暗号鍵はCipherTrust Managerで作成し、利用~削除まで鍵のライフサイクルを一元管理できます。なにより、この製品の特徴は柔軟な構成をとれること(物理版、仮想版、(クラウド可))、多彩なセキュリティ機能をもったセキュリティプラットフォーム製品であるということです。

ファイルやDBの透過暗号機能だけでなく、KMIP連携、クラウド鍵管理、HSM連携(HSM搭載モデルあり)、トークナイゼーション(機密情報の無価値化)、データの可視化&レポート、ランサムウェア対策オプションなどコネクタライセンスを追加することで様々な機能を利用することができます。PCIDSSやFIP140-3等各種レギュレーションにも準拠しています。

グローバルで実績のあるセキュリティ製品で、貴社のサプライチェーンをより強く。お気軽にご相談ください!

P.S. 半導体や半導体製造装置を作っているTELグループも主要なターゲット顧客なのでは?なんて思ったりします。。