FBIも警告 ― Salesforceを狙う新たな脅威:ITサポートになりすますハッカー集団「ShinyHunters」とは

米国FBIが2025年9月に警告したSalesforceを狙う新たな攻撃。ITサポートを装い、悪意あるアプリを連携させる巧妙な手口が確認されています。本記事では、ハッカー集団「ShinyHunters」によるこの脅威の実態と、SSPMによる具体的な対策を解説します。

皆様、こんにちは。Valence製品担当です。

日々進化するサイバー攻撃の最前線で、今注目を集めているのがSalesforceを狙った巧妙なソーシャルエンジニアリング攻撃です。

米国FBIが2025年9月12日に公開した「FLASH-20250912-001」によると、UNC6040およびUNC6395と呼ばれるサイバー犯罪グループが、企業のSalesforce環境を標的とする攻撃を展開しています。

このうちUNC6040の一部活動は、「ShinyHunters」名義での恐喝メールにも繋がっており、もはや海外だけの話ではありません。日本国内の企業にとっても、これは差し迫ったリスクと言えます。本記事では、FBIが警告した最新の脅威と、それにどう立ち向かうべきかを解説します。

FBIが明かした「ITサポートなりすまし」という巧妙な手口

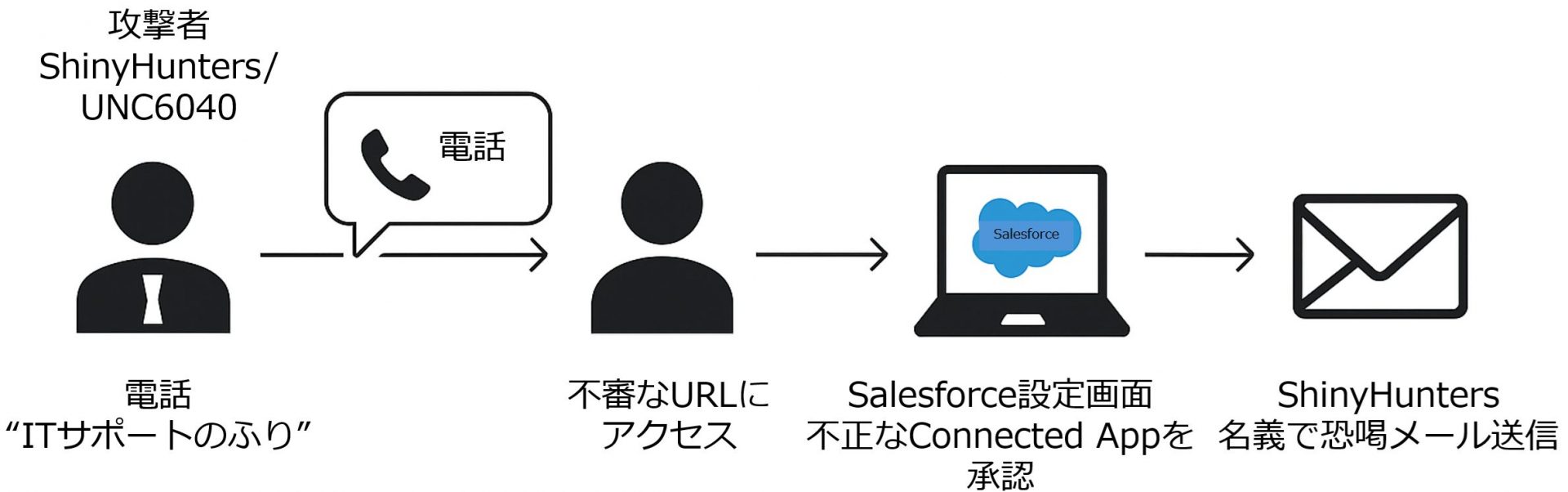

FBIの報告によれば、UNC6040は「ITサポートになりすました電話詐欺(ビッシング)」を利用し、Salesforceアカウントへの不正アクセスを試みます。手口の流れは以下の通りです。

-

ITサポートになりすます: 攻撃者は企業のIT担当者を装い、従業員に電話をかけます。「社内ネットワークで問題が発生しており、チケット対応のため確認したい」など、もっともらしい理由で信用を得ます。

-

偽のチケットで信用させる: 被害者を安心させたうえで、特定のURL(例:https://login.salesforce[.]com/setup/connect)にアクセスさせます。

-

悪意あるConnected Appを承認させる: Salesforceの設定画面で、攻撃者が用意した不正なサードパーティアプリを「連携アプリ」として承認させるよう誘導します。

この瞬間、攻撃者は正規ユーザーのIDやパスワードを盗むことなく、Salesforce内のデータを自由に操作・取得できる権限を得てしまいます。

OAuthトークンを悪用することで、アクセスはSalesforce自身から発行された「正規な通信」に見え、MFA(多要素認証)すら回避されてしまいます。

一部の被害企業では、データ流出後に「ShinyHunters」を名乗る恐喝メールが送られ、暗号資産による支払いを要求されるケースも報告されています。

なぜこの攻撃は成功してしまうのか ― SaaS利用に潜む「見えないリスク」

多くの企業では、業務効率化のためにSalesforceやGoogle Workspace、Microsoft 365などに多様なサードパーティアプリを連携させています。

しかし、管理者の目が届かないところで増え続けるアプリ連携には、次のようなリスクが潜んでいます。

-

誰がどのアプリをどんな権限で連携させているか、即座に把握できない

-

承認プロセスが属人化しており、レビューや棚卸しが形骸化している

-

一度承認されたアプリが放置され、不要な権限や外部共有が残り続ける

この「可視化の欠如」こそが、攻撃者にとっての最大の突破口となります。

ShinyHuntersのような攻撃者は、まさにこの“管理の盲点”を突いて侵入しているのです。

新たな脅威にどう立ち向かうか ― SSPMという解決策

こうした攻撃に対して、もはやファイアウォールやウイルス対策ソフトだけでは十分ではありません。

いま必要なのは、SaaSそのものの設定状態を監視し、リスクを可視化・修正するという新しいアプローチです。

それが、SSPM(SaaS Security Posture Management:SaaSセキュリティ態勢管理)です。

SSPMは、組織が利用するSaaSアプリケーション(Salesforce、Microsoft 365、Google Workspaceなど)のセキュリティ設定を継続的に監査・評価し、自動で改善を促す仕組みを提供します。

導入によって、以下のような対策が可能になります。

-

危険なサードパーティ連携の検知とブロック

FBIが指摘するような「悪意あるConnected App」の承認を検知し、無効化できます。 -

権限の可視化と最小化

すべての連携アプリやユーザー権限を棚卸しし、過剰権限を持つアプリを無効化。攻撃経路を未然に封じます。 -

設定の継続的な是正(リメディエーション)

安全でない設定変更を検知し、管理者承認のもとで修正できます。

SSPMは、攻撃者が悪用する「裏口」そのものを見つけ出し、閉じてしまう仕組みなのです。

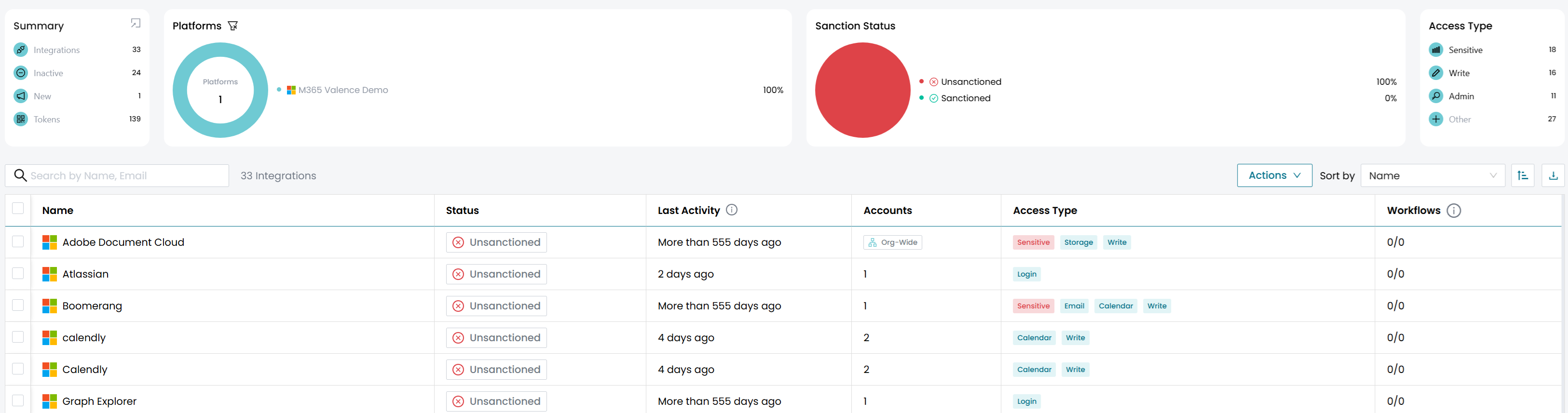

Valence Securityでは、各SaaSアプリケーションがどのようなサードパーティソフトウェアと連携しているかを一目で確認できます。 誰が承認したのか、放置されたままになっていないか、SaaSアプリにどのような権限が付与されているのかも可視化可能です。 (※図:Microsoft 365の表示例)

まとめ ― 最新の脅威を“見える化”で防ぐ

今回は、FBIが警告したSalesforceを狙うサイバー攻撃と、その背景にあるSaaS利用のリスクについて解説しました。

当社は、こうした最先端の脅威動向を常にウォッチし、日本企業が安心してSaaSを活用できる環境づくりを支援しています。

弊社が取り扱うValence Securityは、Salesforceをはじめとする主要SaaSにおける設定リスクを「見える化」し、自動修復による運用負荷の軽減を実現するSSPMソリューションです。

SaaSの利便性を損なうことなく、セキュリティを強化したいとお考えの方は、ぜひ一度ご相談ください。