「もし攻撃者だったら?」──ランサムウェア時代に企業が持つべき“攻撃者視点”とは

ランサムウェア被害が止まらない今、必要なのは“守る対策”だけではなく“攻撃者視点”。どこから侵入され、侵入後に何をされるのか?実際の攻撃シナリオから企業が見落としがちな弱点と、その重要性をわかりやすく解説します。

「ランサムウェア対策」、これはここ数年間多くの企業で取り組まれていたセキュリティの1つかと思います。

しかし、2025年現在も日本国内でランサムウェア被害が後を絶ちません。

いまや業界を問わず「業務停止」「出荷遅延」「オンラインサービス停止」などの事例が相次ぎ、経営者・情報システム担当者の多くが「自社は大丈夫だろうか」という不安を抱えているかと思います。

こうした背景の中、いま企業に求められているのは、従来の「守りの発想」ではなく、

もし攻撃者だったら?という考え方で自社を見つめ直す“攻撃者視点” です。

ランサムウェア攻撃は「準備」された攻撃

近年の攻撃者は時間をかけて、

- 侵入しやすい入口を探り

- 社内ネットワーク内で動ける場所を見つけ

- 最も大きな被害を出せるポイントを特定して

- そこで初めて暗号化・情報窃取を行う

という“段階的な攻撃プロセス”を取っています。

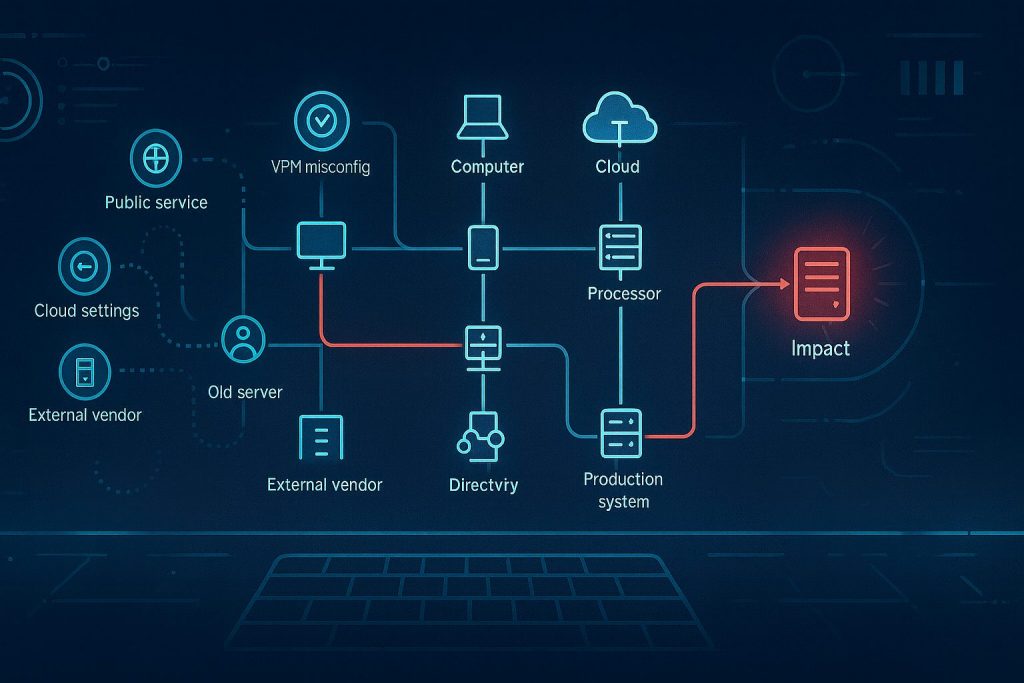

つまり、攻撃は入口(侵入経路)と内部(侵害後の展開)のセットで成り立っています。

一般的な対策だけではカバーしきれない現実

一般的に必要と言われているバックアップ、脆弱性対策、社員教育、アクセス制御…、どれも必要であり重要です。

しかし、それだけでは守り切れないケースが増えてきています。

- 「入口対策はしていたが、別の経路から侵入された」

- 「内部の横移動を許してしまい、小さな侵入が大きな被害につながった」

- 「予想外のシステムが“攻撃の踏み台”にされた」

こうした事例が増えているのは、

“攻撃者目線でのシナリオ”が十分に検証されていない

ことが大きな理由です。

第1の視点:「もし自社を攻撃するなら、どこから侵入するか?」

この問いは、多くの企業が想像しやすい攻撃者視点です。

- 外部に公開しているサービス

- リモートアクセス環境

- VPN やクラウドの設定

- 外部委託先とのデータ連携

- パッチが遅れがちな古いサーバー

どれも攻撃者にとっては“侵入の候補”。

そして、その候補は企業が思っている以上に多いものです。

第2の視点:「もし内部に入れたら、どこまで攻撃できるか?」

攻撃者は“入口を突破した瞬間”に目的を達成するわけではありません。

むしろ、本当の攻撃はそこから始まります。

入口を突破し内部に侵入した後に、攻撃者は次のように行動します。

- どの端末やサーバーに移動できるか

- どのアカウントを奪えば権限が広がるか

- どのシステムを止めれば企業は痛手を受けるか

- どのデータを盗めば身代金を払わざるを得ないか

つまり企業が考えるべきは、

「侵入されたらアウト」ではなく、「侵入されても被害を最小化できるか」

という視点です。

※もちろん侵入前に防げることが理想的ではありますが…

そして、この内部の攻撃シナリオは、企業の業務構造・権限設計・ネットワーク設計によって変わります。

だからこそ “内部で何ができてしまうのか”を事前に把握することが極めて重要 なのです。

攻撃者視点がないと、セキュリティ投資は最適化されない

現在、多くの企業がセキュリティ対策を「足し算」で続けているかと思います。

- 新しいツールを買う

- 次の監視サービスを入れる

- さらに高性能な防御製品を追加する

しかし、攻撃者視点で自社の弱点を可視化できていなければ、

何を重点的に守るべきか、どこに手を打って行くべきかがわからず、投資効果が最大になりません。

攻撃者視点とは、

「攻撃の起点」と「被害が最大化するポイント」を理解すること。

これができて初めて、本当に意味のあるセキュリティ対策が可能になります。

まとめ—— ランサムウェア対策の最重要テーマは“攻撃者の行動を再現し、弱点を見つけること”

今回のブログでは、

- どこから侵入されるか

- 内部に入られたら何をされるか

この2つの視点が重

要であることを解説しました。

しかし、守る側の立場から「攻撃者視点」を持つことはなかなか難しいですし、「攻撃者の行動を再現」することはさらに難しいことです。

そこで次回のブログでは、

この「攻撃者の行動」を実際に企業内で再現し、弱点を可視化する仕組みについて紹介したいと思います。

「攻撃者目線で弱点を見つけることが重要なのはわかった。でも、実際どう自社で検証すればいいのか?」

そう感じられた方に、有効な答えとなる内容を予定しております。

次回をぜひ楽しみにしてください。

こちらの記事も読まれています