サプライチェーン評価制度にどう備えるか──クラウド時代の現実解としての Netskope

サプライチェーン評価制度に対して、 Netskope でどのようなアプローチができるのかご紹介いたします。

近年、日本企業を狙ったサイバー攻撃は、単体企業だけでなくサプライチェーン全体を巻き込む形で深刻化しています。 こうした背景を踏まえ、経済産業省は「サプライチェーン強化に向けたセキュリティ対策評価制度」の検討を進めており、令和8年度下期からの本格運用が想定されています。

「サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)」(SCS評価制度の構築方針(案))を公表しました (METI/経済産業省)

この制度では、自社だけでなく、クラウドサービスを含む幅広い IT 基盤を対象に、事業継続・データ保護・不正アクセスという 3 本柱でセキュリティレベルを可視化しようとしています。 本記事では、この評価制度のポイントを整理しつつ、クラウド時代の現実解としてNetskopeがどのように貢献できるのかを解説します。

サプライチェーン評価制度のねらいと対象範囲

まず、制度が目指しているのは次のような状態です。

- 発注企業

- 取引先のセキュリティ対策レベルを、共通のものさし(★1〜★5)で分かりやすく把握できる

- 受注企業

- 対応すべきセキュリティ対策が明確になり、バラバラなチェックシート対応から解放される

- 社会全体

- サプライチェーンを起点にした攻撃リスクを下げ、サイバーレジリエンスを底上げする

評価の対象となる IT 範囲は、いわゆる社内システムだけにとどまりません。

- IT 基盤:Web サーバー、メールサーバー、認証基盤など

- クラウド環境:SaaS / IaaS 等

- エンドポイント:PC、スマートデバイスなど

一方で、製造ラインの OT(制御システム)や、発注元に納める製品そのものは原則スコープ外です。 重要なのは、インターネットや取引先と接続されている IT 基盤と、その周辺のクラウド・エンドポイントが評価の中心になる、という点です。

ここに、まさに Netskope が得意とする領域が重なってきます。

Netskope が支援できる 4 つの柱

1. クラウドサービスを「見える化」し、リスクを評価する

クラウドサービスは、いまやサプライチェーンを構成する重要なリソースです。 しかし、実際には現場主導で SaaS が導入され、「自社で何をどこまで使っているのか分からない」というケースも少なくありません。

Netskopeは、こうした課題に対して次のような価値を提供します。

- クラウド利用状況の可視化

- プロキシやエージェント経由の通信を解析し、社内で使われている SaaS を自動検出

- いわゆる「シャドー IT」を含め、利用サービスの全体像を把握可能

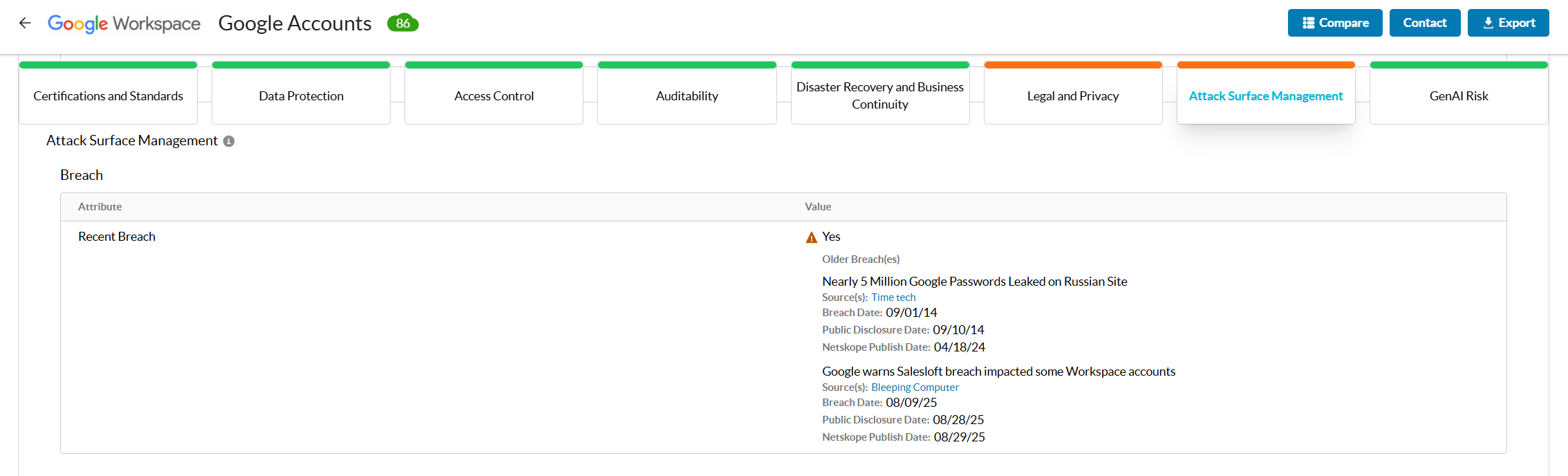

- App Catalog によるリスク評価

- データ保護、アクセス制御、有事対応、各種認証・コンプライアンス対応状況などを踏まえたリスクスコアを参照

- 過去の情報漏えいインシデントの有無の確認

評価制度では、「サイバー攻撃や脆弱性に関する公開・非公開情報を活用する体制づくり」が求められています。 Netskope の App Catalog の情報を利用することで、人手では追い切れない数のクラウドサービスについて、一定の粒度で体系的にリスク評価を行う仕組みを素早く整えることができます。

2. データ保護:クラウドとエンドポイントを横断した DLP

制度が想定するリスクの 1 本柱は「データ保護」です。 機密情報や個人情報がサプライチェーン上で漏えい・改ざんされるリスクに対し、技術的・組織的な対策が求められます。

Netskope は、クラウドとエンドポイントの両面からデータ保護を実現できます。

- クラウド上のデータ保護(CASB + SWG + DLP)

- SaaS / IaaS / Web へのアップロード、ダウンロード、共有などの操作を、DLP ポリシーで検査

- 機密情報が含まれる場合は、アップロード禁止等のアクションを自動適用

- エンドポイント側の流出経路を制御

- Netskope Client を通じて、端末からの Web / クラウドアクセスを一元的に制御

- デバイスの種類、ユーザー属性、アクセス元ネットワークなどのコンテキストを踏まえた柔軟な制御が可能

- ローカルに存在するプリンター、ネットワーク ストレージなどに対してのアクセス制御が可能

評価制度の要求事項では、「機密情報の定義」「取扱ルール」「教育・運用」といった組織側の準備が必須となりますが、そのルールを技術的に実装し、運用で担保するための土台として Netskope の DLP が機能します。

3. ゼロトラストアクセスによる不正アクセス対策

もう 1 本の柱が「不正アクセス」です。 サプライチェーン企業を踏み台にして発注側のシステムへ侵入する、というパターンは、ここ数年で何度も報道されています。

Netskope は、インターネット向けと社内システム向けの両面から不正アクセス対策を強化できます。

- Netskope Security Service Edge(SWG)による安全な Web アクセス

- 悪性サイト、フィッシングサイト、コマンド&コントロールサーバーへのアクセスをブロック

- URL カテゴリだけでなく、「ユーザー」「グループ」「端末の状態」「アプリケーション」などを組み合わせた高度なアクセス制御

- Netskope Private Access(NPA)によるゼロトラストな社内アクセス

- 従来の VPN のようにネットワーク全体を開くのではなく、「誰が・どの端末から・どのアプリに」アクセスできるのかを細かく制御

- 取引先やグループ会社からのアクセスについても、アプリ単位の最小権限で公開可能

- Cloud Firewall / Egress IP による外部境界の統制

- オンプレだけでなく、クラウドシフトした環境に対しても、アウトバウンド通信の制御や送信元 IP の固定化を実現

これらは、制度が対象とする「IT 基盤」「クラウド環境」「外部ネットワーク境界」における不正アクセス対策として、そのまま評価の対象になり得る部分です。

4. ログとレポートで「実装していること」を証明する

評価制度の上位レベル(★3〜★4 以降)になるほど、「対策を入れているかどうか」だけではなく、その運用状況をどう把握し、改善しているかが問われます。

Netskope は、実装エビデンスと継続的なモニタリングの両方を支援します。

- 詳細な操作ログ(Skope IT)

- 誰が、どの端末から、どのクラウドサービスへ、どんな操作を行ったかを、時系列で追跡可能

- ポリシー違反やブロックイベントの履歴を残し、「対策がどの程度機能しているか」を定量的に示せる

- Advanced Analytics による可視化とレポート

- 高リスクユーザー、高リスクアプリ、データ保護イベント、不審なダウンロードなどをダッシュボードで可視化

- 定期レポートとしてエクスポートすることで、経営層・監査・取引先への説明資料として活用可能

- SIEM / SOAR 連携

- 既存の SOC やログ基盤と連携し、インシデントの検知・対応フローに Netskope のログを組み込める

このように、「対策の有無」だけでなく、「運用状況の把握」「改善サイクルの存在」を示す証跡として、Netskope のログやレポートが役立ちます。

Netskope だけで制度対応が完結するわけではない

ここまで見ると、「Netskope を入れればサプライチェーン評価制度はバッチリ」と誤解されるかもしれませんが、もちろんそう単純ではありません。

- 情報セキュリティ基本方針や規程類の整備

- 組織体制、役割と責任の定義

- 取引先管理プロセス、インシデント対応プロセス

- 教育・訓練、BCP などのマネジメントシステム

といった領域は、ISMS(ISO/IEC 27001)等と同様、組織側の設計・運用が必須です。

そのうえで Netskope は、

- クラウド/エンドポイントを含む IT 基盤の可視化

- データ保護と不正アクセス対策という技術的コントロール

- ログ・レポートによるエビデンス提供

といった部分を担うことで、評価制度に沿ったセキュリティレベルの底上げを強力に後押しします。

まとめ:評価制度を「きっかけ」に、クラウド時代の標準セキュリティへ

サプライチェーン評価制度は、「新しい認証マークを取ること」がゴールではありません。 むしろ、クラウドとオープンな接続を前提とした現在のビジネス環境において、

- どこまでを自社の責任範囲として守るのか

- どこから先をクラウド事業者やパートナーと責任共有モデルで捉えるのか

- その上で、どのような技術とプロセスを組み合わせてリスクを下げるのか

を、サプライチェーン全体で共通言語として整理する試みだと捉えるべきです。

Netskope は、この「責任共有モデル」を前提に、

- クラウドサービスの利用実態とリスクを把握し、

- データ保護とアクセス制御を一貫して行い、

- その運用状況を定量的に示す、

という役割を担えるプラットフォームです。

制度への対応をきっかけに、単なる「チェックシート対応」ではなく、 クラウド時代にふさわしい標準的なセキュリティアーキテクチャを整える── その中核として Netskope を今から検討しておく価値は十分にあるはずです。