ADを狙う攻撃にどう備えるか

~今の対策で大丈夫?と不安なあなたへ~

このブログでは、サイバー攻撃の最新トレンドと、認証基盤であるActive Directory(AD)を守るための新しいアプローチとして、PenteraとSemperisという2つのソリューションをご紹介します。

最近のサイバー攻撃の傾向――なぜ「AD」が狙われるのか

ここ数年、ランサムウェアをはじめとする高度なサイバー攻撃は、「どう侵入するか」だけでなく「侵入後にどう支配権を握るか」に重心が移ってきました。

その“支配権”を握るための最短ルートが、企業の認証・権限管理を一手に担うADです。

- 侵入後、攻撃者はまずドメイン管理者権限の奪取を狙い、横展開(ラテラルムーブメント)を行う

- 権限昇格に成功すると、バックアップの削除、グループポリシー改ざん、サービスアカウント悪用など、企業インフラ全体を支配可能になる

- 結果として、単なる1サーバーの侵害ではなく、「組織全体の業務停止」というビジネスインパクトに直結する

そして、ADを守る上で重要なのは、次の2つの視点で考えることです。

- ADまでの通信経路の保護

社内の端末からADに至るまでのルートに、どのような攻撃経路が残っているのかを可視化し、継続的にテストすること。 - ADそのものの保護

ADの設定や運用の弱点を継続的に監査し、異常を早期検知し、万が一侵害されても迅速に復旧できる状態にしておくこと。

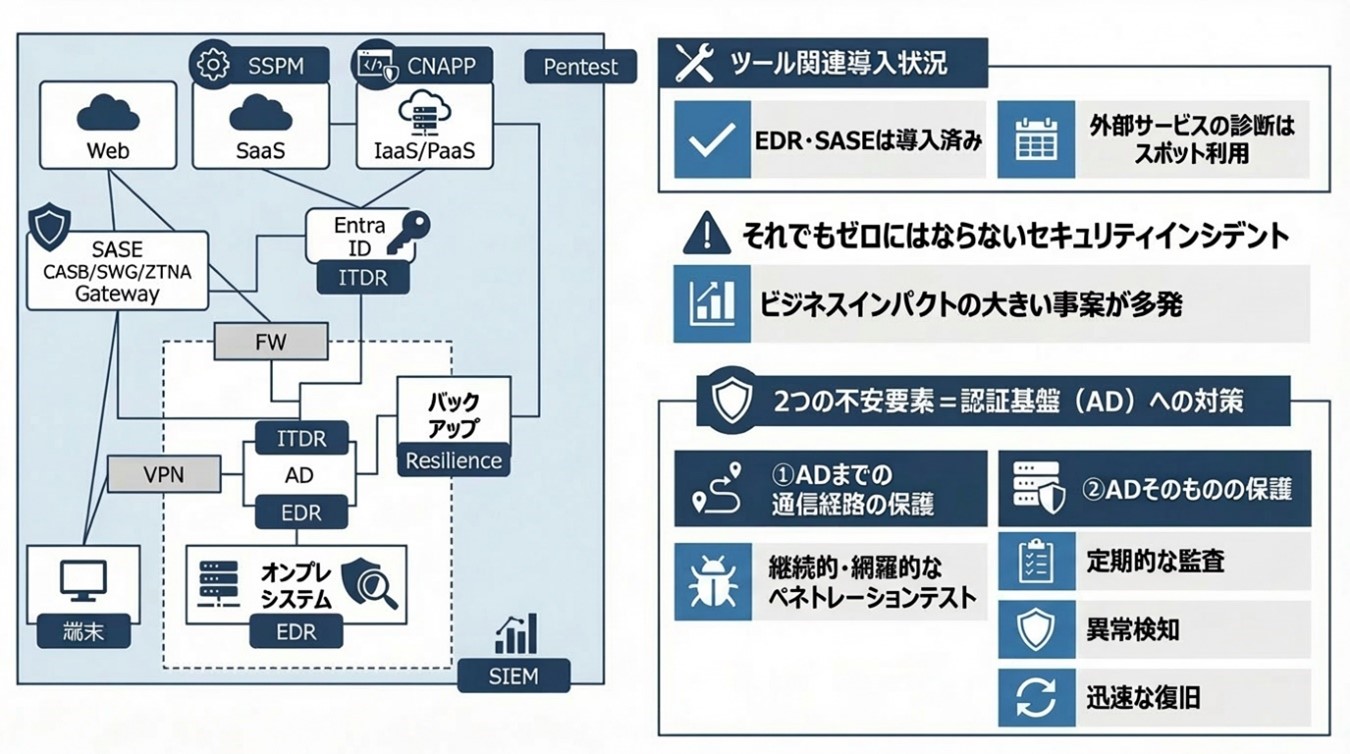

この2つの視点=認証基盤(AD)への対策の全体像を整理したのが、下記の図です。

多くの企業では、EDR・SASEなどの代表的なツールをすでに導入していたり、セキュリティの評価として外部サービスに委託して定期的な脆弱性診断を行っているかと思います。

それでもなお、ビジネスインパクトの大きいセキュリティインシデントが発生しております。

その背景には、上述したADを狙うという最近のサイバー攻撃の傾向への対応不足が考えられ、「この対策で本当にADまで守り切れているのか?」という不安は解消されないままかと思います。

そこで登場するのが、①を担うPenteraと、②を担うSemperisです。

Pentera:ADまでの攻撃経路を“自動で攻めて”見つける

Penteraは、攻撃者が利用する攻撃手法を自動で実行し、ADに至るまでの攻撃経路を網羅的かつ継続的に可視化するペネトレーションテストプラットフォームです。

従来の年1回といったワンショットだけ行うペネトレーションテストでは、テストの時点での状態しか分からず、その後の構成変更や新たな脆弱性はカバーしきれません。Penteraはこの前提を覆し、次のような価値を提供します。

- 攻撃者目線の“継続的なペンテスト”

自社環境に常駐し、認証情報の窃取、権限昇格、横展開など、実際の攻撃チェーンを自動で再現。EDR・バックアップなど、既存対策の“すり抜けポイント”をあぶり出します。 - 「どこまで行けてしまうか」を具体的に示す

たとえば、「この端末から始めると、4ステップでドメイン管理者権限を奪取可能」「バックアップサーバーへ到達できるルートが3本残っている」といった形で、攻撃経路をグラフィカルに提示します。 - 実運用に耐える自動化と安全性

実際のマルウェアをばらまくのではなく、安全に設計されたエージェントやテストコードで疑似攻撃を行うため、本番環境でも業務を止めずに検証を繰り返せます。

これにより、「対策はしているつもりだが、本当にADまでの経路を守り切れているか分からない」というブラックボックス状態を解消し、

“ADにたどり着く前に潰すべき経路”を定量的に把握して、優先度を付けて対応していく――そんな攻めのセキュリティ運用が可能になります。

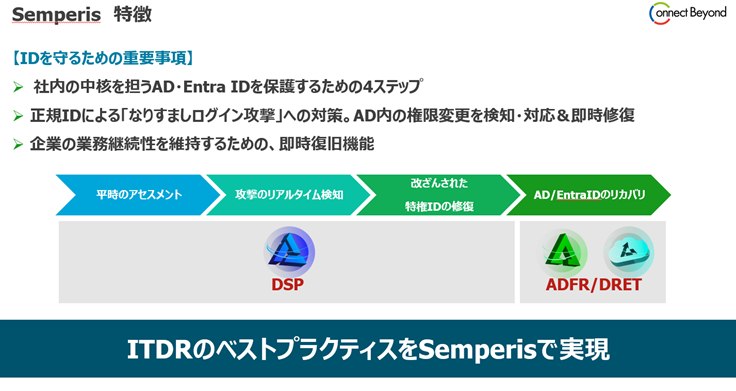

Semperis:ADそのものを“壊されない・壊されても戻せる”状態にする

一方で、どれだけ経路対策を強化しても、「ゼロリスク」はあり得ません。

正規IDを悪用した不正ログインなどはEDRで検知が難しく、万が一攻撃者がADに到達してしまった場合に備えて、ADそのものを保護し、復旧力を高めるのがSemperisの役割です。

Semperisは、ADに特化したITDR(Identity Threat Detection & Response)+レジリエンスプラットフォームとして、主に次の3つのレイヤーで防御します。

① ADの継続的な監査・コンプライアンスチェック

ドメイン/フォレスト構成、権限設定、GPO、サービスアカウントなどを継続的にスキャンし、攻撃に悪用されやすい設定・ベストプラクティスから外れた構成を検出・レポートします。

② 攻撃の“異常兆候”の早期検知

権限の急激な変更、予期しないレプリケーション、疑わしいログインパターンなど、攻撃のサインとなる挙動をリアルタイムで監視し、アラートを挙げます。

③ 侵害時の迅速かつクリーンな復旧

- 不正に特権IDへ昇格を行う等の攻撃に対し、自動で元の状態へ修復します。

- ID 攻撃以外の要因で AD が暗号化されてしまった場合(例:ADが稼働する仮想マシン自体が暗号化されるなど)は、ADサーバーのバックアップとリカバリが必要になります。

しかし、リストア時の課題として、攻撃者によって改ざんされた AD をそのまま復旧してしまうと、後からバックドアが見つかるリスクがあることや、認証情報の不整合などによりリストアが失敗してしまうという課題があります。

Semperis は、攻撃前の “クリーンな状態” を細かな単位で保持し、影響範囲を正確に把握したうえで、自動でAD復旧を実現します。

Semperisは「ADの監査・異常検知・感染時の復旧を実現」するITDRとして位置付けられます。

これは、Penteraが“外側からの攻撃経路”を検証するのに対し、Semperisは“ADという王様を守る最後の砦”として、構成・監視・復旧の3点を担う、という明確な役割分担を意味します。

Pentera × Semperis で実現する「壊されにくく、壊れても戻せるAD」

ここまでの内容を整理すると、ADセキュリティは次のような二段構えで考えるのが合理的です。

- Pentera:ADに至るまでの攻撃経路を見える化し、塞いでいく

- 継続的なペンテストにより、既存のセキュリティ対策を“攻撃者目線”で検証

- 「どの経路を優先的に対策すべきか」を定量的に把握し、セキュリティ投資の効果を最大化

- Semperis:ADそのものを“守る・気付く・戻す”

- AD内の構成ミスや危険な設定を洗い出し、平時から攻撃面を縮小

- 攻撃の異常兆候を早期検知し、インシデントの広がりを最小化

- 侵害されても、クリーンな状態への迅速な復旧でビジネス継続性を確保

つまり、既存対策を前提としつつ、「本当に守れているのか?」「壊れてもすぐ戻れるのか?」という最後の不安を解消するペアが、PenteraとSemperisなのです。

まとめ

- ランサムウェアをはじめとする高度なサイバー攻撃は、「どう侵入するか」だけでなく「侵入後にどう支配権を握るか」に重きを置き、ADを狙う傾向にあります。ADを守るには、

- ① ADまでの通信経路を保護する視点(Pentera)と、

- ② ADそのものを保護し、異常検知と復旧力を高める視点(Semperis)

の二段構えが不可欠です。

- Penteraは、攻撃者と同じ目線で自社環境を“継続的に攻めて試す”ことで、ADへの攻撃経路を可視化し、優先順位付けされた改善アクションを提示します。

- Semperisは、ADの監査・異常検知・感染時の復旧をワンストップで提供し、「壊されにくく、壊れても素早く戻せるAD」を実現します。

ADは、ビジネスを支える“目立たない中枢神経”です。

だからこそ、攻撃者の標的になる前提で、「どう守るか」「万一壊れたらどう戻すか」を今のうちから具体的に描いておくことが、これからのセキュリティ戦略の核心になります。PenteraとSemperisは、そのシナリオを現実的なロードマップに落とし込むための、強力な2本柱と言えるでしょう。

PenteraやSemperisについてもう少し知りたいという方はぜひ以下ブログや製品情報もご覧ください。

Penteraブログ:ペネトレーションテストを自動化するPenteraとは?

Pentera製品情報:Pentera, Inc

Semperisブログ:Active Directory と Entra ID を多層的に守る ─ Semperis製品(DSP/ADFR/DRET)を解説

Semperis製品情報:Semperis, Inc