【概要版】ASMを効果的に活用、CTEMの効果的な実装手法について

今回は、CTEM(Continuous Threat Exposure Management)の実装方法についてご紹介します。

CTEMとは

複数のセキュリティベンダーがASMに関するサービスをリリースのニュースを多く見ますが、ASMの効果的な活用に紐づくCTEMという言葉をご存知でしょうか。※ASMの解説記事はこちら(ASM(Attack Surface Management)とは)

CTEMは、ITベンダーの比較表で有名な某調査会社が提唱するセキュリティアプローチです。

Continuous Threat Exposure Managementの略で、継続的な脅威エクスポージャーマネージメントと訳されます。

つまり脅威に晒されているものを継続的に可視化し、見えてきたリスクを改善していきましょう。というセキュリティアプローチです。

CTEMアプローチをカバーしたPenteraという製品を最後に紹介していますので、最後までご確認ください。

※以下CTEMについて、実装方法に関する動画コンテンツを用意しています。理解を深められる内容ですので是非ご視聴ください。

CTEMが開発された背景

ほとんどの組織では、何らかの脆弱性管理プログラムを所有しています。しかし、デジタル変革によりアタックサーフェスが拡大した結果、従来のリスクベースの脆弱性管理だけでは不十分になってきました。オンプレミスとクラウドの両方で組織のテクノロジー環境がますます複雑化、および分散化しているため、脆弱性管理に加え、増大するアタックサーフェスを管理する必要性がでてきました。同時に組織のセキュリティ担当者は、予防のみのアプローチから、検出および対応機能を含む、包括的で成熟した管理手法が必要になり、プロセスやツールの改善を常に模索している状況です。こうした背景から、この新しいワークフローが提唱されたようです。

CTEMは以下5つのフェーズで構成されています。

- Scoping / スコープ設定

- Discovery / 発見

- Prioritization/ 優先順位付け

- Validation / 検証

- Mobilization / 動員

以下、各段階について説明していきます。

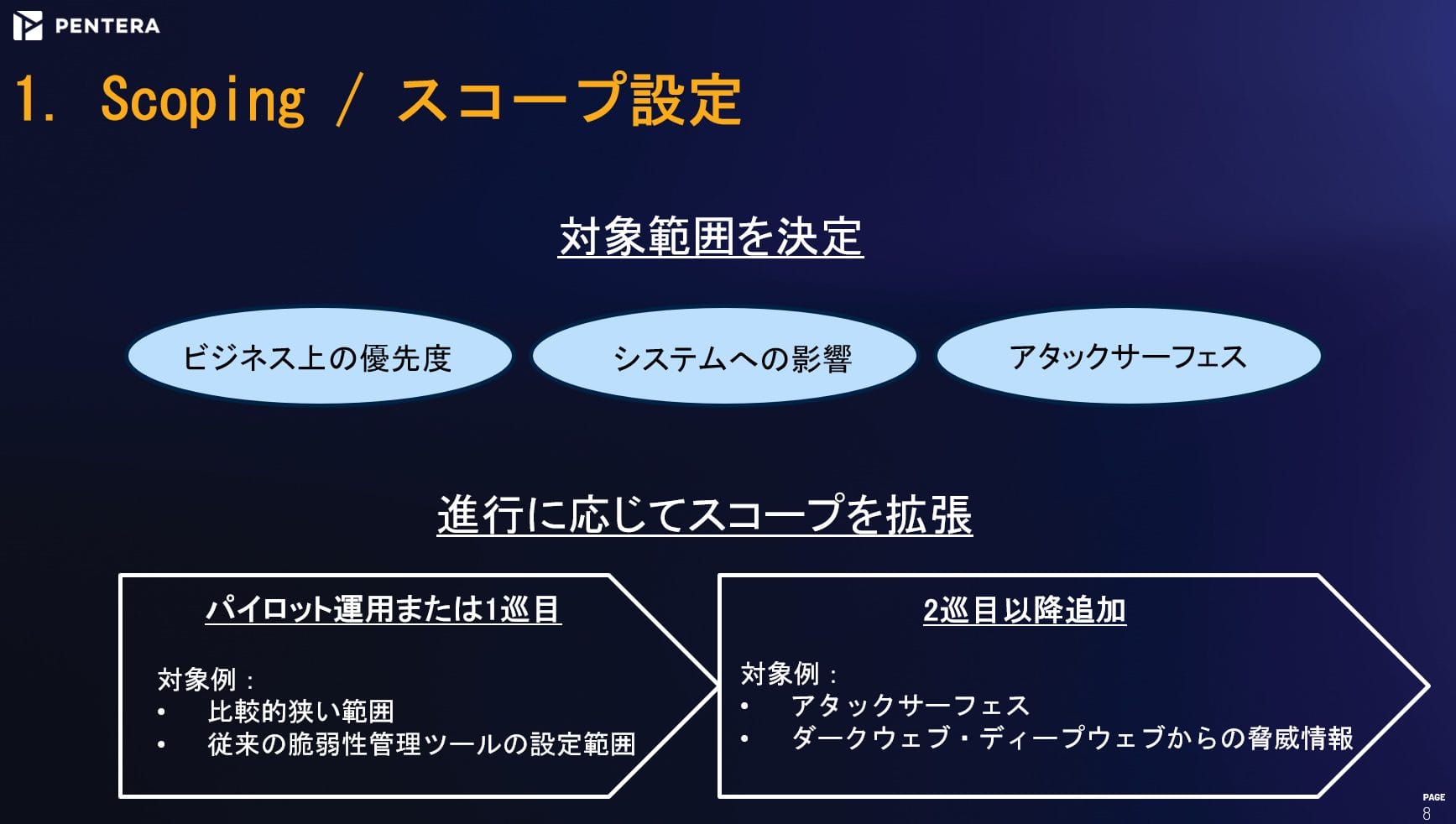

- Scoping / スコープ設定

【スコープ設定】では、CTEMを実施する対象範囲を決定します。

範囲の特定にあたり、セキュリティチームは、ビジネス上優先度の高いシステムや、実施によるシステムの影響などを考慮する必要があります。

- Discovery / 発見

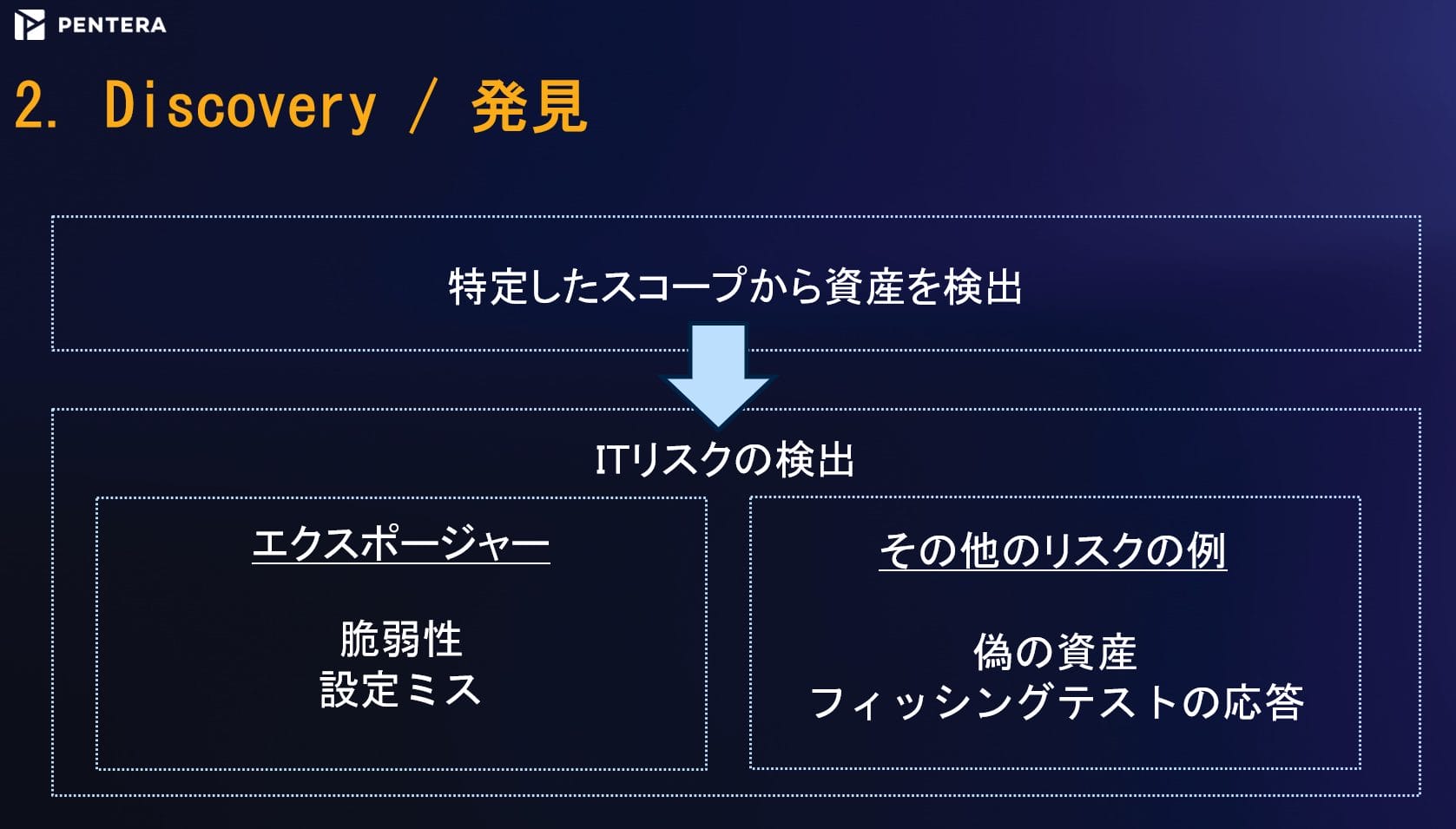

2番目の【発見】のフェーズでは、資産とそのリスクを検出します。

発見するのは資産やその脆弱性、設定ミスだけではなく、偽の資産やフィッシング詐欺対策テストへの応答などそれ以外の弱点も含まれます。

- Prioritization/ 優先順位付け

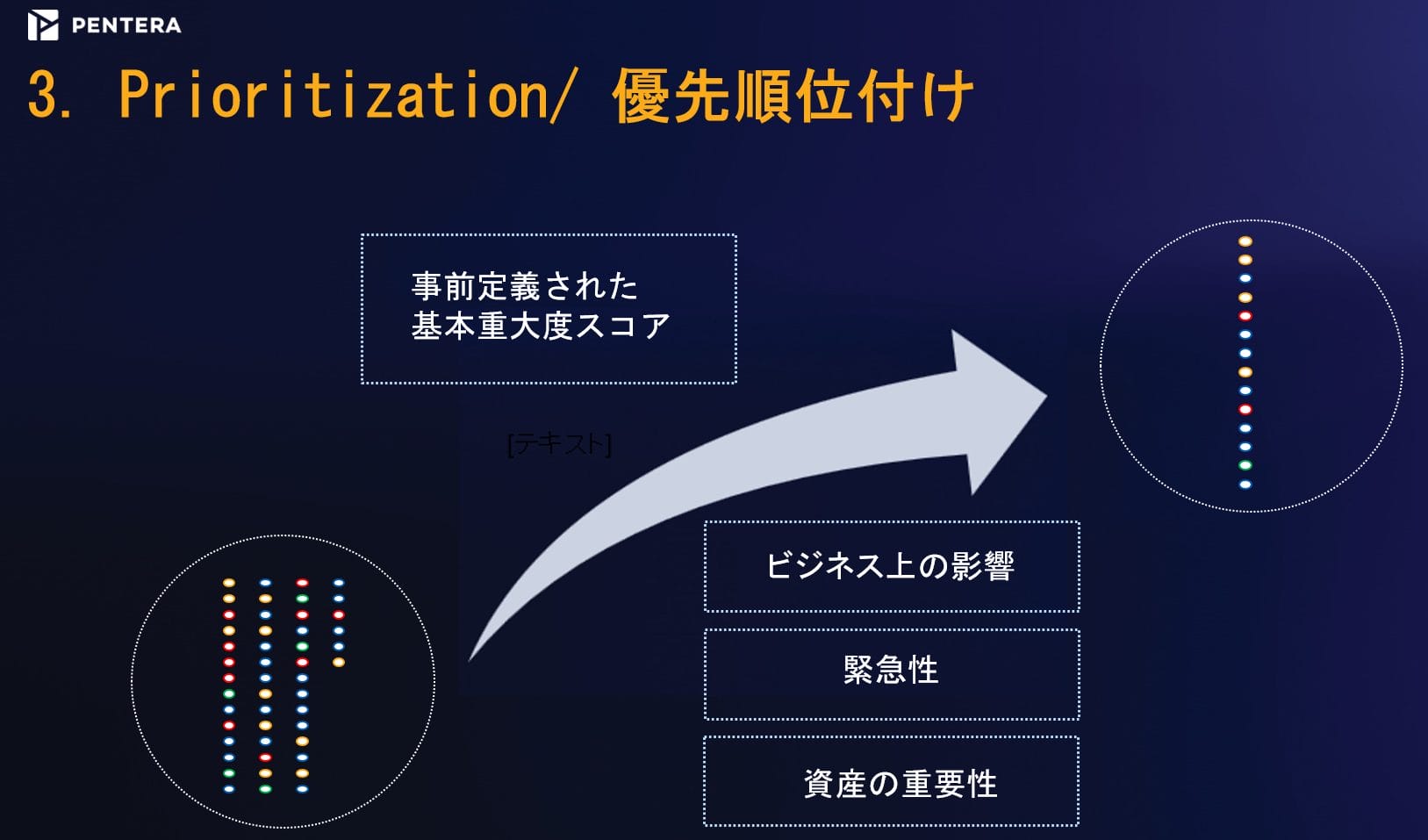

3番目は【優先順位付け】です。

2番目の発見ではたくさんの検出があるかもしれませんが、重要なのは検出されたすべての問題に対処することではなく、組織にとって最も脅威となるものを特定して対処することです。脅威となる可能性が高いものから対処するために優先順位付けを行います。

- Validation / 検証

4番目の【検証」では、検出された資産や脆弱性を使って、攻撃者が実際にどのように悪用できるか、また監視システムなどが設計どおりアラートを検出するのかなどを検証します。検証では通常運用環境で、攻撃者のテクニックを使ったシミュレーションまたはエミュレーションが使用されますが、同時に組織の実行可能性についても検証に含まれ、レッドチーム演習などの手動の活動も検証に含めることもあります。

- Mobilization / 動員

サイクルの最後のフェーズである【動員】は、グループや人々が目的のために何かを組織したり準備したりする行為を言いますが、CTEMでの【動員】は、チームが調査結果をもとに対処を行うことや、体制づくり、プロセス作りを意味します。

技術的な対応は、パッチ適用などがあげられます。また同時に組織内でセキュリティ体制の最適化を図る必要もあります。チーム間の承認ワークフローを定義したり、チーム間の申請方法やコミュニケーション方法を標準化する必要があります。

CTEMをカバーするPentera

Penteraは、疑似的に攻撃を行う自動セキュリティ検証ツールです。以下CTEMのフェーズごとでPenteraが実現する内容を記載します。

- スコープ設定

GUI上でテスト範囲を指定し、テスト範囲から自動で資産を検出します。 - 発見

脆弱性やアタックサーフェス、クラッキング可能なクレデンシャル情報などを検出します。 - 優先順位付け

GUIとレポートで確認できるテスト結果は、CVSSの観点だけではなく、攻撃者視点で使われる脆弱性かどうかなど、脆弱性が悪用された際の想定される影響度が大きいかどうかも考慮して優先順位付けを行います。対処すべき箇所を特定し、対処方法をご案内いたします。レポートは自動で生成可能です。 - 検証

Penteraが収集した情報を基に疑似的に攻撃を行います。

この攻撃は定型的なものではなく、トラフィックの情報や収集されるアセットの情報を基に攻撃を実行します。 - 動員

Penteraは脆弱性の内容やその対処方法まで提示します。

優先順位付けされた改善点を対処方法に沿って対処していくことで効率的なセキュリティ耐性の向上を支援します。