NetskopeのInstance IDを利用したアクセス制御について

NetskopeのInstance IDを活用したアクセス制御の方法をご紹介します。

■ Instance IDを利用した制御の必要性

一部のクラウドアプリケーション(例:SlackやBox)では、ログインドメインを変更せずに外部ワークスペースやアカウントにアクセスできるケースがあります。これにより、業務で利用する正規のワークスペース以外へのアクセスが可能となり、機密情報の漏えいリスクが高まる可能性があります。

そのため、業務で利用が許可されたインスタンスのみにアクセスを制限する制御が求められます。Netskopeでは、Instance ID(インスタンスID)を用いることで、このようなアクセスの制御が可能です。

■ Instance IDでの制御が可能なアプリケーションの確認方法

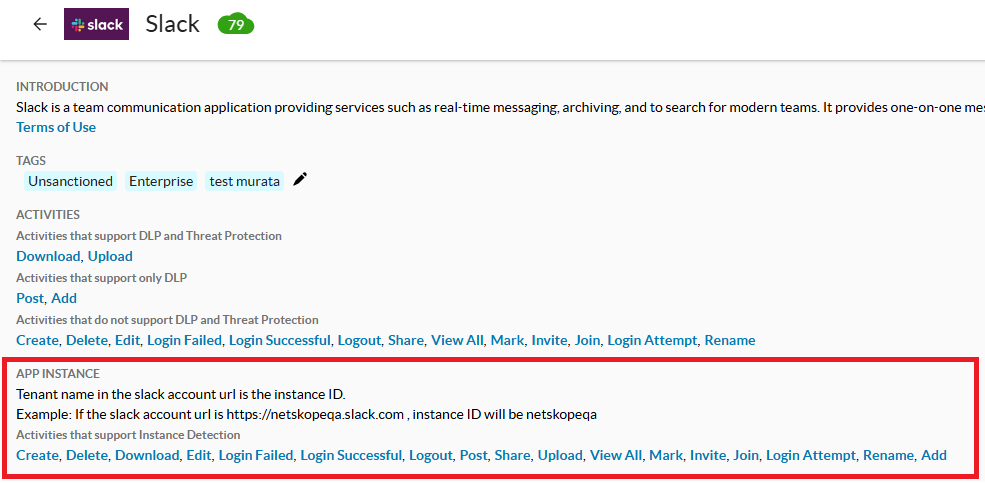

対象アプリケーションがInstance IDによる制御に対応しているかどうかは、NetskopeのApp Catalogから確認できます。

以下の手順で確認してください:

- App Catalog > Cloud Appsにアクセス

- 該当アプリケーションを検索

- APP INSTANCEの項目を確認

例えば、SlackはInstance IDでの制御に対応しており、以下のように表示されます。

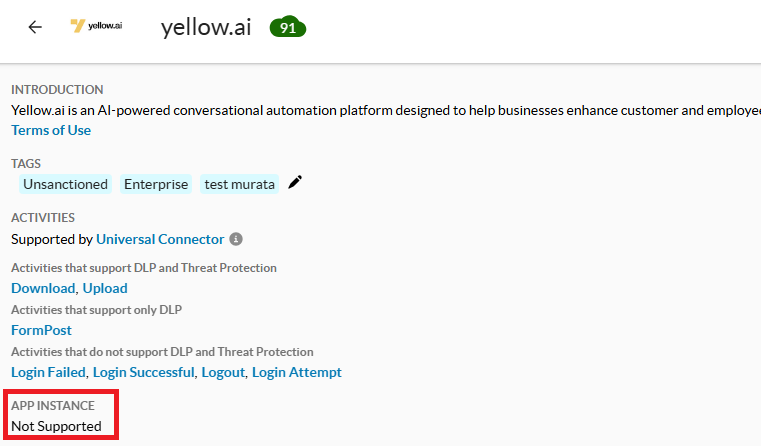

制御に非対応の場合は「Not Supported」と表示されます。

■ Slackでの制御設定の手順

ここでは、特定のSlackワークスペースへのアクセスを許可し、それ以外をブロックする設定の例をご紹介します。

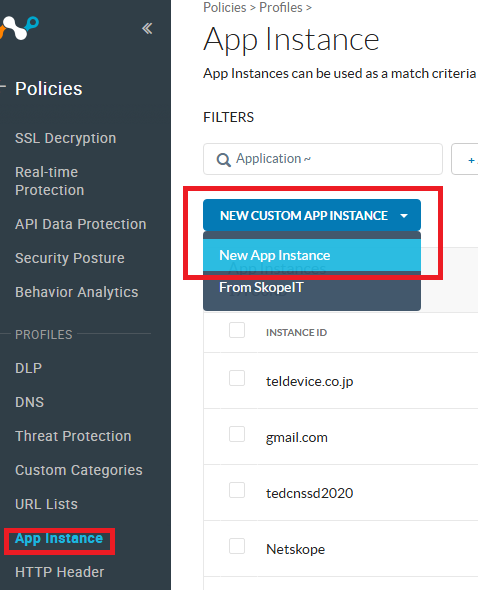

① App Instanceの作成

1,Policies > App Instance に移動し、

「NEW CUSTOM APP INSTANCE」>「New App Instance」を選択します。

2,「From SkopeIT」を選ぶと、検知済みのログからインスタンス情報を自動取得できます。

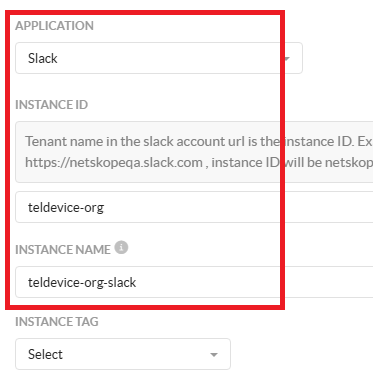

3,対象アプリケーション(Slackなど)を選択し、

INSTANCE IDとINSTANCE NAMEを入力して「SAVE」します。

② アクセス制御ポリシーの設定

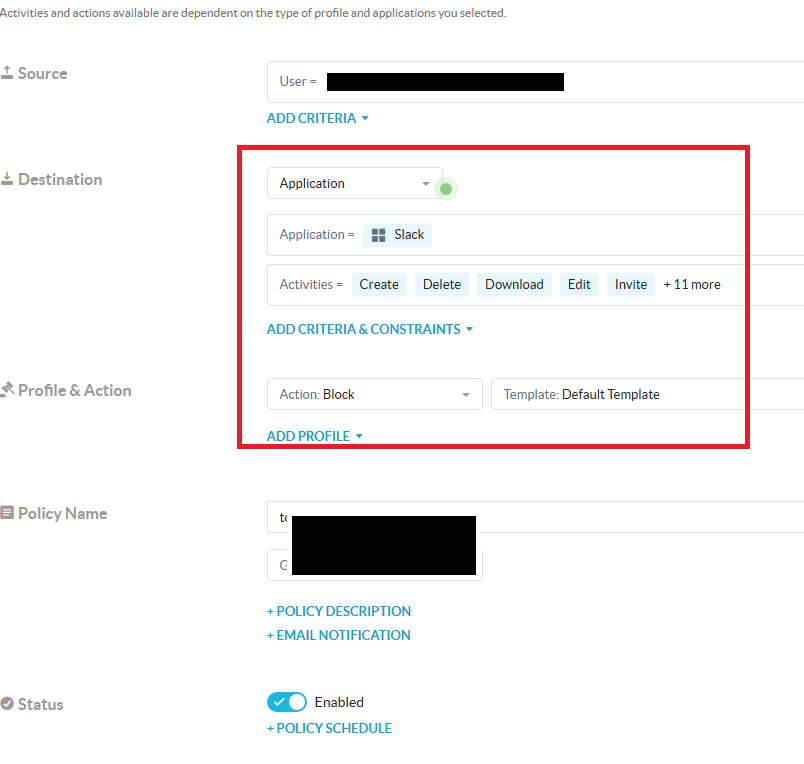

1,最初に、すべてのSlackインスタンスへのアクセスをブロックするポリシーを作成します。

-

- Activities:すべてのアクティビティを選択

- Action:Block

- 保存(SAVE)

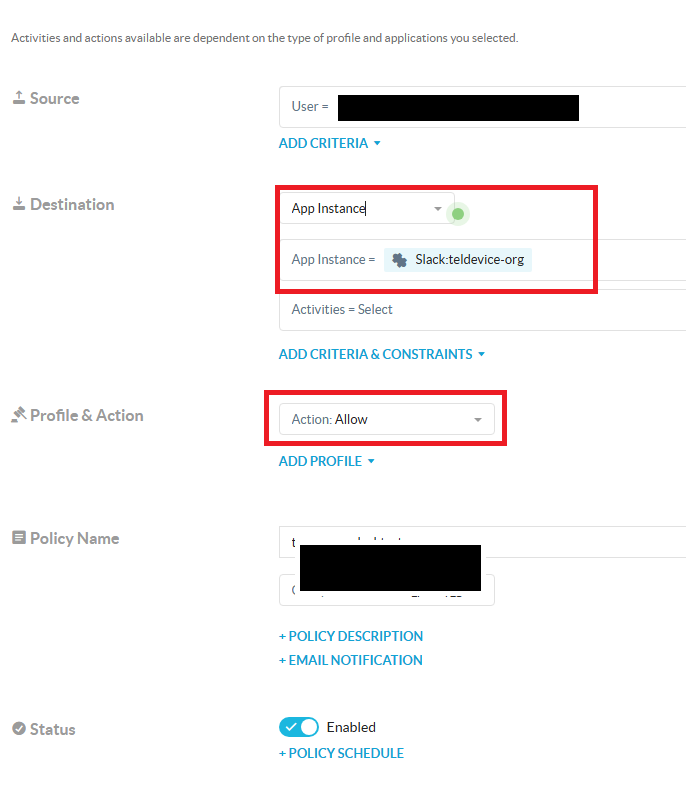

2,次に、先ほど作成したブロックポリシーより上位に、

特定のインスタンスIDを許可するポリシーを追加します。

- Destination:App Instanceを選択し、作成済みのインスタンスを指定

- Action:Allow

- 保存(SAVE)

3,最後に、画面右上の「Apply Changes」をクリックして変更を適用します。

■ アクセス動作の確認

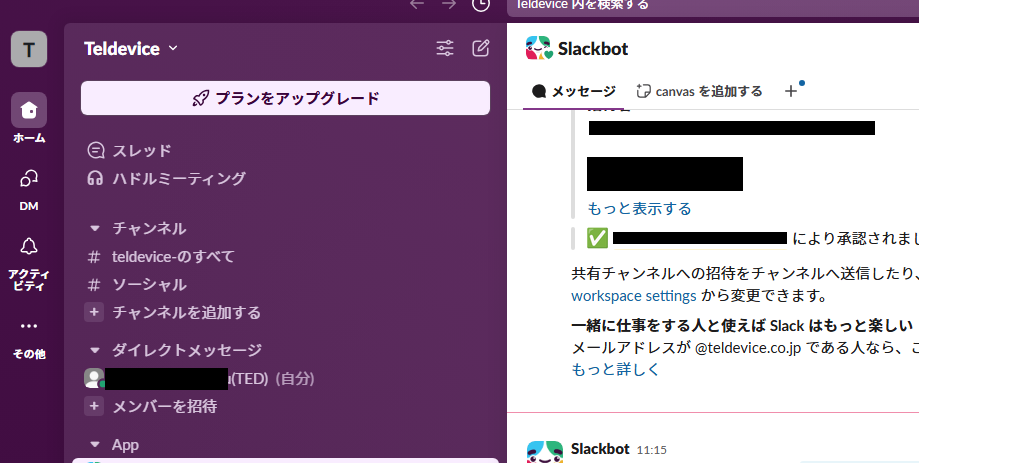

- 許可したSlackワークスペースにアクセスした場合:

通常通りアクセスが可能です。

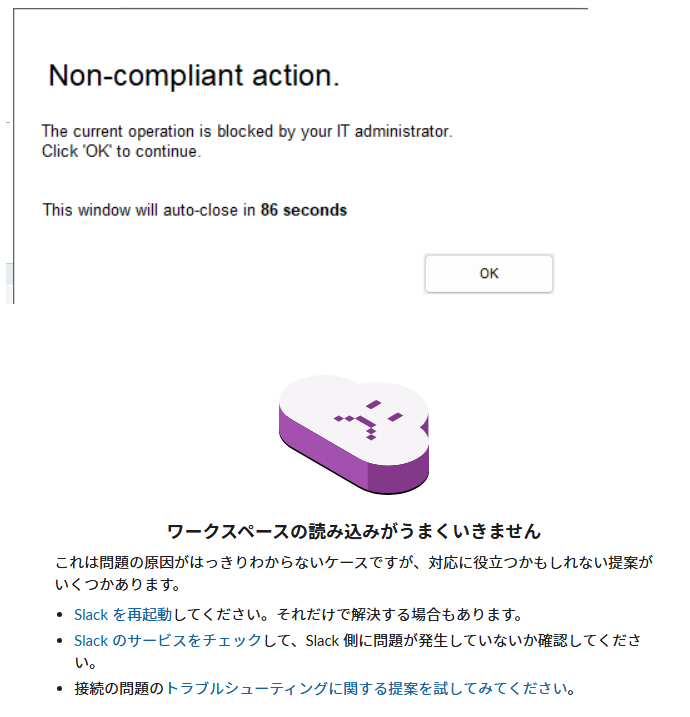

- 許可していないワークスペースにアクセスした場合:

画面右下に「ブロックされた」旨のポップアップが表示され、Slackの画面は読み込まれません。

■ まとめ

今回は、NetskopeのInstance ID機能を活用したアプリケーション単位のアクセス制御についてご紹介しました。

特定の業務用インスタンスのみを許可し、それ以外のアクセスをブロックすることで、情報漏えいリスクを最小限に抑える強力なセキュリティ対策が可能となります。

特にSlackやBoxなど、マルチワークスペース型のアプリケーションでは、インスタンスIDによる精密な制御が非常に効果的です。

Netskopeを導入済みの環境では、ぜひこの機能を活用し、より安全なクラウド利用を実現してください。