【第10回 PowerScale Isilonコラム】OneFS 9.5.0新機能 「Host-Based Firewall」の紹介

今回のコラムではOneFSのHost-Based Firewall機能をご紹介します。この新機能はPCやサーバーの端末で動作するパーソナルファイアウォールと同じような仕組みでクラスタのセキュリティを向上させます。ゼロトラストの実現を目指す企業がPCやサーバーと同じようにNASにもファイアウォールを設けたい場合にはこの機能が活用できます。

- 概要

- ゼロトラストとHost-Based Firewall

- 活用ユースケース

- まとめ

概要

Host-Based FirewallはPowerScaleクラスタへのインバウンド通信を対象としたパケットフィルタリング型のファイアウォール機能です。

名前の通り、送信元のホストIP単位で各プロトコル通信の許可(または拒否)が可能です。OneFSはプロトコル/サービスごとにも色々なセキュリティ機能を備えていますがHost-Based Firewallを活用すればそれらのアプリケーションレイヤーよりも手前のIPレイヤーで不要な通信をシャットアウトすることができます。

Host-Based Firewallを利用するにあたり特別な機能ライセンス等は不要です。

従来のOneFSユーザーもバージョン9.5.0以降にアップグレードすれば、追加のコストなしでこの機能を利用できます。(アップグレードの場合もクリーンインストールの場合もHost-Based Firewall機能はデフォルトでは無効化されています。)

ゼロトラストとHost-Based Firewall

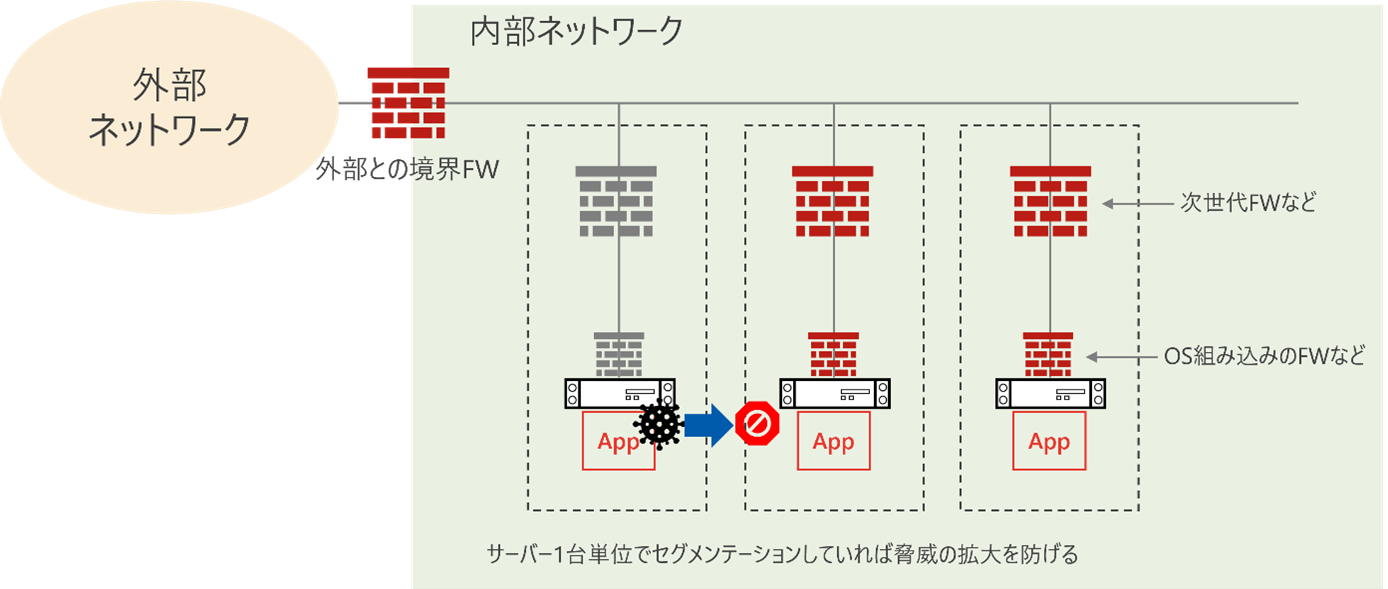

ゼロトラストを実現するアプローチのひとつにマイクロセグメンテーションがあります。マイクロセグメンテーションとはネットワークを可能な限り小さなセグメントに分割してデバイスやデータを保護する考え方です。万が一、マルウェアに侵入されてもセグメント間の水平移動(ラテラルムーブメント)が制限されるため脅威の拡大を防ぐことができます。

マイクロセグメンテーションの概念イメージ

マイクロセグメンテーションの概念イメージ

マイクロセグメンテーションを実現するソリューションとしては次世代ファイアウォールなどがありますがそれらの代用(または強化)のためにエンドポイント端末自身のファイアウォール機能を活用することもひとつの手段として挙げられます。

参考:NIST SP800-27 Zero Trust Architecture, 3.1.2項「ZTA Using Micro-Segmentation」(https://csrc.nist.gov/pubs/sp/800/207/final)

PowerScaleの場合はHost-Based Firewallが上記の役割を果たします。

活用ユースケース

-

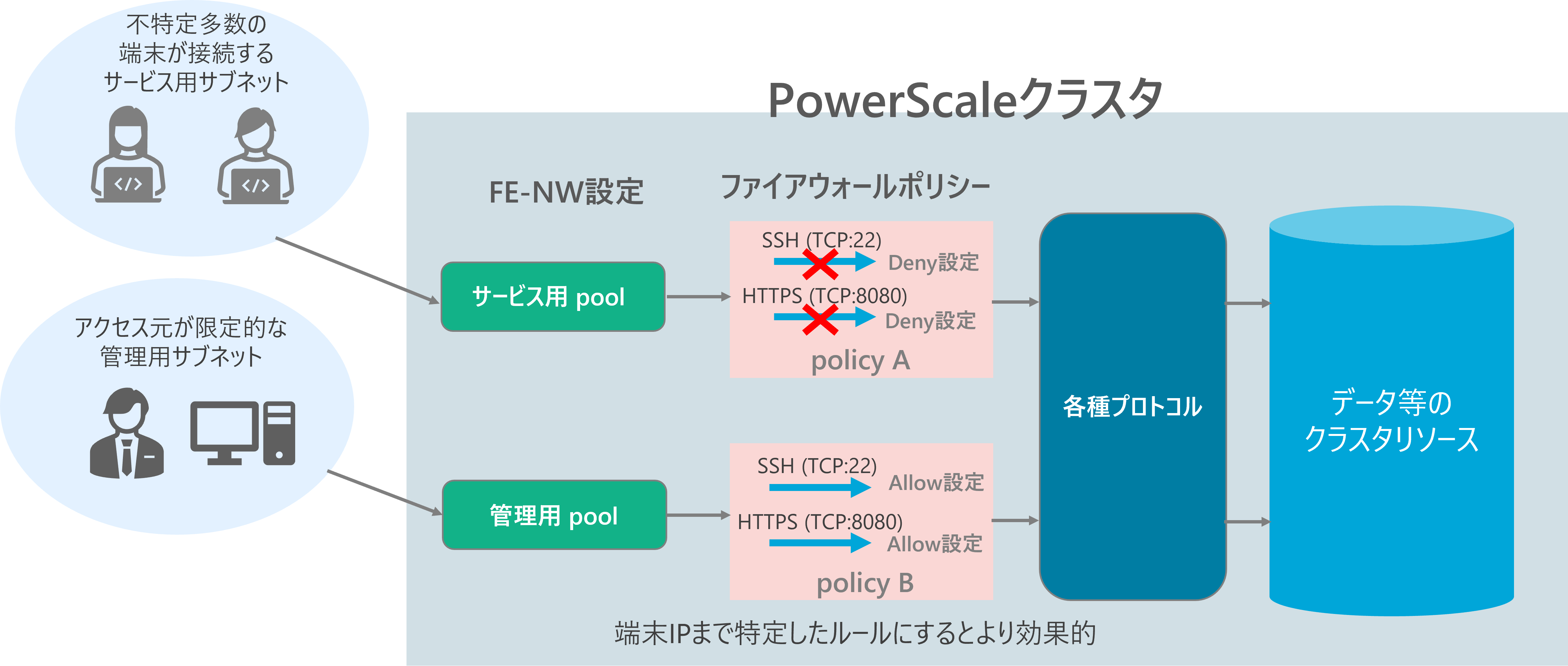

- ケース① 管理コンソールへのアクセス元を限定する

Host-Based Firewallをうまく活用すればストレージ管理者以外の人間がクラスタの管理コンソールにアクセスすることを防げます。簡単な方法はPCクライアントなどが接続するpoolと管理用のpoolで別々のファイアウォールポリシーを適用することです。さらにストレージ管理者が使用する端末のIPアドレスが固定であれば(DHCP環境でなければ)端末IPをフィルタリングルールに追加することでより強固にできます。

- ケース① 管理コンソールへのアクセス元を限定する

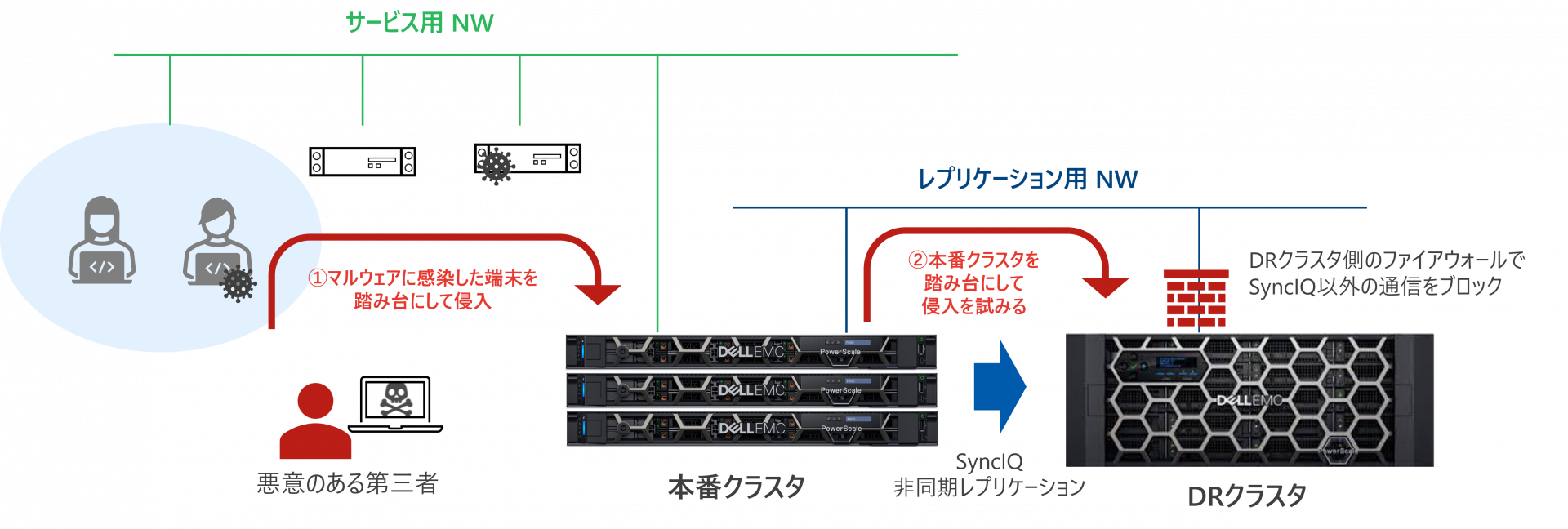

- ケース② DRクラスタの保護

DR構成の環境において悪意のある第三者によって本番サービス用のクラスタが掌握された場合を想定します。(PCのマルウェア感染やパスワードの使いまわしなどの要因が重なり侵入されるシナリオが考えられます。)賢い攻撃者であれば本番クラスタへの表立った攻撃を開始する前にDRクラスタへの侵入を狙います。これはバックアップデータを破壊して復元不可能にするためです。

DRへの侵入で狙われる方法は本番クラスタを踏み台にしたSSHログインです。その際にDRクラスタ側でHost-Based Firewallが設定されていれば、仮に本番クラスタと同じパスワードだったとしても侵入されることはありません。

上記のユースケース以外にもHost-Based Firewallを活用して不必要な端末からの通信をシャットアウトすることで潜在的なプロトコルレイヤーの脆弱性やDoS/DDoS攻撃への備えになることも期待できます。

まとめ

ゼロトラストでは多くの企業がEDRやNDRといったソリューションの導入を進めていますがそれらがいつ何時どんな脅威に対しても確実に動作する保証はありません。突破されることを前提にストレージにも自己防衛機能を持たせましょう。

Host-Based Firewallは高度なセキュリティソリューションではありませんが追加の投資なしで利用できる手軽さが魅力です。まずはPowerScaleのHost-Based Firewallを活用することからストレージのゼロトラストを始めてみてはいかがでしょうか。

今回ご紹介したHost-Based Firewall以外にもPowerScaleは様々なセキュリティ機能を備えています。今後もWebコンテンツをアップデートしていきますのでご期待ください。