【第11回 PowerScale Isilonコラム】マルチドメイン認証・複数のドメイン環境からアクセスしたい時は?

PowerScale(Isilon)へSMBでアクセスする際、Windows環境の認証手段としてActive Directory(AD)がよく用いられますが、PowerScaleが参加するAD環境(ドメイン/フォレスト)は1つだけという場合が多いです。 ただ、会社や部署の統合等、状況によっては異なる複数の組織のドメイン環境から1つのPowerScaleクラスタに対して、あたかも複数の異なるストレージのようにアクセスしたくなるかもしれません。 そのような場合も、PowerScaleでは、ADドメインごとに認証を分ける、マルチドメイン認証が可能です。 今回は、単一ドメイン認証とマルチドメイン認証を行う構成を比較してご紹介したいと思います。

- 単一ドメイン認証

- マルチドメイン認証

単一ドメイン認証

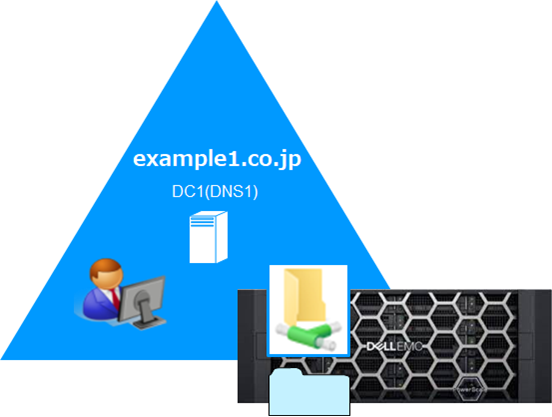

まずは単一のADドメイン認証の構成を見てみましょう。

図1の通り、PowerScaleは1つのADドメインに参加し、基本的に同じドメインに所属するユーザーからのアクセスを許可する構成となります。

PowerScaleは、1つのADドメインに問い合わせてユーザーを認証し、アクセス対象となるSMB共有やファイル、フォルダーへのアクセス権有無を判断します。

一般的にはこの構成で使用されることが多いです。

ピンチアウトで拡大

マルチドメイン認証

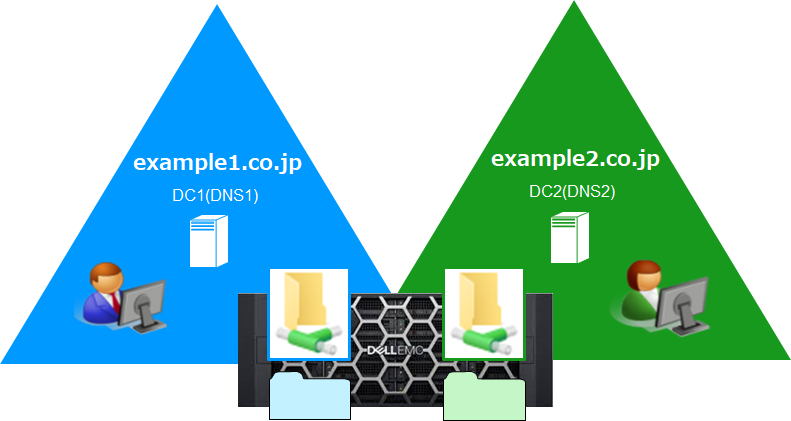

続いてマルチドメイン認証の構成です。

ここでは、別ドメインの親会社(example1.co.jp)と子会社(example2.co.jp)が、従来のADドメインはそのままに、かつ1つのPowerScaleクラスタを、それぞれで占有するデータ領域に分けて使用する方針のため、マルチドメイン認証が必要になったとします。

図2の構成では、青(親会社)のADと、緑(子会社)のADのドメインを名前解決するため、それぞれ異なるDNSサーバーへ問い合わせています。

また、青と緑のADのユーザー認証も、各ドメインにそれぞれ問い合わせます。

これら要件に応じてPowerScaleに必要な設定を行い、青(親会社)のADドメインの名前解決と認証を経て親会社が占有するデータに、緑(子会社)のADドメインの名前解決と認証を経て子会社が占有するデータにアクセスできるようになり、組織ごとに認証とデータ領域を分けたファイル共有が実現できます。

なお、構成する上でいくつか注意点がありますので、マルチドメイン認証でのご利用をご検討の際は、東京エレクトロンデバイスまでお問い合わせください。

ピンチアウトで拡大

編集後記

今回は、1つのPowerScaleクラスタでありながら、異なるドメインで認証を分ける、マルチドメイン認証をご紹介しました。ご興味がございましたら、ぜひ「お問い合わせ」フォームよりご連絡ください。