クラウドにおけるインフラストラクチャのプロビジョニング自動化ソリューション

HashiCorp Terraform

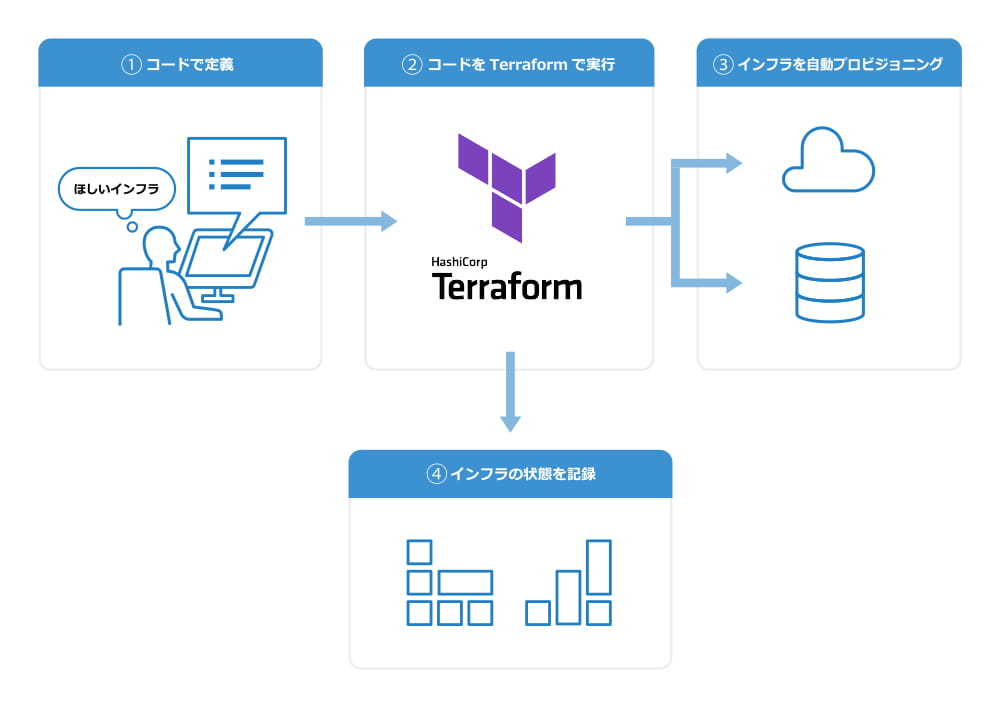

Terraformはインフラの構成をコードとして管理するアプローチIaC(Infrastructure-as-Code)を実現します。コードとして定義されたインフラを、クラウドやオンプレミスに自動でプロビジョニング・変更・バージョン管理します。またTerraform Enterpriseエディションでは、HCP Terraform Freeにはない組織的な運用を支援する機能により、ガバナンスを効かせながらお客様の組織全体のイノベーションを加速します。

HashiCorp Terraformは、お客様のクラウド利活用におけるさらなる生産性の向上、リスク削減、ビジネススピードの向上を支援します。

Terraformはインフラを構成する各種クラウドサービスやオンプレミスにある様々なサードパーティ製品と連携します。単一のテクノロジーとツールのみで、マルチクラウドからオンプレミスまでインフラをコードとして管理することができます。

ピンチアウトで拡大

|

コードの共用や再利用 |

インフラを定義したコードを他のメンバーに共有したり再利用することで、インフラのコピーの容易な構築と削除、設定情報の共同レビューなどが可能です。 |

|

冪等性(べきとうせい)の担保 |

同じコードを使うことで、誰が、いつ、何度繰り返しても、同じインフラを構築できるべき等性を担保します。 |

|

インフラのバージョン管理 |

インフラを定義したコードをバージョン管理システムで管理することで、作業前後のコードレビューによるトラブルシュートや、コードのロールバックに伴うインフラのロールバックなどを容易に実現可能です。 |

|

標準化された自動化 |

標準化された技術のツールで自動化を実現することで、インフラ管理画面のGUIが変わる度にメンテナンスが必要な独自作成の手順書による手作業のオペレーションや、独自開発により属人化した自動化ツールとサイロ化した運用ルールを排除します。 |

|

オペレーションミス削減 |

サポート付きのツールで自動化を実現することで、手作業によるオペレーションミスを削減し、独自開発の自動化ツールに潜むバグによるオペレーションエラーと自身でのメンテナンスを排除します。 |

|

宣言型のインフラ定義 |

インフラに求める「あるべき姿」をコードの中に宣言することで、Terraformが自動でインフラのプロビジョニングを行います。プロビジョニングの過程における設定の手順や順序などを考慮する必要はありません。 |

|

さまざまなインフラに対応 |

ベンダーニュートラルなツールなので、特定のクラウドやオンプレミスの製品に依存することなく、単一のテクノロジーとツールで様々なクラウドやオンプレミスの製品に広く対応できます。 |

有償版であるTerraform EnterpriseやHCP Terraform Plusには、無償利用可能なコミュニティ版には無いロールベースアクセスコントロールやポリシーテンプレートなど、チームや組織でのインフラストラクチャ管理を効率化し、イノベーションを促進する機能を提供しています。

チームや組織で効率的に利用するための機能が備わるため

セキュリティポリシーの遵守やガバナンスを効かせるため

エンタープライズレベルのサポートを受けるため

| 大項目 | 項目 | HCP Free | HCP Plus | Enterprise |

|---|---|---|---|---|

| 製品および提供形態 | 製品形態 |

クラウド |

クラウド |

ソフトウェアパッケージ |

| 提供形態 | 無償 | 有償 | 有償 | |

| プラットフォームの管理者 |

HashiCorp社 |

HashiCorp社 |

お客様 | |

| ターゲット要件 |

・個人または5人以下の小規模チームでの利用

・クラウドサービスでの利用

・パブリックネットワークからアクセスできるインフラのみ管理

・500リソースまで作成可能

|

・5人以上のチームでの利用

・クラウドサービスでの利用

・プライベートネットワークのインフラの管理要件

・その他Plusのみの機能要件

・サポート要件

|

・チームでの利用

・セキュリティ要件や自社ポリシーなどの理由により、セルフマネージドシステムが必要

・その他Enterpriseのみの機能要件

・サポート要件

|

|

| ワークフローの実現 |

Infrastructure as code (HCL, CDKTF)

IaCによるインフラ管理

|

〇 | 〇 | 〇 |

|

Workspaces

ワークスペースによる実行環境の管理

|

〇 | 〇 | 〇 | |

|

Variables

変数の利用

|

〇 | 〇 | 〇 | |

|

Runs (separate plan and apply)

コード実行とインフラ自動設定(PlanとApply)

|

〇 | 〇 | 〇 | |

|

Providers

プロバイダー(プラグイン)の利用

|

〇 | 〇 | 〇 | |

|

Modules

処理のテンプレート化と利用

|

〇 | 〇 | 〇 | |

|

Public registry

Terrafrom Registryの利用

|

〇 | 〇 | 〇 | |

| 統合ワークフロー管理 |

Remote State Storage

インフラの構成情報(ステート)をリモートで管理

|

〇 | 〇 | 〇 |

|

VCS Connection

VCS連携

|

〇 | 〇 | 〇 | |

|

Secure variable storage

セキュアな変数の管理

|

〇 | 〇 | 〇 | |

|

Remote runs (plan & apply)

リモートでのコード実行とインフラ自動設定(PlanとApply)

|

〇 | 〇 | 〇 | |

|

Private registry

承認されたモジュールやプロバイダーの登録

|

〇 | 〇 | 〇 | |

|

Test-integrated module publishing

テストに問題がなかったモジュールの利用

|

5モジュール

(beta)

|

制限なし

(beta)

|

― | |

|

Team management

チーム毎の権限管理

|

―

|

〇

|

〇 | |

|

No-code provisioning

ノーコードでのインフラプロビジョニング

|

〇

|

〇

|

〇 | |

|

Generated module tests

テストコードの自動生成

|

―

|

〇

(beta)

|

― | |

| 可視化と最適化 |

Cost estimation

パブリッククラウドのコスト見積もり

|

〇 | 〇 | 〇 |

|

Audit logging

|

― | 〇 | 〇 | |

|

Drift detection

デプロイしたリソースの変更検知

|

― | 〇 | 〇 | |

|

Continuous validation

デプロイしたリソースの継続的な正常性監視

|

― | 〇 | 〇 | |

|

Ephemeral workspaces

指定した時刻にリソースを自動削除

|

― | 〇 | 〇 | |

| ポリシーとセキュリティ |

Dynamic provider credentials

クラウドアクセス時の認証情報を動的に作成

|

〇

|

〇 | 〇 |

|

Policy as code (Sentinel and OPA)

SentinelまたはOPAを利用したコードによるポリシー管理

|

1 Policy set

5 Policies

|

〇 | 〇 | |

| インテグレーションとAPI |

Single sign-on

シングルサインオン連携

|

〇 | 〇 | 〇 |

|

Support for ServiceNow integrations

ServiceNowとの連携

|

― | 〇 | 〇 | |

| サポート |

Premium support and services

弊社によるEメールおよび電話でのサポート

|

― | 〇 | 〇 |