F5 XC Client-Side DefenseによるWebスキミング対策の導入を試してみました【パート1】

F5社製SaaS F5 Distributed Cloud Services(F5 XC) 「Client-Side Defense」の概要とWebスキミングとは?についてご紹介いたします。

皆さま、こんにちは!

F5社製SaaSのF5 Distributed Cloud Services(F5 XC)の機能の一つ「Client-Side Defense」を試してみましたので、本記事ではその設定と動作についてご紹介いたします。

本記事はパート1としてClient-Side Defenseの概要およびWebスキミング攻撃とは?について記載いたします。

Client-Side Defenseとは

「Client-Side Defense」は、Webスキミング攻撃によるフォームデータの窃取を検知・防御する機能を提供するソリューションです。

まず最初に、Webスキミング攻撃について簡単におさらいしたいと思います。

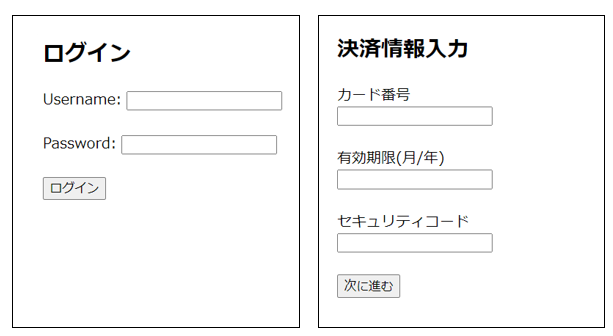

皆さまが普段さまざまなWebサービスをご利用されている際に以下のような入力欄にユーザー情報を入力する機会がよくあるかと思います。この入力欄を「フォーム」と呼びます。

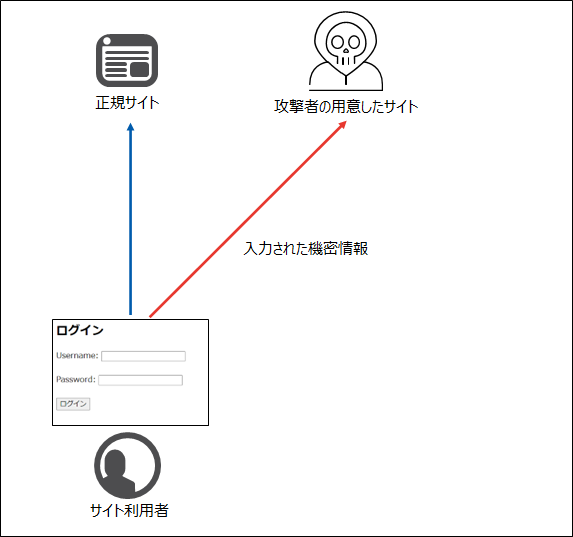

Webスキミングとは、Webサイトの脆弱性等を利用することによってサイトを改ざんし、フォームに入力された機密情報の窃取を行う攻撃を指します。

通常、フォームに入力された情報はそのページ上での決められたアクション(一般的にはボタンのクリック)を行う事で正規サイトに送信されますが、Webスキミング攻撃が実行された場合、攻撃者によって仕込まれたスクリプトによってフォームに入力された機密情報が外部のサイトにも送信されてしまいます。

こちらは、情報処理推進機構(IPA)様の「情報セキュリティ10大脅威 2024」のページになります。

https://www.ipa.go.jp/security/10threats/10threats2024.html

ここで公開されている「情報セキュリティ10大脅威 2024 92ページ」のPDFを拝見しますと以下のような脅威の攻撃手口の一つとしてWebスキミングが利用されていることが確認できます。

<抜粋>

・P12 インターネット上のサービスからの個人情報の窃取

<攻撃手口>

攻撃者は、適切なセキュリティ対策が行われていないショッピングサイト等に対して、脆弱性や設定不備を悪用して、Web サイト内の個人情報等の重要情報を窃取する。

また、攻撃者は Web サイトの脆弱性を悪用して改ざんし、情報の送信先や保存先を変更する場合もある。

例えば、サービスの利用者が改ざんに気付かず情報を入力してしまうと、その情報は攻撃者に窃取される。・P16 クレジットカード情報の不正利用

<攻撃手口>

以下の手口でクレジットカード情報を入手し、不正利用を行う。

(中略)

EC サイト(ショッピングサイト)の脆弱性を悪用し、正規 Web サイトの決済画面を改ざんする。改ざんした決済画面に利用者を誘導し、クレジットカード情報を入力させる。入力されたクレジットカード情報を攻撃者が詐取する。

このような攻撃に対策するためには自社が提供するWebサービスの個人情報や決済情報の入力ページ上で動作しているスクリプトを管理して、意図しない送信先に情報の送信が行われていないかどうかを把握する必要があります。

PCI DSS v4.0要件

PCI DSSとは、クレジットカード会員情報を保護することを目的として策定されたセキュリティ基準になります。

クレジットカードを取り扱うECサイト等ではこのセキュリティ基準への対応が求められます。

2024年より運用が開始されたPCD DSS v4.0では新しい基準としてECサイト利用者のブラウザで実行されるスクリプトの包括的な管理が追加されています(2025年 3月31日まではベストプラクティス要件)。

詳細については以下のF5社によるブログにて説明がございますので興味のある方はぜひご確認いただけましたら幸いです。

https://www.f5.com/ja_jp/company/blog/pci-dss-v4-0-browser-based-attacks

Client-Side Defense概要

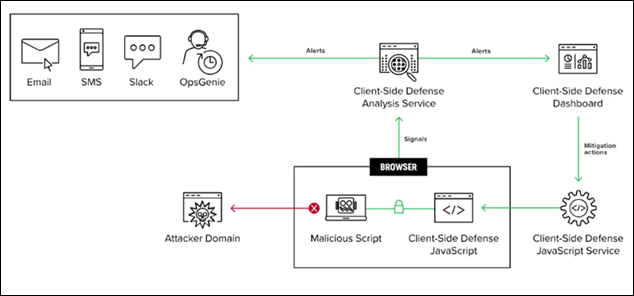

F5 XCのClient-Side Defenseは、こうした課題に対してのソリューションを提供するWebスキミング対策用のSaaS型セキュリティサービスになります。

Client-Side Defenseの動作ロジックは、お客様の提供するWebアプリケーションのソースコード上に、Client-Side Defenseの専用Javascriptを埋め込むことで該当のページを閲覧中のユーザーのブラウザ上でそのJavascriptが動作し、ページ上の各スクリプトの動作を監視します。

悪意のある外部サイトへの機密情報送信を行うスクリプトを検知した場合は、F5 XC管理者へのアラート通知およびスクリプト動作のブロックを実施する事が可能となります

【パート2】に続きます。

次パートではClient-Side Defenseの導入方法やその動作についてみてきたいと思います。

https://cn.teldevice.co.jp/blog/p55950/