金融庁の新ガイドラインから金融業界に求められるペネトレーションテストとその手法を考える

6月末に金融庁から公表された「金融分野におけるサイバーセキュリティに関するガイドライン」(案)について、

ペネトレーションテストに焦点を当て、Penteraのメリットを解説します。

金融業界の皆様には馴染み深いかと思いますが、6月末に金融庁より「金融分野におけるサイバーセキュリティに関するガイドライン」(案)が公表されました。

https://www.fsa.go.jp/news/r5/sonota/20240628-2/17.pdf

金融業界においては、今後こちらのガイドラインの内容をもとにセキュリティ対策強化を検討される企業様も多いかと思います。

そこで今回は、ガイドラインの中からペネトレーションテストに焦点を当て、金融業界で求められるペネトレーションテストの内容や、その手法として自動セキュリティ検証ツールの「Pentera」の利点について解説します。

■金融庁の新ガイドラインの内容

ペネトレーションテストに関する内容は主に、「2.2.サイバーセキュリティリスクの特定」の中の「2.2.2.4.継続的な改善活動」や「2.2.4.脆弱性診断およびペネトレーションテスト」の項目に記載されております。

また、今回のガイドラインでは、各項目において【基本的な対応事項】と【対応が望ましい事項】が記載されており、主な内容は以下となります。

【基本的な対応】

- リスクの大きさやシステムの重要度を考慮し、定期的に脆弱性診断およびペネトレーションテストを実施すること

- 脆弱性診断の対象範囲、実施頻度、実施時期、実施工程に留意すること

- 外部公開Webサイトに加えて、Webアプリケーション診断も実施すること

- モバイルアプリケーションの脆弱性診断を行うこと

- セキュリティ上の根幹となる機器に対する脆弱性診断を実施すること

- 特定された問題を優先順位付けし、対応方法と対応期限を決定し、対応状況を管理すること

- 重要な結果については迅速に経営陣に報告すること

【対応が望ましい事項】

- インターネットに接続していないVPN網や内部環境も対象にすること

- 定期的に脅威ベースのペネトレーションテスト(TLPT)を実施すること

TLPTを実施する際は以下の点に留意すること

- 必要な経験とスキルを持つ業者を選定すること

- 脅威インテリジェンスを踏まえ、実際の攻撃者が行うテクニックを用いたテストを行うこと

- 関係主体に対するサービスの提供に影響を及ぼしうる、深刻だが現実に起こり得る脅威シナリオを考慮すること

- テストでは、ブルーチーム(防御側)のインシデント対応能力を評価すること

- 本番環境を利用し、ブルーチーム(防御側)に予告なくテストを実施すること

- 自組織の内部人材によるペネトレーションテストを実施すること

- 定期的にテストの方法と結果をレビューし、テストベンダーの交代要否を検討すること

また、「2.2.4脆弱性診断及びペネトレーションテスト」の項目でも、「内外の環境変化に応じてサイバーセキュリティリスク評価を少なくとも1年に1回は評価するとともに、継続的な改善活動を実施すること」と明記されています。

■Penteraによる自動化されたペネトレーションテストの実現

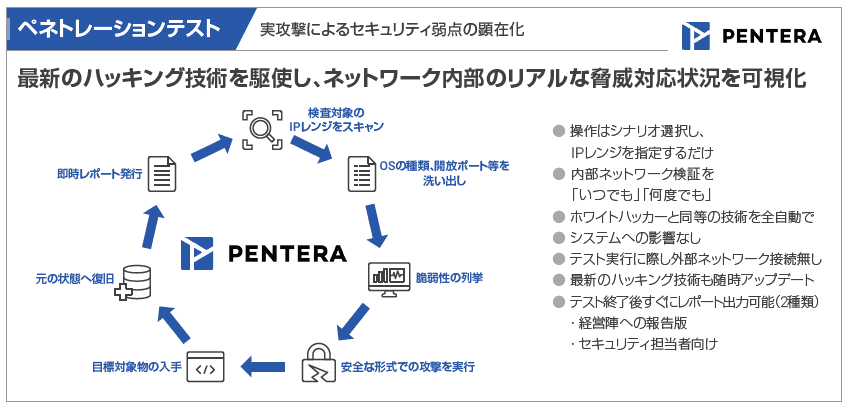

従来、ペネトレーションテストは外部の業者に委託することが一般的でしたが、新たな手法としてツールを利用するという方法があります。そして、当社が取り扱うPenteraは自動セキュリティ検証ツールであり、ペネトレーションテストを自動化することができます。

外部委託のペネトレーションテスト手法では、「テスト結果を迅速に報告する」「内部人材でペネトレーションテストを実施する」「継続的な改善活動」などを実現することは難しいかと思いますが、Penteraを利用することでそれらを実現できます。

それでは、上記ガイドラインの内容に基づいてPenteraが提供するメリットをご紹介いたします。

■Penteraが提供するメリット

- 定期的にペネトレーションテストを実施すること

→Penteraは内外の環境変化に応じて任意のタイミングでテストを実施できます。 - 特定された問題を優先順位付けし、対応方法と対応期限を決定し、対応状況を管理すること

→Penteraは汎用的な脆弱性のスコアなどではなく、実際の攻撃結果からその環境における重要度に応じて問題を優先順位付けします。 - 重要な結果については迅速に経営陣に報告すること

→Penteraはテスト結果のレポートをテスト実施後に自動発行できるので、結果に関する迅速な報告が可能です。 - インターネットに接続していないVPN網や内部環境も対象にすること

→Penteraはスタンドアローンで稼働し、インターネットに接続していない環境も対象にできます。 - 脅威インテリジェンスを踏まえ、実際の攻撃者が行うテクニックを用いたテストを行うこと

→PenteraはPenteraの大規模なリサーチチームが収集した脅威インテリジェンスや攻撃手法などの情報をもとにテストを実施します。そのため実際の攻撃者が行う水準のテクニックを用いてテストすることが可能です。 - 深刻だが現実に起こりうる脅威シナリオをテスト計画において考慮すること

→Penteraは検査対象に対して可能な攻撃手法をすべて実行するため、「現実に起こりうる脅威シナリオ」を網羅的にテストすることが可能です。 - テストでは、ブルーチーム(防御側)のインシデント対応能力を評価すること

→実際に攻撃を行うため、セキュリティ製品やブルーチームのインシデント対応能力も評価可能です。 - 本番環境を利用し、ブルーチーム(防御側)に予告なくテストを実施すること

→攻撃側でPenteraを利用することでブルーチームに予告することなくテストが可能です。 - 自組織の内部人材によるペネトレーションテストを実施すること

→PenteraはシンプルなGUIですので、専門家でない内部人材でもテストを実施できます。 - 継続的な改善活動を実施すること

→Penteraは任意のタイミングで何度でもテストを実施できるため、継続的な改善活動が可能です。

以上が、金融業界で求められるペネトレーションテストに対してPenteraが提供できるメリットです。

Penteraの特徴やテストの流れについては、以下のページで詳しく説明していますので、参考にしていただければと思います。

Pentera | PenTera | 東京エレクトロンデバイス株式会社 (teldevice.co.jp)

Penteraに少しでもご興味をお持ちいただけましたら、さらに詳しい説明やデモのご紹介も可能ですので、お気軽にお問い合わせください。

最後までお読みいただき、ありがとうございました。