Penteraによる脆弱性の対処順序の提案

このブログでは自動Penetration TestツールであるPenteraのアタックフロー図を利用することで、「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」、「複数の脆弱性が検出されどの脆弱性から対処するべきか分からない」といった課題に対処する方法を紹介します。

はじめに

脆弱性診断によって脆弱性が検出されたものの、「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」、「複数の脆弱性が検出されどの脆弱性から対処するべきか分からない」といった課題はありませんか?

このブログではPenteraを用いてそれら脆弱性診断が抱える課題を解決する方法を紹介します。

Penetration Testはシステムに実際に攻撃を仕掛けることでどのような脆弱性があるか、脆弱性を基にどのような攻撃が可能かを調査するテストのことです。

Penteraは最新の攻撃手法を模倣し自動化されたPenetration testを行い、システムの問題点を洗い出すことで、攻撃手順の可視化とどのような被害が発生するのか被害想定を行うことが可能です。

Penteraの中でも特徴的な機能の一つが、「アタックフロー図」です。

アタックフロー図は、攻撃手順の可視化・被害想定・脆弱性対処による被害の軽減状況を確認することが可能です。

これらの機能により、脆弱性診断では対処できない「複数の脆弱性が検出されどの脆弱性から対処するべきか分からない」、「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」といった課題を解決することが可能です。

アタックフロー図とは

アタックフロー図は、サイバー攻撃者が実際に組織のシステムに侵入した際に実行した一連の攻撃手順を視覚的に表現した図です。アタックフロー図は、攻撃者がどのようにシステムにアクセスし、どのような脆弱性を悪用して、最終的にどのような目標を達成したのかを詳細に示します。

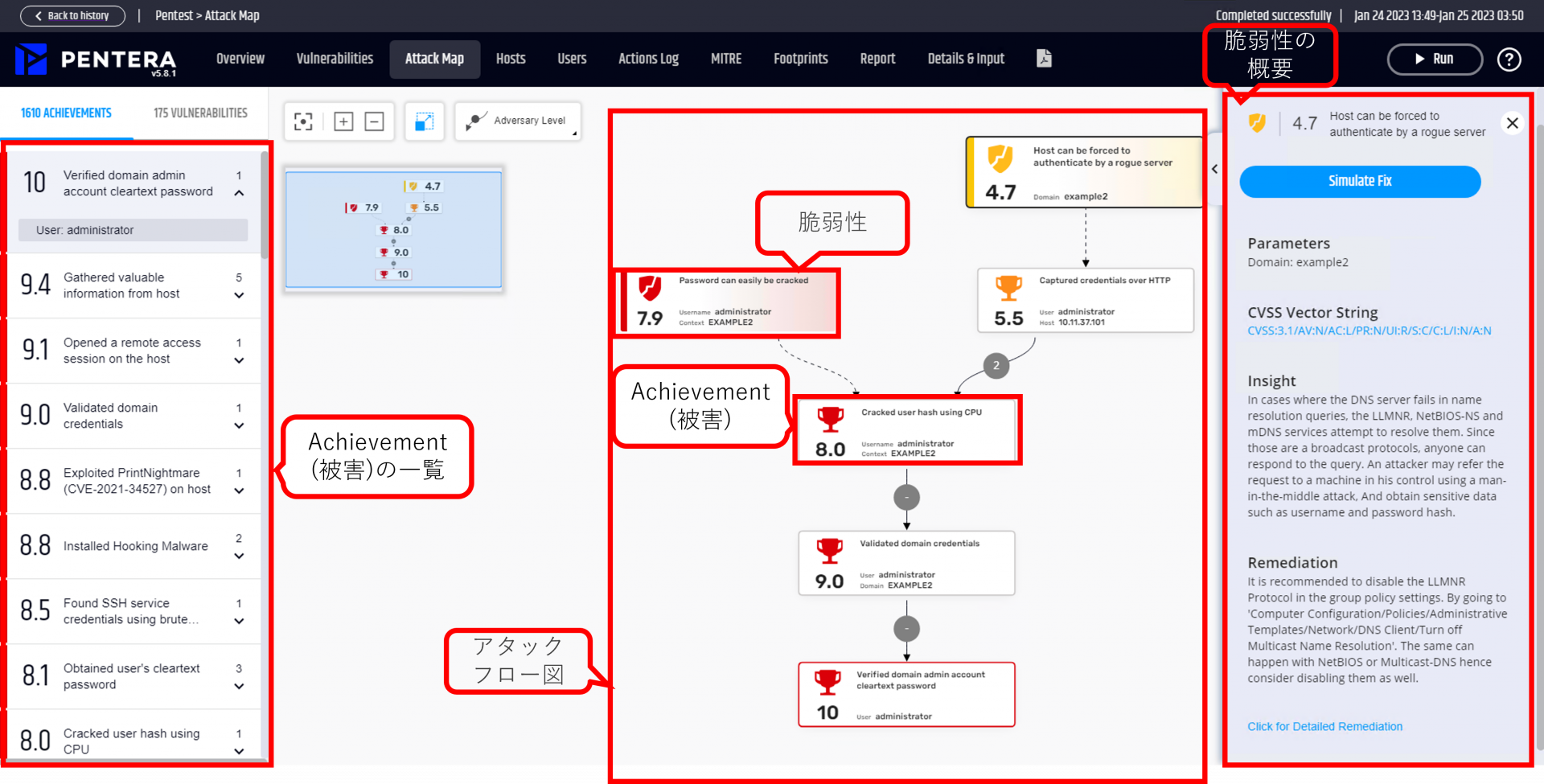

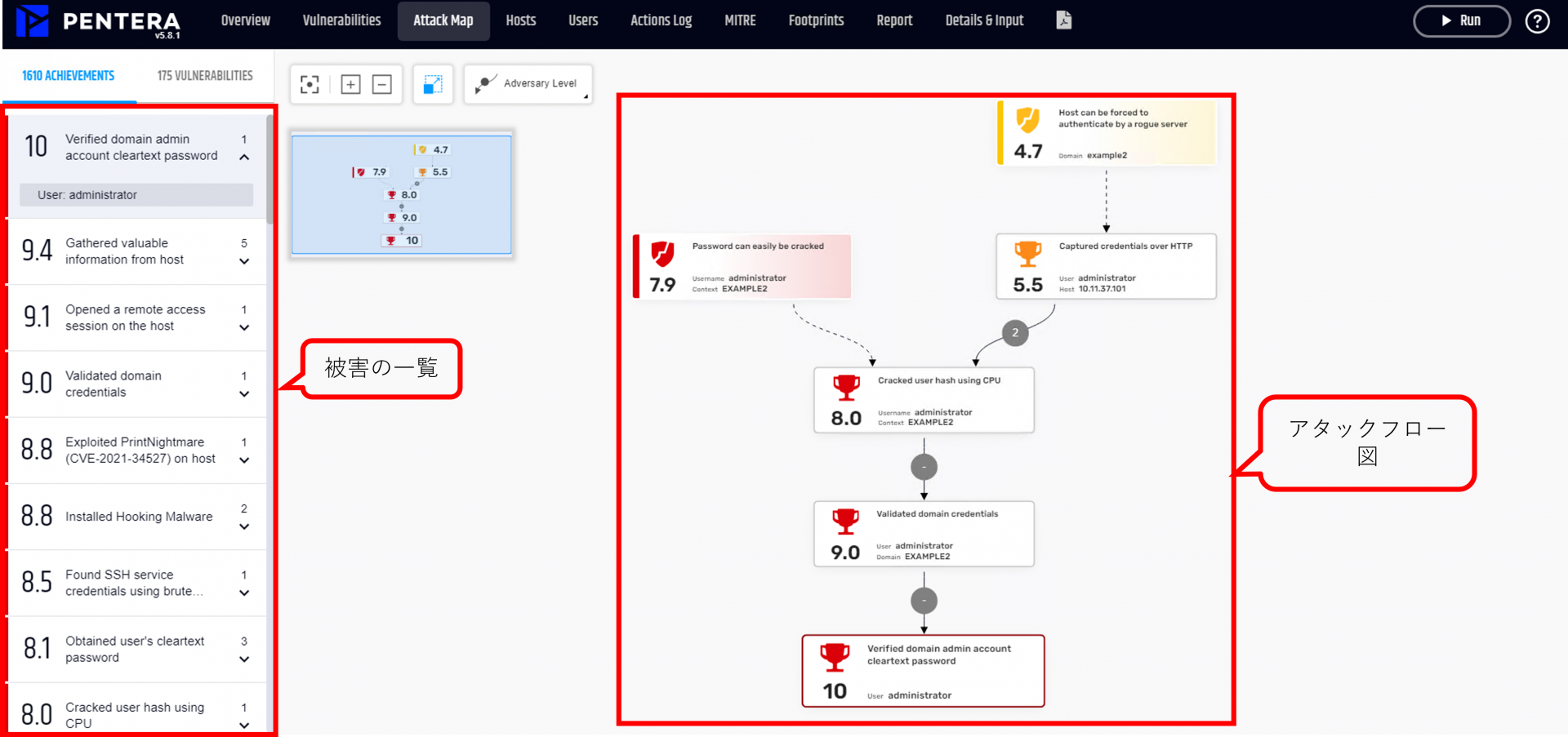

以下の図がPenteraのアタックフロー図です。

アチーブメントとは攻撃結果のことです。この例では脆弱性を利用して取得できた情報であり、以降、本ブログでは「被害」と呼称し説明します。

ヒビの入った盾マークが脆弱性、トロフィーマークが攻撃による被害を表しています。脆弱性の下の数値はCVSSスコア、被害の下の数値はPentera評価の危険度をであり、10に近いほどほど危険度が高い脆弱性であることを示しています。

アタックフロー図からわかること

アタックフロー図から得られる情報は、組織のセキュリティ対策に以下の対策に利用することが可能なため不可欠です。具体的には、以下の情報を読み解くことができます。

・被害想定:攻撃にどのような脆弱性が利用され、結果としてどのような被害が発生するのか、リスクの評価が可能

・被害への対処方法:脆弱性についての詳細と推奨の対処方法の確認、様々な対処方法の中から適切な対処方法を選択可能

・対処効果:脆弱性に対処することで被害がどれほど小さくなるのか確認が可能

これにより「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」の課題に対処することが可能です。

以下、それぞれの項目について解説します。

- 攻撃手順:アタックフロー図から攻撃者がどのようにシステムにアクセスし、どのような脆弱性を悪用して、最終的にどのような情報を取得したのかを確認することが可能です。それぞれの脆弱性、被害に対してリスクの高さに応じた重要度が表示されます。10点が最大であり、点数が高くなるほど重大な脆弱性・被害となります。

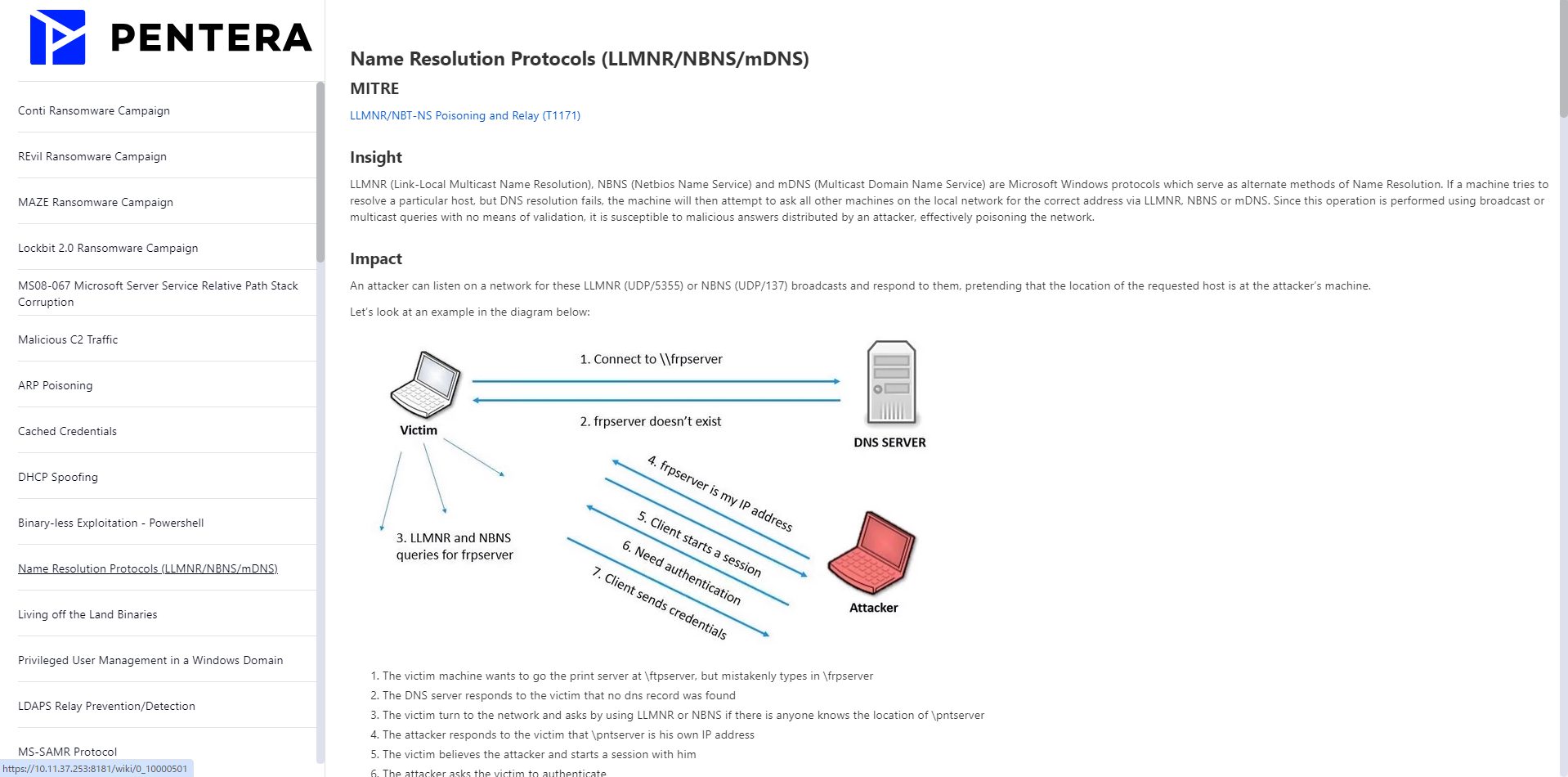

- 脆弱性:攻撃に利用された脆弱性の詳細を確認することが可能です。確認したい脆弱性を選択し表示される概要紹介の最下部からPenteraのWikipediaに遷移することが可能で、図解を用いた脆弱性についての解説と、推奨の対処方法の詳細を確認することが可能です。

詳細を確認したい脆弱性を選択し、最下部にあるリンクを選択することで脆弱性について解説しているWikipediaに遷移することが可能。

- システムへの影響範囲: 脆弱性に対処することでどのような被害を抑えることが可能かの確認や、アプリケーションの都合上パッチを当てることができない脆弱性の対処を行うために他の脆弱性を対処することで被害を抑えることが可能か確認することが可能です。

上記図についての補足:

- このアチーブメントの発端となったのは4.7の脆弱性(名前解決の脆弱性を用いたアカウント情報の取得)であり、これを対処するのが望ましい

- 4.7の脆弱性を対策をすると結果がどのように変わるかシミュレーション可能

- 社内システムの都合などで4.7の脆弱性への対策が取れない場合には、7.9の脆弱性(パスワードの強化)で対処する方法も可能

- 7.9の脆弱性も4.7の脆弱性と同様に対処した場合のシミュレーションが可能

アタックフロー図を活用した対策

アタックフロー図から「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」課題への対処方法が確認できました。しかし、複数の被害が確認された場合、一つ一つの被害と関連する脆弱性の確認、どの脆弱性から対処すべきか判断することは困難です。

ここからは得られた脆弱性の情報に対してどのように対処していくべきか、「複数の脆弱性が検出されどの脆弱性から対処するべきか分からない」課題への解決方法を解説します。

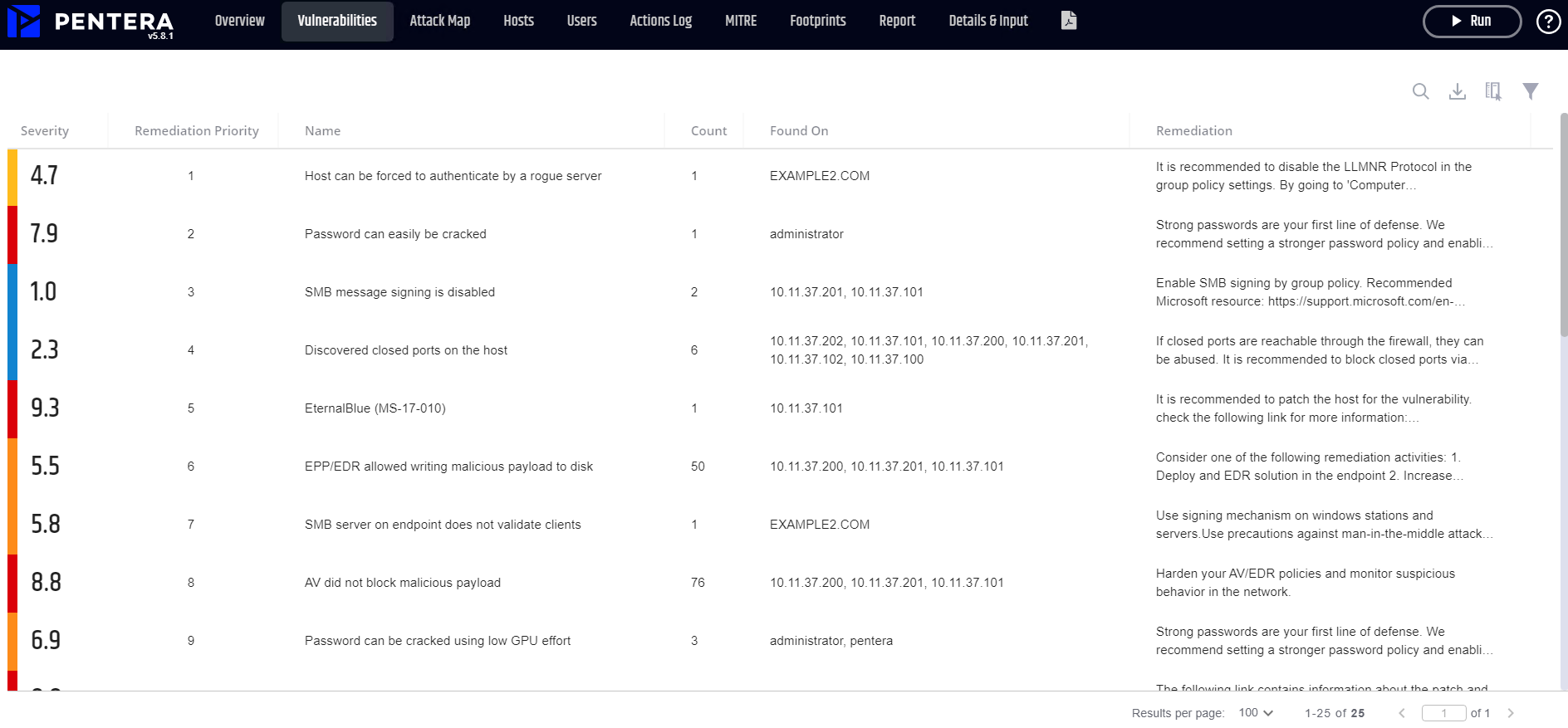

Penteraでは、優先的に対処すべき脆弱性を順位付けで案内をしています。

上記図のように対処すべき優先度順に並べられています。今回の例では、CVSSスコア4.7の脆弱性が優先的に対処すべき脆弱性とされています。この脆弱性は、上記アタックフロー図の解説で紹介した、危険度が高い「ドメイン管理者のIDとPWを取得する」に利用されている脆弱性です。ドメイン管理者の権限が奪われると、ドメイン内の攻撃が容易となるため、この脆弱性への対処は優先度が高く位置づけられています。

脆弱性がどのような被害をもたらしているかを考慮した優先度になっているため、脆弱性自体の脅威度が低くても対処すべき優先度が高くなっています。

まとめ

Penteraにより、脆弱性診断ツールが抱える「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」、「複数の脆弱性が検出されどの脆弱性から対処するべきか分からない」といった課題を解決する方法を紹介しました。

Penteraのアタックフロー図の機能を用いることで、以下の対応が可能となります。

・攻撃手順の可視化

・被害想定

・脆弱性対処によることにより被害を軽減できるのかを確認

・複数の対処方法からユーザーにとって最適な方法を選択すること

また、それら検知された脆弱性について優先順位付けを自動で行えるため、リスクの高いものから対処を行うことも可能です。

「脆弱性にどのような影響がありなぜ対処が必要なのかわからない」、「複数の脆弱性が検出されどの脆弱性から対処するべきか分からない」といった課題を抱えている方は、是非Penteraをご利用ください。