【情報漏えい対策】WAFだけでは防げない?Webスキミング攻撃の脅威と対策

近年、Webスキミング攻撃が猛威をふるっておりその危険性が注目されていますが、従来型のWAFだけでは検知・防御が難しい脅威とされています。

本記事では、Webスキミング攻撃の具体的な脅威と何故その対策が難しいのかについて解説したいと思います。

「Webスキミング攻撃」とは?

Webスキミング攻撃とは、Webサイト上のフォームに入力された情報を窃取する攻撃手法です。

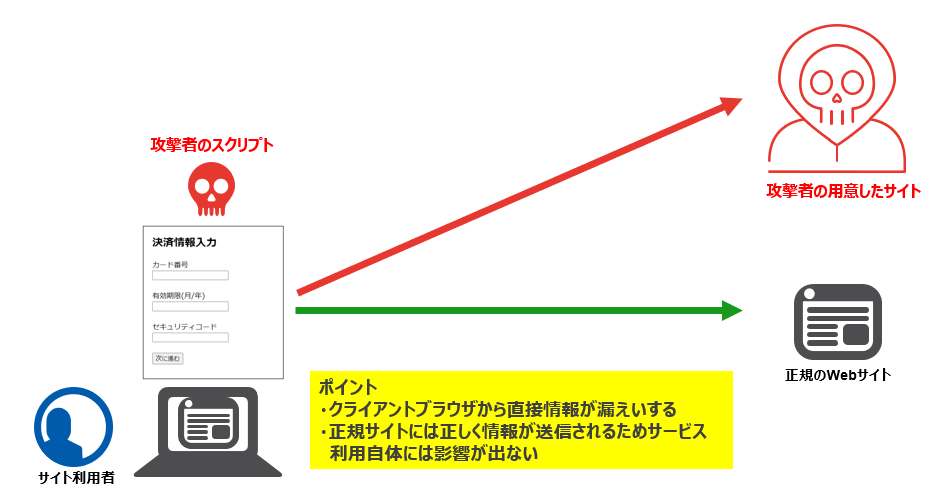

ECサイトを例にWebスキミング攻撃について説明します。

利用者がブラウザを用いてECサイトにアクセスして買い物する際、決済情報を入力するためのフォームがあると思います。

このフォームに入力された情報は、ブラウザに読み込まれたスクリプトによって処理されて正規のWebサイトに送信されます。

攻撃者は、このようなページに対してWebアプリケーション、またはシステムの脆弱性などを利用して悪意のあるスクリプトを埋め込みます(一般的にはサイトの改ざんに気が付かれにくいように難読化されます)。

利用者のブラウザはこの悪意のあるスクリプトも読み込んでしまい、そのスクリプトによって攻撃者が用意した外部サイトに決済情報を送信してしまいます。

これがWebスキミング攻撃のロジックになります。

ここでのポイントは2つです。

①クライアントブラウザから直接情報が漏えいする。

②正規サイトには正しく情報が送信されるため、サービス利用自体には影響がでない。

Webスキミング攻撃で漏えいする可能性のある情報

・ユーザー名&パスワードなどのログインなどのクレデンシャル情報

・クレジットカード情報

・住所や電話番号をはじめとしたさまざまな個人情報….

など、Webサイトのフォーム上で入力される情報はすべて漏えいの対象となりえる可能性があります。

Webスキミング攻撃のやっかいなところ

——————————————————————————————————————————————————

①攻撃の検知が難しい

Webスキミング攻撃の被害を受けている状態のWebサイトではサービス自体は正常に継続する事が可能です。

そのため、サイト利用者およびサイト運営者のどちらにおいても問題発生を検知する事が難しく、その結果として攻撃の被害が長期化しやすい傾向にあります。以下は実際に報道された事例の中からWebスキミング攻撃が原因とされるものを数件ピックアップしたものとなります。長いものでは数年にわたって攻撃が継続されており、サイトの規模にもよりますが被害も非常に大きくなっている事を確認できます。

| 発生期間 | 決済情報の漏えい件数 | |

| 事例① | 102日間 (2021年8月28日から同年12月8日) | 7,409件 |

| 事例② | 196日間 (2021年8月10日から2022年2月22日) | 16,093件 |

| 事例③ | 247日間 (2023年3月11日から同年11月13日) | 5,447件 |

| 事例④ | 1037日間 (2021年3月17日から2024年1月18日) | 3,958件 |

| 事例⑤ | 1057日間 (2021年2月24日から2024年1月17日) | 13,879件 |

| 事例⑥ | 1035日間 (2021年7月20日から2024年5月20日) | 52,958件 |

②情報非保持化が対策になり得ない

Webスキミング攻撃では、利用者のクライアントブラウザから直接情報が漏えいします。そのため、サイト側での個人情報などの機密情報の非保持化や暗号化保存といったポリシーでの対策では被害を防ぐことができません。

③WAFでは検知・防御が困難

一般的なWAFは、Webサイトへ送信されるトラフィックをスキャンして攻撃を検知・防御する対策となります。

Webスキミング攻撃では、そのトラフィック自体はすべて正常なものとなるため、WAFによるWebスキミング攻撃の発生は検知できません。

④サードパーティスクリプトによって攻撃が実行される

Webスキミング攻撃を実行するスクリプトは自社サイト内に配置されるとは限りません。

自社サイトが使用する外部のスクリプト(サードパーティスクリプト)に攻撃者がスクリプトを配置する事によって、クライアントブラウザが該当スクリプトを読み込み、攻撃が実行されてしまう場合があります。

つまり、自社サイトのセキュリティ対策だけでは攻撃を防ぐことができません。

——————————————————————————————————————————————————

このようにWebスキミング攻撃は、攻撃の検知や対策が非常に難しい攻撃であることがわかります。

Webスキミング攻撃の被害を防ぐためには、WAFに加えて専用のソリューションが必要となります。

F5 XC 「Client-Side Defense (CSD)」

「Client-Side Defense(CSD)」とは、F5社が提供するクラウドサービス F5 Distributed Cloud Services(略称 F5 XC)のWAFサービス「F5 XC WAAP」の機能のひとつで、Webスキミング攻撃対策のソリューションとなります。

「スクリプトの監視と目録化」、「アラート通知」、「データ流出の軽減」の3つの機能を提供します。

先ほど説明したようにWebスキミング攻撃は対策の難しい攻撃手法になります。

では、CSDではどのようにしてWebスキミング攻撃を防ぐのでしょうか。

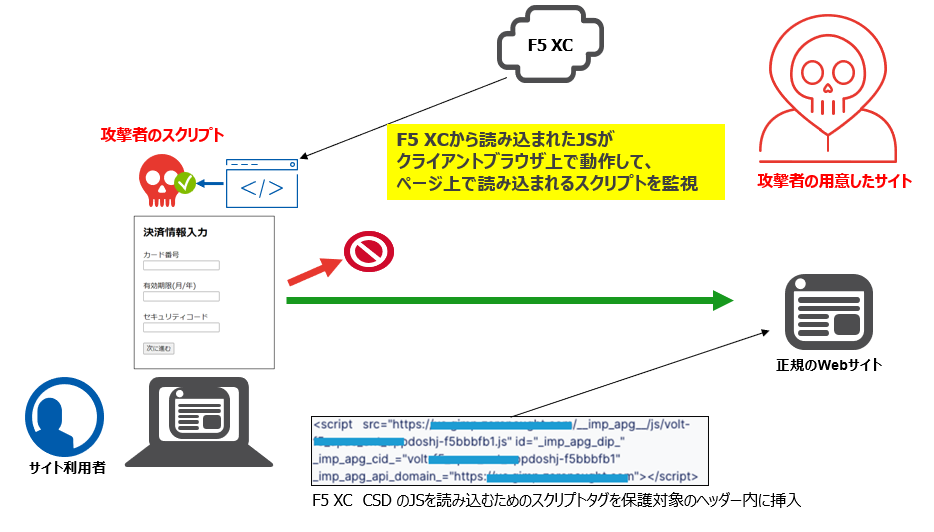

具体的な動作ロジックは以下の通りです。

——————————————————————————————————————————————————

- 保護対象のWebサイトにCSDのJS(JavaScript)を読み込むためのスクリプトタグを挿入

- 利用者のクライアントブラウザが該当ページを読み込むとCSDのJSがクライアントブラウザ上で動作

- CSDのJSは該当ページで動作するスクリプトの動作を監視し、F5 XCのクラウド上に送信(送信データに個人情報は含まれません)

- F5 XCのクラウド上ではスクリプトを分析し、リスク評価をしたうえでF5 XCのWebコンソール上にスクリプト目録として表示

- 高リスクのスクリプトが検知された場合はF5 XC管理者にアラート通知

- F5 XC管理者はWebコンソールからスクリプトの動作を確認した上で必要に応じて動作のブロックを実施する

このようにCSDでは、専用のJavaScritptがブラウザ上で動作する事でスクリプトの動作を監視・制御し、Webスキミング攻撃の防御を可能としています。

F5 XCのより詳細な設定や動作については以下のブログ記事にて詳しくご説明していますのでよろしければご参照ください。

F5 XC Client-Side DefenseによるWebスキミング対策の導入を試してみました

F5 XC WAAP

CSDはF5のクラウドサービス「F5 XC WAAP」の機能の一つとして提供されます。

F5 XC WAAPは、WAFやWebスキミング攻撃対策機能以外にも「DDoS対策」、「Bot対策」、「API保護」といったWebアプリケーションにとって必要なセキュリティ機能をオールインワンで提供するセキュリティソリューションとなります。

Webスキミング攻撃への対策やWAF、DDoS対策など、もしご興味がございましたら以下製品情報ページの「お問い合わせ」よりお問い合わせください。詳細な製品紹介やデモのご依頼など、さまざまなご相談もお待ちしております。

F5 Distributed Cloud Services(F5 XC)WAAP 製品情報