鍵とシークレットを安全に管理し、コンプライアンス強化を実現する仮想アプライアンス

Entrust | KeyControl

Entrust社KeyControl製品(旧HyTrust製品)は、オンプレ/クラウドで利用される暗号鍵・シークレットのライフサイクルを自動化・簡略化し、暗号化されたワークロードの管理を容易にする暗号鍵管理製品(KMS)です。近年のサイバー攻撃は、クラウド/仮想環境を対象としたものが増えてきています。堅牢なデータセキュリティへの需要の高まりに伴い、PCI DSS(クレジットカード業界標準)、NIST(アメリカ国立標準技術研究所)などの規制要件への準拠がますます求められるようになっています。一方で、様々な環境で利用される膨大な暗号鍵・シークレットのセキュアな管理は容易ではありません。強力なデータセキュリティを確保するために、「鍵を定期的にローテーションし、安全に管理することができる」 KeyControlが有用になります。

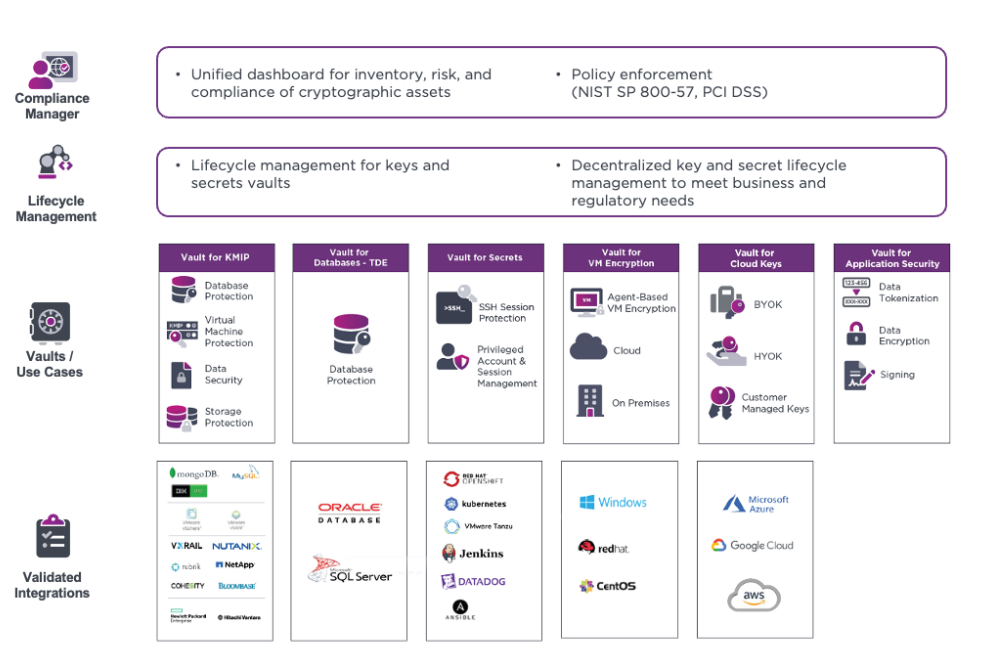

KeyControl製品は、「KeyControl Compliance Manager」と「KeyControl Vault」の2つの仮想アプライアンスによって構成されています。

KeyControl Compliance Manager

Vaultと共に必須の仮想アプライアンスです。鍵管理やセキュリティポリシーの統合管理や様々なセキュリティ規格のコンプライアンス管理、セキュリティインシデントの管理を行います。

KeyControl Vault

実際に暗号化や鍵管理を行う仮想アプライアンスです。独自の分散型Vaultアーキテクチャを採用しており、機能ごとのVaultを作成すると管理用URLが発行されます。データベースの暗号化、VMWare仮想マシンの暗号化、シークレット管理、パブリッククラウド上HSMの鍵管理、sshキーのようなシークレット管理、パブリッククラウドのアクセス管理など機能ごとにライセンスが用意されており、様々な用途で利用可能です。

ピンチアウトで拡大

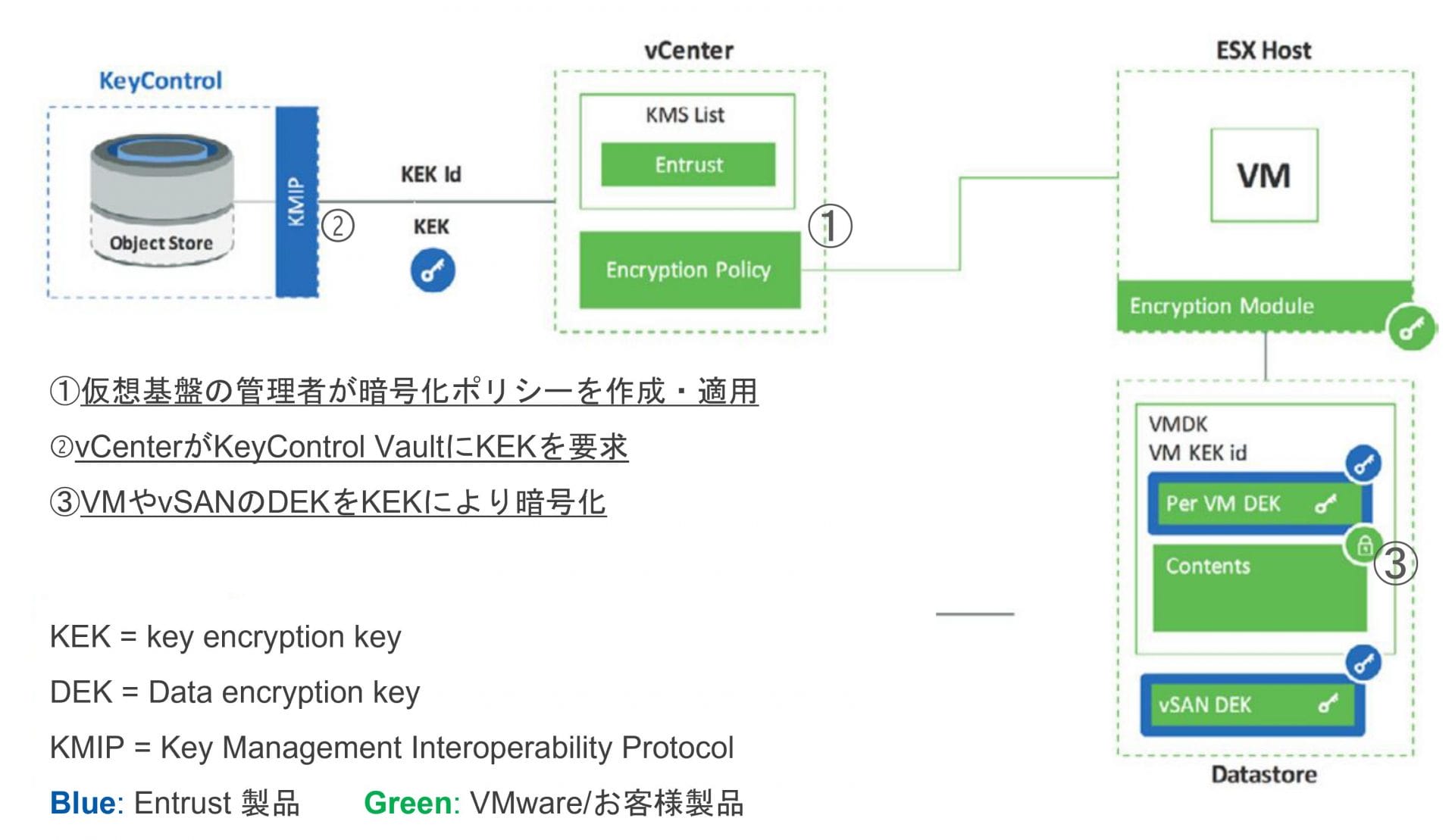

データベース、アプリケーション、ストレージ、クラウド等様々な環境で利用されているプロトコル「KMIP」を利用した鍵管理をKeyControl Vaultで一任します。VMwareの認定KMSとしてKeyControlが登録されています。

https://www.vmware.com/resources/compatibility/pdf/vi_kms_guide.pdf

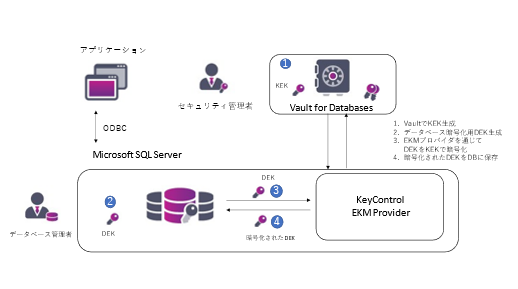

データベースは多くの組織にとって重大なセキュリティリスクを抱えています。Microsoft SQLやOracle DatabaseのTDE(透過的データベース暗号化)機能のKEK(鍵暗号化鍵)をKeyControlで管理することで、よりセキュアなデータベース運用を実現します。本機能を使用する場合は、DBサーバーにKeyControl EKM Provider softwareをインストールする必要があります。

Vaultでシークレットを管理することで、アクセス権限を持つユーザーのみシークレット情報を利用できます。これにより情報漏洩や不正利用のリスクを大幅に減少し、セキュリティが強化されます。また、規制に対応したコンプライアンスの遵守、シークレットの更新やローテーションが容易になり、運用効率も向上します。

<シークレット管理が利用されるケース>

・クラウド環境でのアクセス制御

クラウドサービスを利用する際に、APIキーやアクセスキーなどのシークレットを安全に管理し、必要なサービスにのみアクセスを許可することが可能です。

・継続的インテグレーション/デリバリー(CI/CD)パイプライン

自動化されたビルドやデプロイの過程で、シークレットが安全に取り扱われるように管理することで、セキュリティを確保しながら迅速な開発を実現します。

・オンプレミス環境でのシークレット管理

オンプレミスの環境でも、データベースパスワードやSSHキーのようなシークレットをVaultで管理し、安全なアクセス制御を実現します。

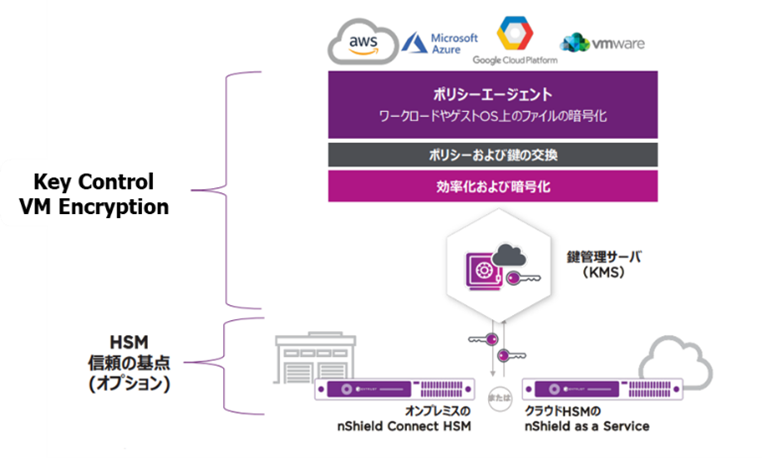

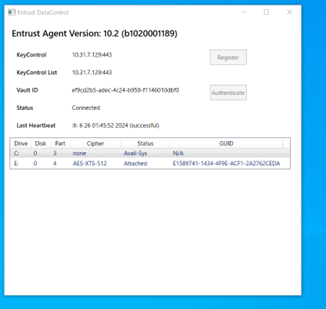

・オンプレ/マルチクラウド環境における仮想マシンのエージェントベースの制御/暗号鍵の管理が可能

・ドライブ、ディスクパーティションごとの暗号化、Linux のファイル/フォルダ階層の暗号化

★各ポイントで固有の鍵を割り当て

・AES-NI を利用した高速な暗号化を実現

・Vault for KMIP vCenter鍵管理との違い

KMIPを利用したvCenter鍵管理では、vCenter/ESXiが管理するVMのディスクイメージのvmdkファイルを丸ごと暗号化します。対してVault for VM EncryptionでのVM暗号化では、VMごとにポリシーエージェントをインストール、セットアップすることで、より強力で細かな制御(ディスク・ファイル単位での暗号化や、AD連携によるアクセス制御等)が可能となります。

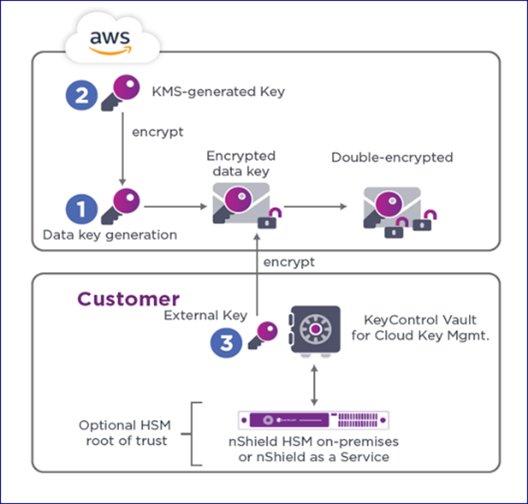

BYOKは、「Bring Your Own Key」の略称です。 KeyControlで作成した独自の暗号鍵をクラウド環境へ持ち込み、利便性や柔軟性を損なわず、クラウド上のデータを暗号化して保護できます。HYOKは、 「Hold Your Own Key」の略称です。クラウド事業者のサービスがKeyControlのVaultを使用し鍵管理できます。二重キー暗号化DKEで、利用者が常に鍵を管理することが可能になります。(BYOKは、一度プロバイダーに渡された鍵を利用者が管理することができない。)

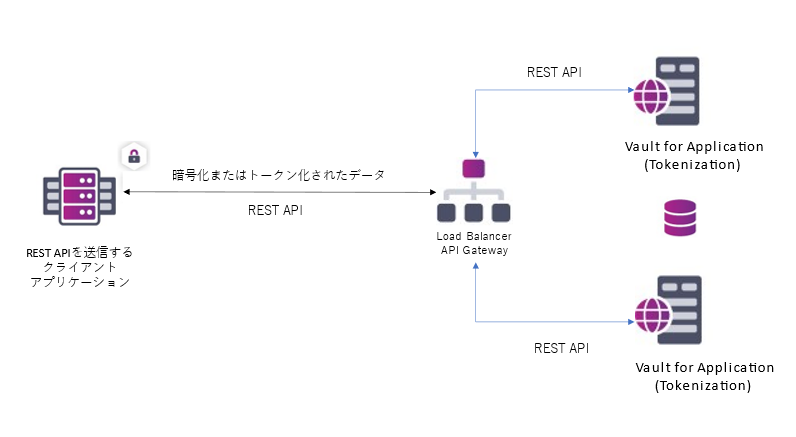

Vault for Application (Tokenization)を利用して機密データのトークナイゼーションやマスキングを行い、紐づく鍵を厳密に管理することができます。トークン化、鍵管理、管理者操作はREST APIで容易に実施可能です。

・サポートされているトークナイゼーションメソッド

Format Preserving Encryption

Partial tokenization

Dynamic data masking

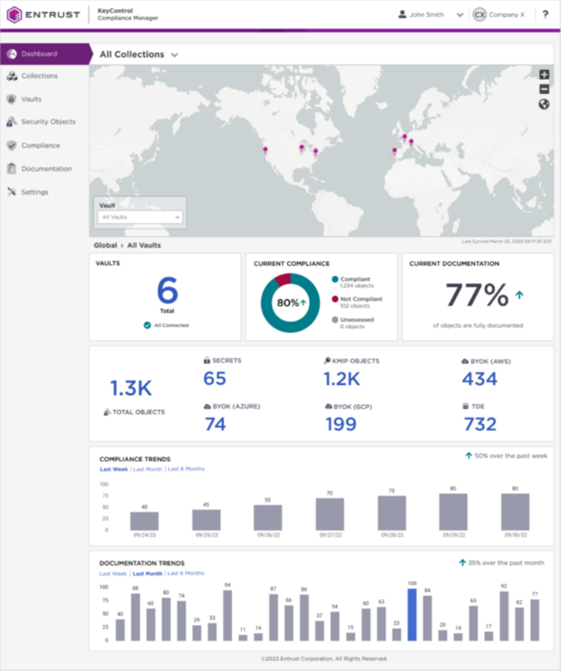

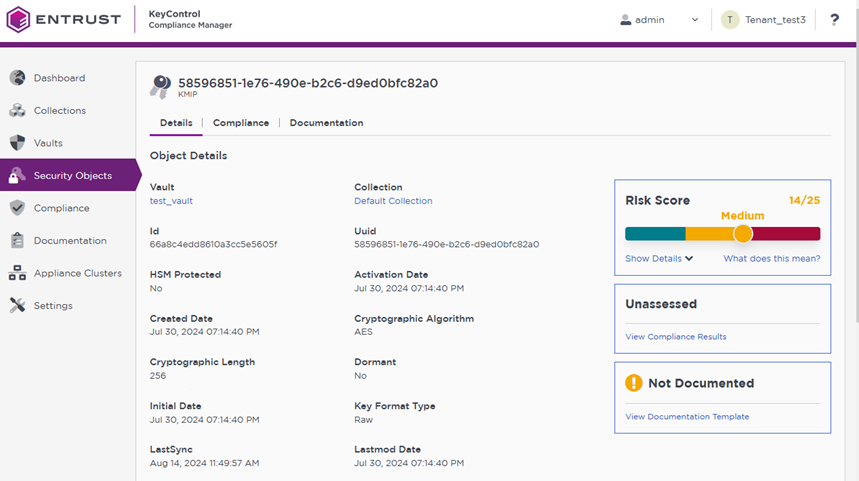

Compliance Manager GUI表示例 |

KMIPオブジェクトの詳細表示例 |

・GUIで可視化された管理ソフトウェア

・鍵とシークレット情報のVault単位での詳細表示

・コンプライアンス管理(可視化と文書化)

・グローバルな環境の管理が容易に

・Compliance pack購入より、より詳細なコンプライアンス管理が可能に

| 機能 | Compliance Manager |

Compliance Pack |

|

鍵/シークレット情報の可視化 |

〇 | 〇 |

|

鍵/シークレットのライフサイクル管理 |

〇 | 〇 |

|

鍵/シークレットの文書化 |

× | 〇 |

|

鍵/シークレットのメタデータのカスタマイズ |

× | 〇 |

|

コンプライアンス遵守評価 |

× | 〇 |

|

コンプライアンスポリシー設定(カスタム含む) |

× |

NIST SP800-57 NIST SP800-130 Entrust 推奨ポリシー 等 |

|

コンプライアンス・レポート |

× | 〇 |

ADEC(データ適正消去実行証明協議会)様にて、パブリック・クラウド上に保存されたデータの消去(暗号化消去)を実現する、システム管理の審査およびデータ消去証明書発行の実証実験が行われ、データ暗号化用仮想アプライアンスとしてEntrust社KeyControl製品が利用されました。

特に地方自治体においては、今回の実施内容を活用する事により、住民のデータを適切に管理していることを証明することが可能となるため、住民への説明責任を果たすことができ、今後の普及が期待されております。

詳細は、ADEC様公式ウェブサイトにてご覧ください。

|

型番 |

製品名 |

説明 |

|

HTKH-APPVLT-SUB |

2-node virtual appliance cluster for KeyControl vaults |

(必須) KeyControl Vaultの仮想アプライアンス。 |

|

HTKH-APP-SUB |

3-node virtual appliance cluster for Key Compliance |

(必須) KeyControl Compliance Managerの |

|

HTKH-KMIP-50-SUB |

KMIP Key Pack (50 count) |

DB暗号やvCenter鍵管理などで必要なKMIPライセンス |

|

HTKH-VME-10-SUB |

Virtual Machine Encryption |

VM暗号化ライセンス。1ライセンスで10台まで暗号可 |

|

HTKH-SSH-50-SUB |

Secrets Pack (50 count) |

SSHキー、パスワードなどのシークレット管理ライセンス |

|

HTKH-BYOK-50-SUB HTKH-HYOK-50-SUB |

Multi-Cloud BYOK/HYOK Key Pack (50 count) |

クラウド環境へのBYOK/HYOKを行う際のライセンス |

|

HTKH-TDE-MIC-SUB HTKH-TDE-ORA-SUB |

TDE Microsoft/Oracle per DB |

Microsoft/Oracle DatabaseのTDE暗号鍵をKeyControlで管理する際のライセンス |

|

HTKH-TKN-SUB |

Tokenization Application (10 keys) |

主にトークナイゼーション用途の鍵管理ライセンス |

|

HTKH-COMPPK-SUB |

Standard Compliance package for KeyCompliance Manager (per vault cluster) |

Compliance Managerの拡張パック。 |

・準拠可能なコンプライアンス要件

PCI DSS(Payment Card Industry Data Security Standard)

HIPAA(Health Insurance Portability and Accountability Act)

NIST(National Institute of Standards and Technology) SP800-53, SP800-130

GDPR(General Data Protection Regulation)

Entrustカスタムポリシー 等

|

リソース |

標準インストール |

大規模インストール(※) |

|

CPU |

2以上 |

4以上 |

|

メモリ(RAM) |

8GB以上 |

16GB以上 |

|

ディスク |

60GB以上 |

140GB以上 |

(※)以下条件を満たす場合、大規模インストールが適用

・4ノード以上のクラスタ構成

・500個以上のVM、もしくは1万個以上のKMIPオブジェクトの鍵管理

・10万個以上のシークレット管理

・KeyControl Vault/Compliance Managerをデプロイする環境

KVM hypervisor, VMware ESXi, AWS, Azure, Google Cloud Platform, Nutanix AHV, Microsoft Hyper-V

・Vault for VM Encryptionでの暗号化対象VMのサポートOS

RHEL, Ubuntu, Rocky Linux, Oracle Linux, AWS Amazon Linux, SUSE Linux, Microsoft Windows

・FIPS140-2 Level1認定取得

(nShield HSMやnSaaSとの連携でLevel3準拠可)