昨今、DX化が加速したことにより、我々が意識しない様々な場所で機密情報(シークレット)が使われる様になりました。

クラウドシフトの流れから、インターネット経由でパブリッククラウドを利用するケースが増え、従来の境界防御では防げない様々なリスクが多く存在しており 、それを回避するためにはこれまで以上にシークレット管理が重要になります。

シークレットは、ツール、アプリケーション、コンテナ、DevOps、クラウドネイティブ環境で保護されたリソースや機密情報をロック解除するために必要不可欠な個人情報を指します。Webページからの情報送信、API へのリクエストの実行、クラウドデータベースへのアクセス等、シークレットはオンプレやクラウドに関係なく、様々なアプリケーション間でやり取りされるデータアクセスを制御しています。

パブリッククラウドへアクセスする時にもIDやアクセスキーと呼ばれるキーが使われます。シークレットが漏えいした場合、悪意あるハッカーなどはそれを利用してより高度な特権を持つシステムにアクセスすることができてしまい、組織は甚大な損害を負う可能性があります。

構成ファイルなどにシークレットを含めるのが一般的に利用されている

マシン間接続には、多数のシークレットが利用されている

シークレット管理が各部署やシステムごとの運用ポリシーで管理

リサーチ会社も注目している技術であり、各社が製品、サービスをリリースしている

シークレットは、日本国内における多くのシステムでも構成ファイルやソースコード等に含まれており、今でもセキュリティリスクがある状態で管理されています。

ハードコーディング

テキストファイルに保存

ソースコードに保存

脆弱なアルゴリズムを利用した暗号化

シークレット管理ルールの欠如

組織の部署ごとやシステム毎のルールで管理していても、適切に管理できていない組織が多いのが現状です。

最近では、シークレット管理に関して各社が製品・サービスをリリースしており、その重要性・必要性は今後高まってくるとリサーチ会社も提唱しています。

専用のシークレット管理ソリューションを利用することが推奨されています。ほとんどのクラウドプロバイダーにはシークレット管理のサービスを提供しており、例えば、AWSの場合はAWS Secret Manager 、Google はSecret Manager、Azureの場合KeyVaultが推奨されています。しかし、多くの組織ではマルチクラウド環境でシステム運用をしているため、複数のクラウドプロバイダーにまたがる機密管理ソリューションが求められています。

それを解決する製品がThales社のCipherTrust Managerです。

Akeyless社のシークレット管理テクノロジーを使用し、CipherTrust Managerで管理されている鍵(AES256bit)でマルチクラウド環境におけるシークレットを暗号化し、保護することができます。

アクセス制御の強化

監査とログの設定

自動ローテーション

一時的なシークレットの発行

物理的なアクセス制御

静的シークレット

動的シークレット

ローテーションされたシークレット

証明書

ピンチアウトで拡大

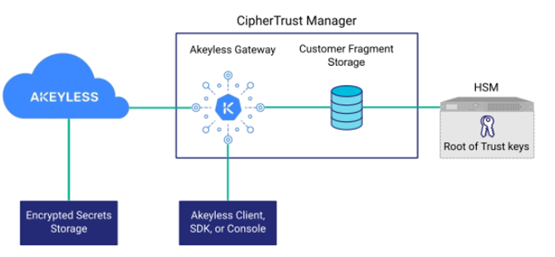

CipherTrustManagerではAkeylessと連携するためのゲートウェイが実装されており、Customer Fragment Storage(顧客フラグメント領域)を使用して、Akeylessで取り扱われるシークレットを暗号化します。CipherTrustManagerはHSMを搭載しているモデルもあり、シークレットを暗号化する暗号鍵をRoot of TrustとしてHSMで保護することもできます。

Akeylessプラットフォームからは、CipherTrust Managerで管理された暗号鍵を取り出すことはできず、もちろん平文のシークレットにアクセスすることもできません。ユーザーは、AkeylessクライアントやSDK を介して Akeyless Gateway に接続し、Akeyless Vault Platform に保存されているシークレットを安全に管理することができます。