F5XCでクラウドのネットワークとセキュリティの課題を簡単に解決!

設定や操作イメージを具体的にご紹介

F5 Distributed Cloud Services(F5 XC)の設定イメージや操作感などを紹介します。

こんにちは

東京エレクトロンデバイスでエンジニアをやっているあつふみです。

今回も以前書いたブログ「クラウドのネットワークとセキュリティの課題を解決するF5 XCの特徴について」の続きを書いていこうと思います。

これまでは、クラウドの課題や製品の特徴について書いてきましたが、今回はF5 XCの実際の画面や設定方法についてご紹介したいと思います。

目次

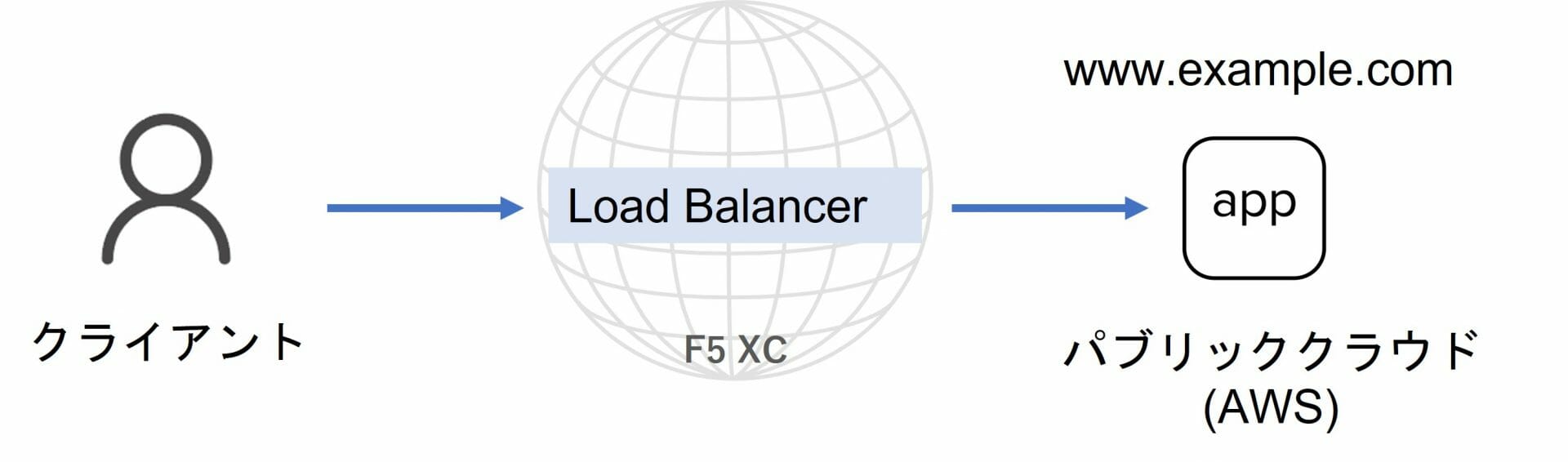

クラウド環境にあるアプリケーションをF5 XCで公開

それでは早速F5 XCで、クラウド上にある簡単なアプリケーションを公開する方法を紹介したいと思います。

今回は、AWS上にあるwww.example.comという仮のWebサイトをF5 XCを利用してインターネットに公開してみたいと思います。

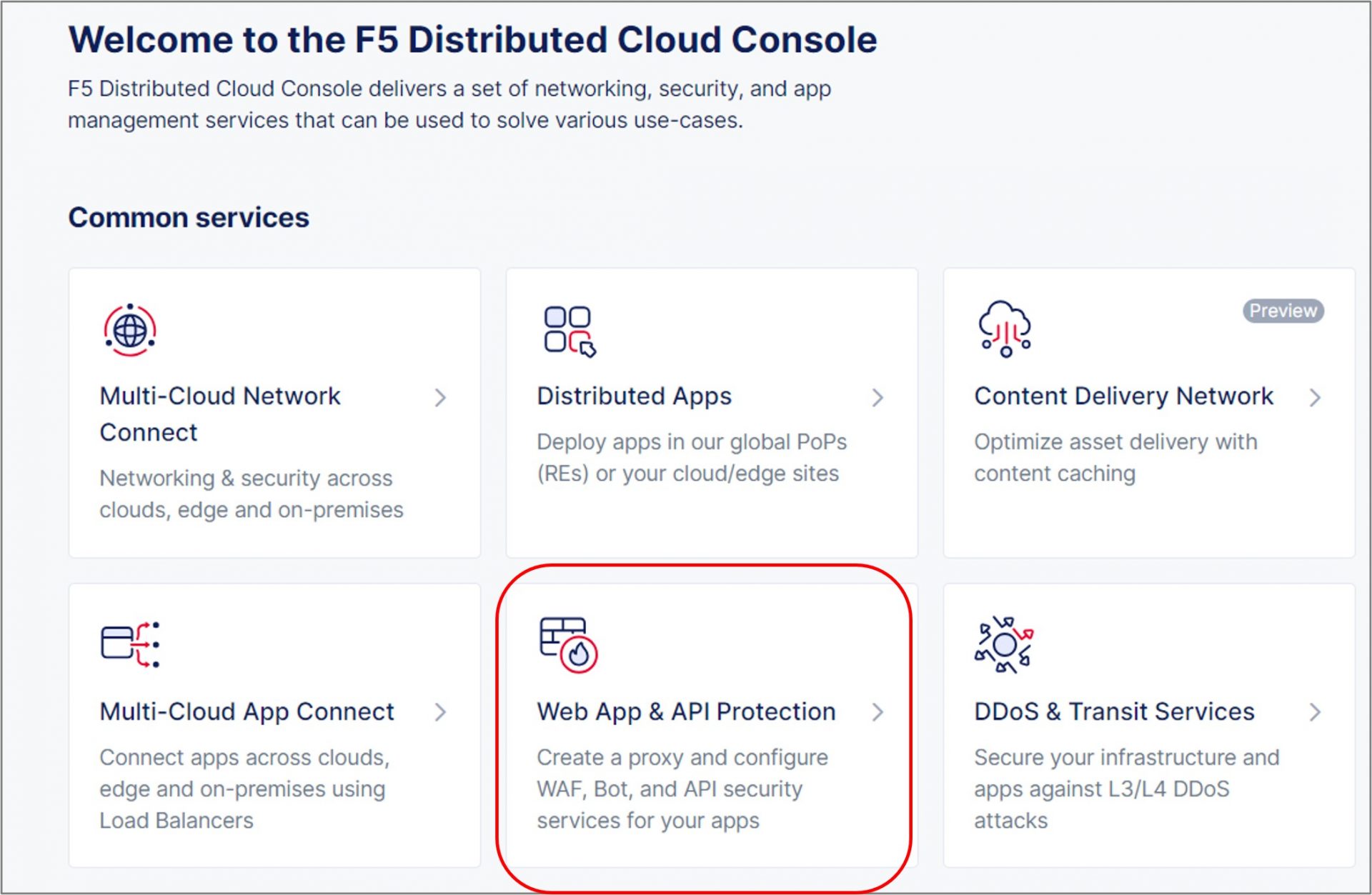

まず、前提としてF5 XCでアプリケーションを公開するには、Load Balancerが必要になります。F5 XCのコンソールにログインし、Web App & API Protectionというパネルをクリックして作成画面に移動します。

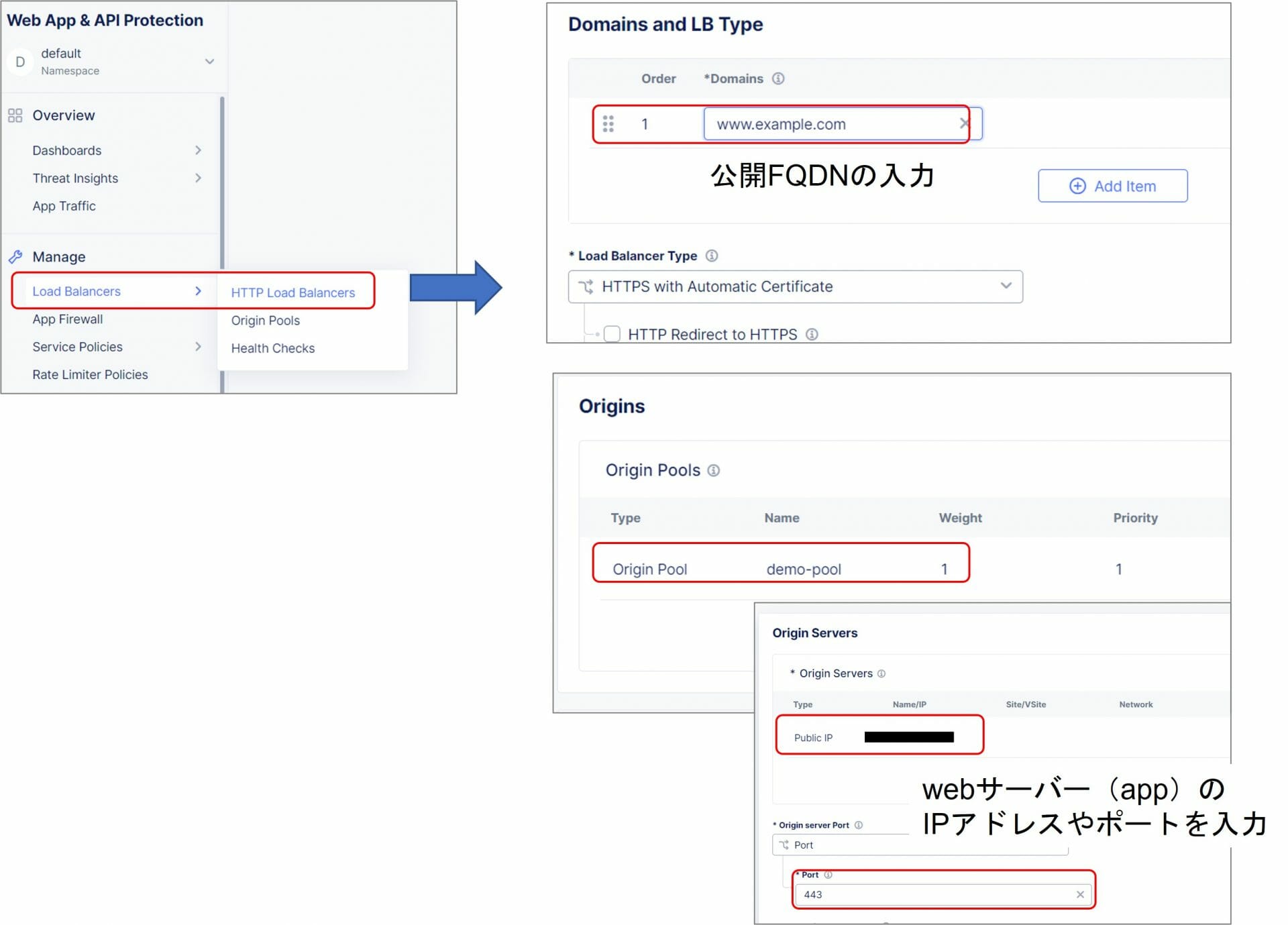

作成画面に移動したら、Manage > Load Balancers > HTTP Load Balancersから、Load Balancerを作成していきます。

細かい操作方法は省きますが、基本的には以下の設定をし「Save and Exit」をクリックするだけでLoad Balancerを作成できます。

- 公開したいアプリのFQDN名(www.example.com)を登録

- Originsにアプリが動いているサーバーのIPアドレスとPortを登録

なお、実際にはHTTPS通信を終端するためのサーバー証明書などの登録をする必要はありますが、今回は省略しています。

Load Balancerが作成できたら、あとはDNSで通信経路をF5 XCに切り替えるだけです。

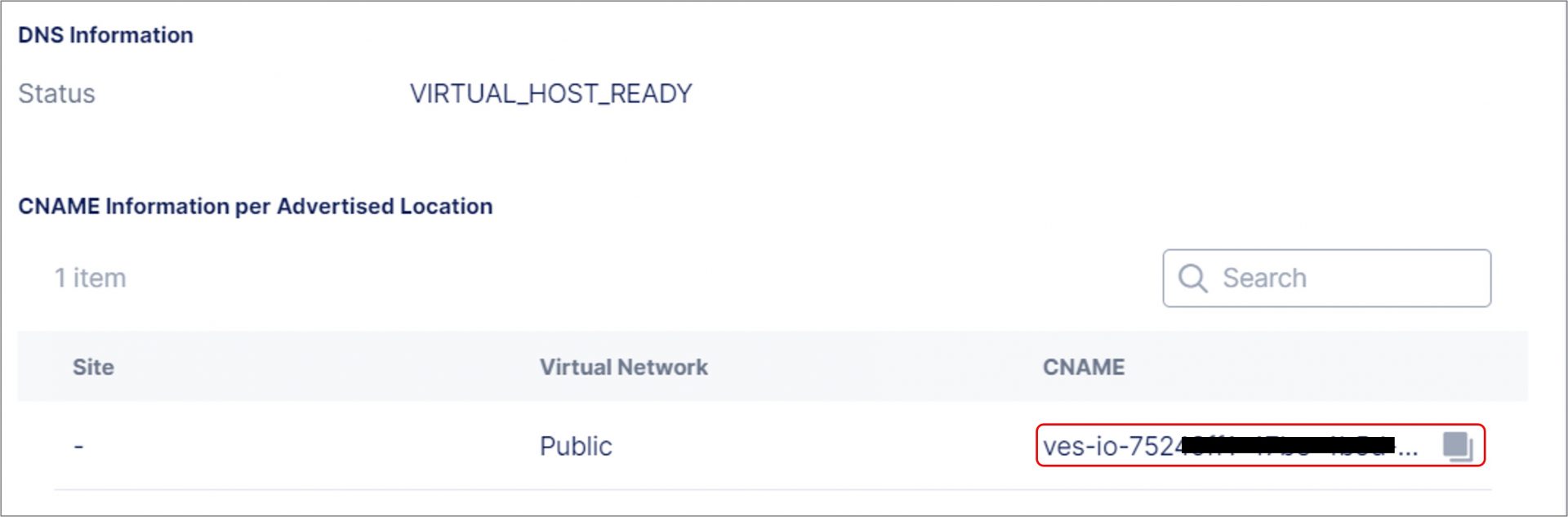

Load Balancerを作成すると、以下のようなCNAMEレコードが払い出されますので、

www.example.comのDNSレコードを以下のように書き換えます。

www.example.com CNAME ves-io-752xxxxxxxxxx

DNSレコードを書き換えることで、www.example.com宛の通信はすべてF5 XCを経由するようになります。非常に簡単ですね。

あとは、実際にブラウザでhttps://www.example.comに正常にアクセスできるか確認するだけです。

今回は、AWS上にあるWebサイトを公開しましたが、他のパブリッククラウドやオンプレミスにあるWebサーバーでも同様に公開することができます。

さらに、今回は詳しく説明はしませんが、Customer Edgeというものを利用することで、インターネットに公開されていないサイト(プライベートIPしか持っていないWebサイト)もF5 XCで公開することが可能になります。

なお、Webサーバー環境で、FWなどでSource IP制限を掛けている場合は注意が必要です。

F5 XCを経由する通信になりますので、WebサーバーからみるとクライアントのSource IPがすべてF5 XCのアドレスになりますので、必要に応じて、セキュリティポリシーを変更する必要があります。

公開したアプリケーションを簡単に保護する方法

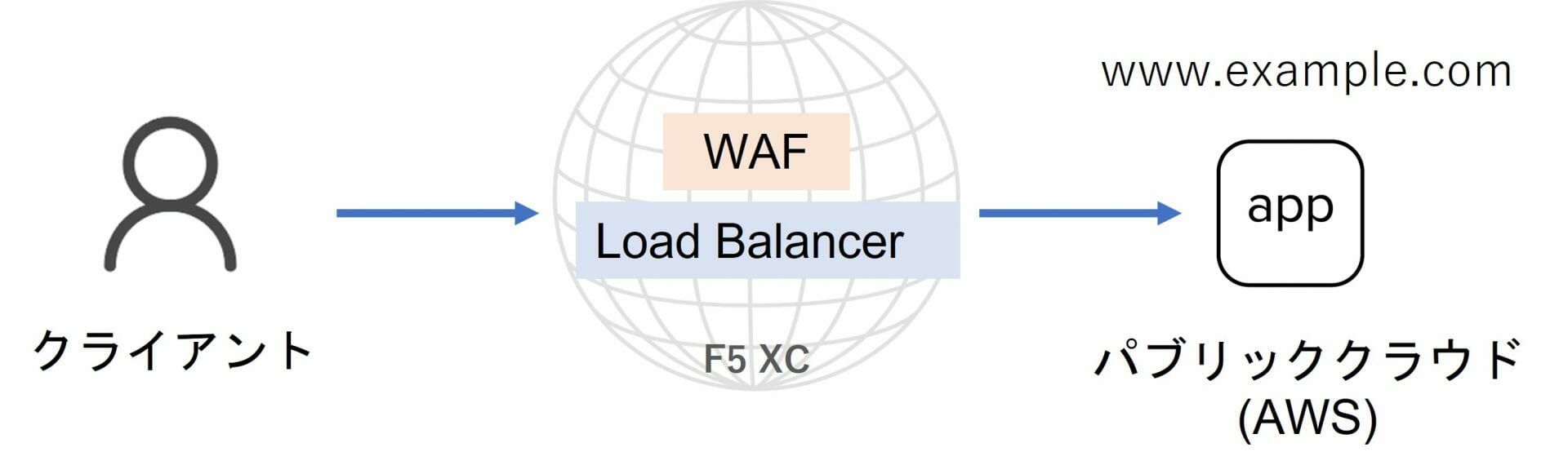

今度は作成したLoad Balancerにセキュリティ機能を追加してみましょう。

追加できるセキュリティ機能には、DDoS保護、WAF、Bot対策、API保護など多くの種類がありますが、今回はF5 XCでよく使われるWAF機能を追加してみようと思います。

まずは、WAFのポリシーを作成します。

F5 XCでは、WAFはApp Firewallと呼ばれており、Web App & API ProtectionのManage > App Firewallから作成できます。

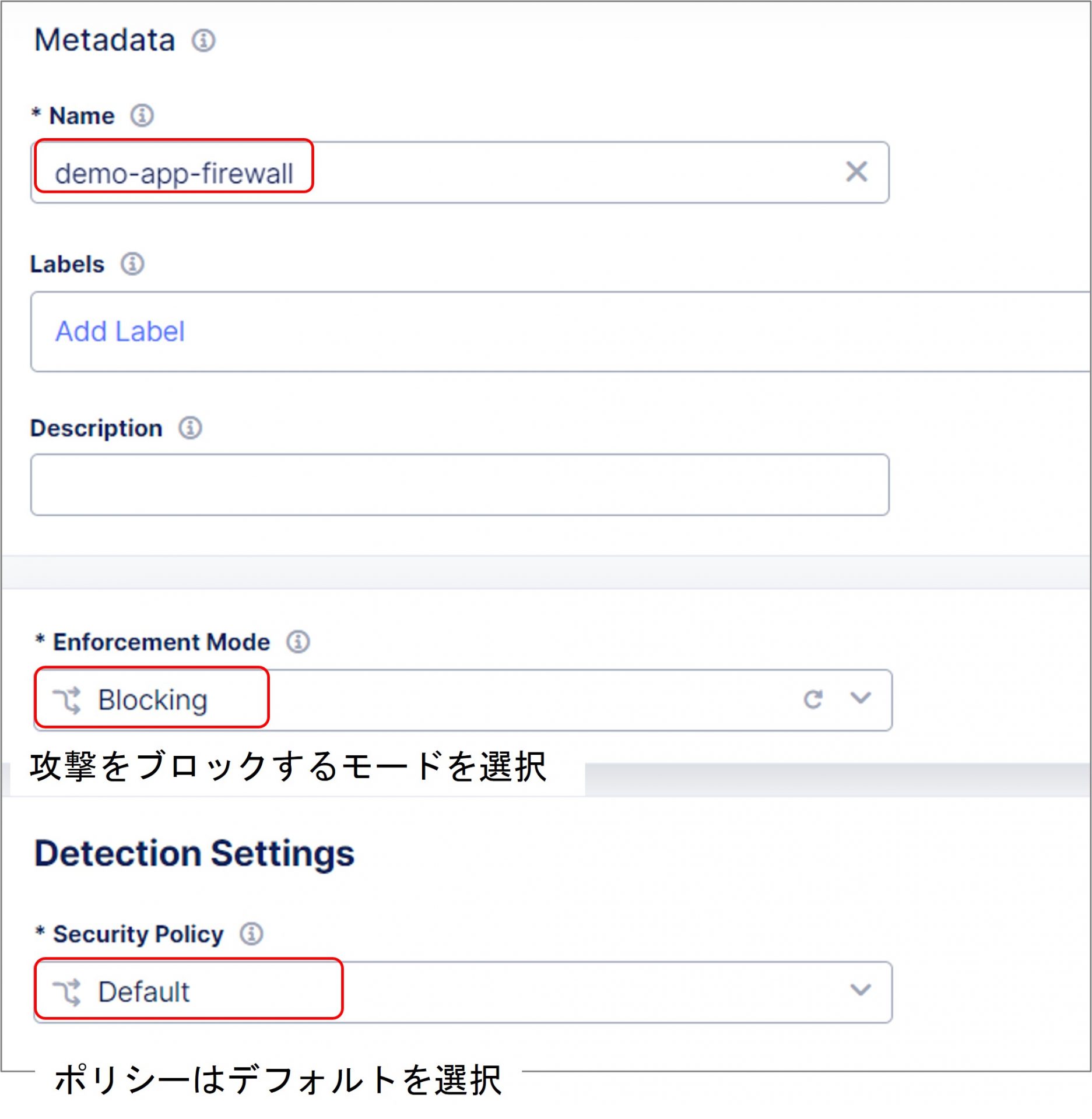

作成画面に移動したら、まずはポリシー名を入力し、「Enforcement Mode」の設定をします。

「Enforcement Mode」では、攻撃をブロックする「Blocking」、攻撃の検知のみする「Monitoring」のどちらかを選択できます。

通常、初期導入時は「Monitoring」に設定し、検知ログを確認しながらポリシーをチューニングし、その後Blockingに変更するといった進め方になりますが、今回は設定方法を紹介することが目的ですので、「Blocking」を選択します。

次に、「Security Policy」の設定をします。

先ほどお話した通り、本来であれば、ポリシーチューニングするのですが、今回はDefaultで設定のまま進めます。

ここで、WAFをある程度知っている方は、「なんだDefaultのポリシーか」と思うかもしれません。

しかし、実はこの「Default」のポリシーはただのDefaultではないです。

この「Default」では、すべての攻撃(Attack Type)に対してのシグネチャーが有効化されているのですが、誤検知が発生しやすいシグネチャーに関しては、F5が無効化してくれています。

つまり、メーカーによってカスタマイズされている設定値になっていますので、「Default」のまま使うことも可能になっています。

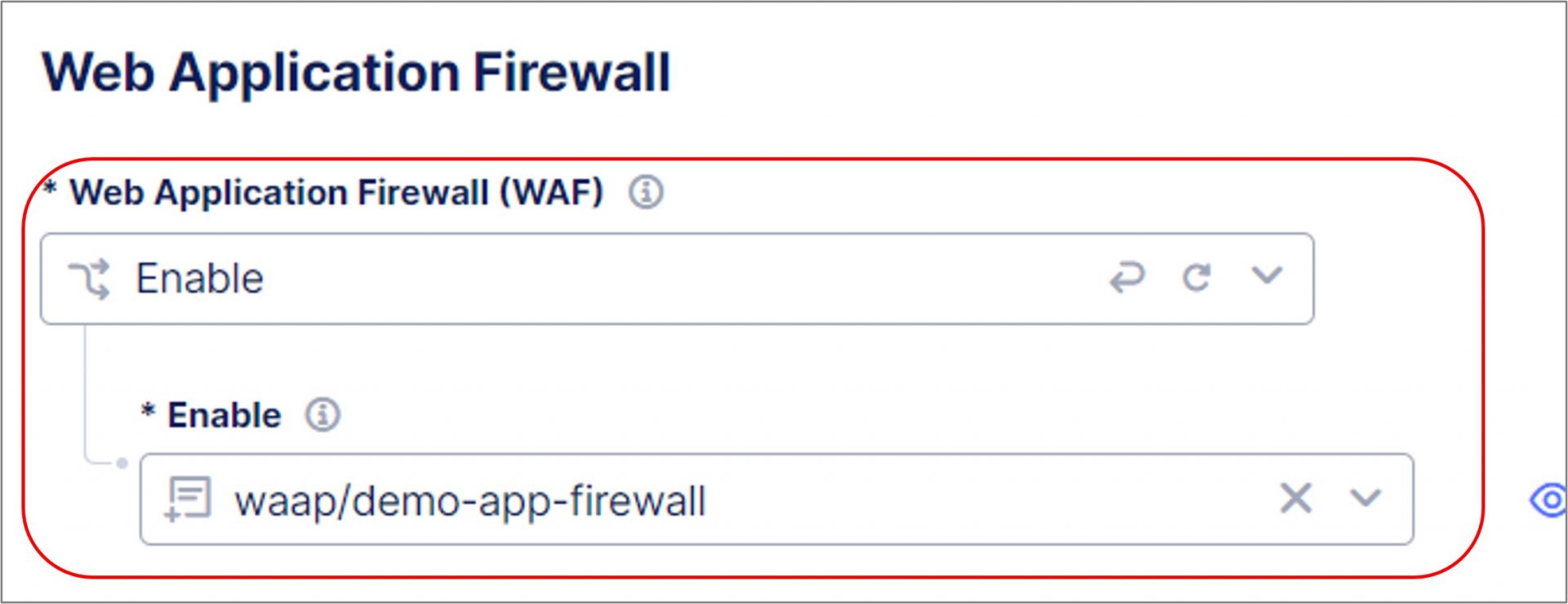

Security Policyを設定したら、あとは、Load Balancerの以下の項目で作成したApp Firewallを選択するだけです。

これで、WAFの機能が追加されました。WAFを追加後、SQL Injectionに相当するようなリクエストを投げると、F5 XCブロックされるはずです。

WAFの適用も非常に簡単ですね。

セキュリティダッシュボードの紹介

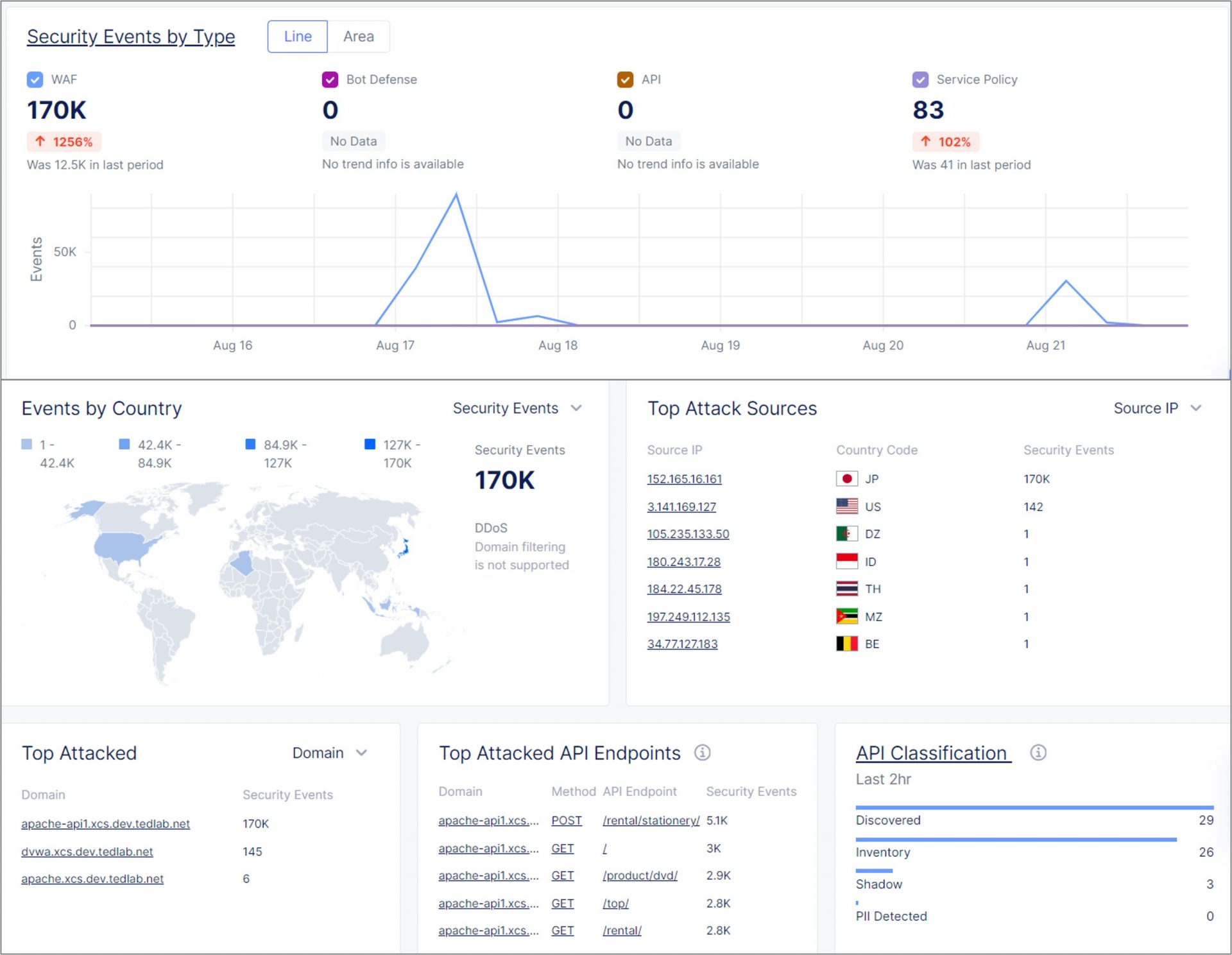

最後に、F5 XCのセキュリティダッシュボードの紹介をします。

セキュリティのダッシュボードの特徴は、サマリーの見易さとポリシーのチューニングが容易にできるという点です。

まずサマリーですが、次の図のように要点などを絞って視覚的に見やすい形で纏められた画面が用意されています。もちろんドリルダウンして詳細に見ることも可能です。

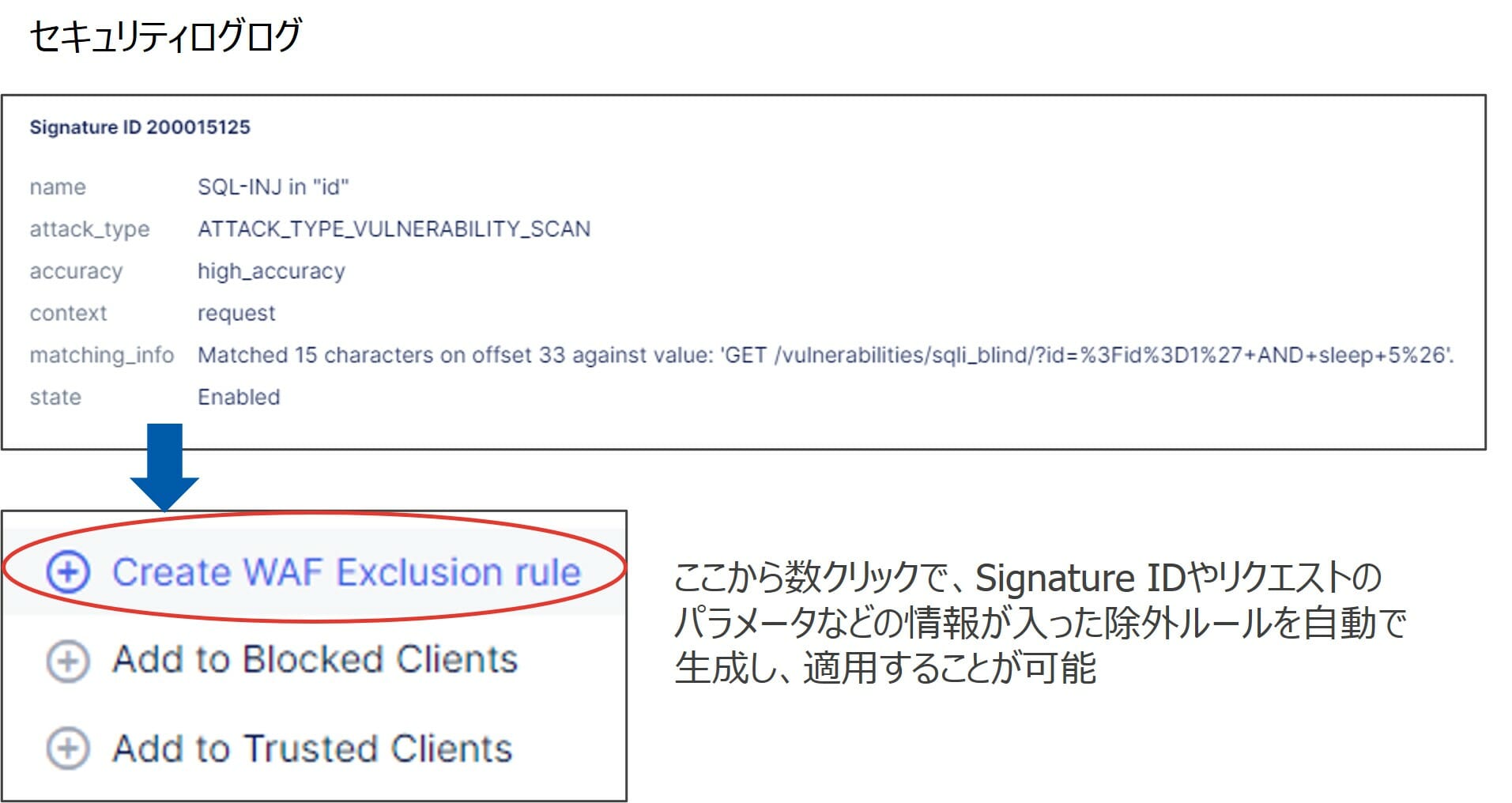

そして、次にポリシーのチューニングが簡単にできるという点ですが、これが非常に便利です。

通常、ポリシーチューニングする場合はセキュリティログを見ながら、1つ1つポリシーを手動で作成することが多いのですが、F5 XCは非常にシンプルにチューニングできるようになっています。

例えば、もし該当リクエストをセキュリティポリシーから除外したいといった場合、ダッシュボードのログを見ながら「Create WAF Exclusion rule」をクリックするだけで対応できます。

「Create WAF Exclusion rule」をクリックすると、自動的に除外ルールが作成されますので、そのままLoad Balancerに適用するだけです。

この作業自体は、数クリックで出来てしまいます。

セキュリティポリシーのチューニングは難しいイメージがあるかと思いますが、F5 XCであればある程度自分で対応することが可能です。

セキュリティポリシーのチューニングは難しいイメージがあるかと思いますが、F5 XCであればある程度自分で対応することが可能です。

このようにF5 XCのダッシュボードは、非常にユーザーフレンドリーな作りになっており、セキュリティ初心者の方でも比較的運用がしやすくなっています。

以上、ここまでF5XCの設定イメージについてお話しましたが、いかがでしたでしょうか。

今回はアプリケーションを公開してそのアプリケーションを保護する方法をご紹介しましたが、非常に簡単にできるということがイメージできたかと思います。

F5 XCは、これ以外にもKubernetesやマルチクラウドネットワーキングの機能など様々な機能を提供していますが、これらの機能も同じようなイメージでシンプルに設定でき、管理ダッシュボードも非常にユーザーフレンドリーな作りになっています。

次回以降のブログでは、今回紹介しきれなかった、F5 XCのKubernetesやマルチクラウドネットワーキングの機能の紹介、F5 XCのユースケースなどを紹介していく予定ですので、ぜひ引き続き見ていただければと思います。