東京エレクトロンデバイスが取り扱う製品で、PCI DSS v4.0に準拠するために取り得るソリューションをご紹介します。

Payment Card Industryデータセキュリティ基準(PCI DSS)は、ペイメントカードのアカウントデータのセキュリティ評価基準を規定し、ペイメントカードサービスを高いセキュリティレベルでグローバルに提供することを目的にPCI SSC(PCI Security Standards Council)によって策定されたものです。特にクレジットカード情報の漏えいを防止する観点で設計されており、ペイメントシステム全体を脅威から保護ために使用されます。

2024年3月31日以降、PCI DSS v4.0にペイメントカード情報を取り扱うシステムはすべて準拠が必須となります。また、翌年の2025年3月31日以降は、PCI DSS v4.0で新しく追加された要件(Future-dated New Requirements)も必須となります。

東京エレクトロンデバイスが取り扱う製品で、PCI DSS v4.0に準拠するために取り得るソリューションをご紹介します。

2022年3月にリリースされたPCI DSS v4.0では、v3.2.1から多数変更点が発生していますが、その中でも、要件3.5.1.2は特に影響が大きいものの一つです。

以下が日本語原文になりますが、PAN(プライマリアカウント番号)の暗号化により読み取り不可にすることで本要件に対応する場合、ディスクやパーティションレベルでの暗号化が禁止とされています。

厳密には、2025年3月31日まではベストプラクティスですが、それ以降は対応が必須です。

ディスク暗号機能を使用してPANを暗号化している事象者様は、PCI DSS v4.0への移行を検討される場合、早期の対応が必要です。

定義されたアプローチの要件

3.5.1.2 ディスクレベルまたはパーティションレベルの暗号化(ファイル、列、フィールドレベルのデータベース暗号化ではない)を使用して PAN を読み取り不能にする場合、以下のようにのみ実装される。

または

ディスク暗号化では、管理者が一度システムにログインし、システムが稼働すれば自由にデータを復号化し、ソフトウェア的に持ち出すことができてしまうため、PANの保護に適切ではないと判断されています。ディスク暗号がリムーバル電子メディアに限定されている理由は、そもそもメディアは持ち運びが前提であり、メディアを紛失した場合のデータ保護としては適切ですが、それ以外には適切ではないと言及されています。

言い換えれば、市場に多く存在するハードディスクの暗号化ではセキュリティは不十分です。

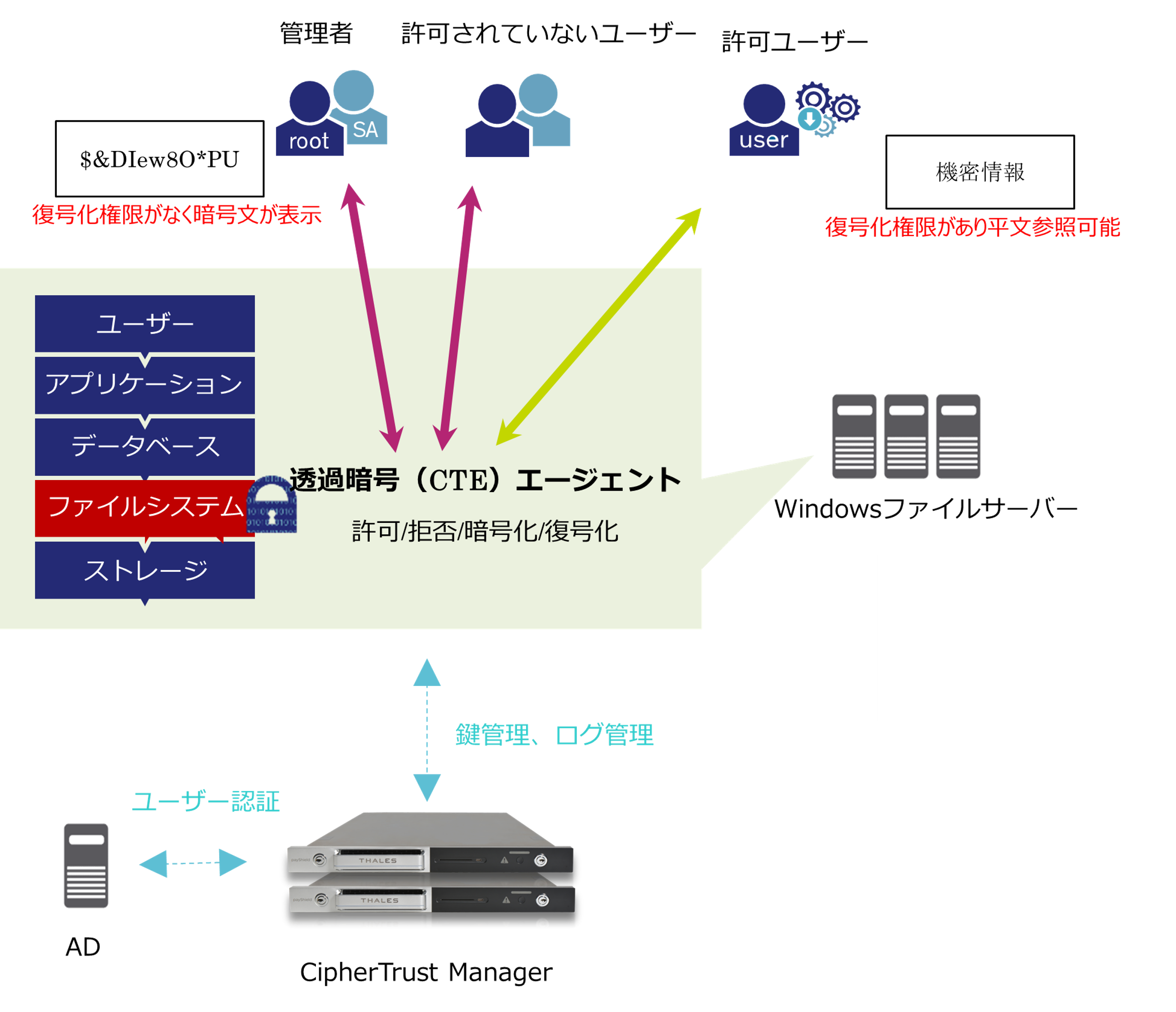

Thales社CipherTrust Managerでファイルサーバー上の各種ファイルの透過的暗号が実現できます。

ファイルの中身は、許可されたユーザーのみが閲覧することができ、許可されていない者やシステム管理者は対象ファイルを復号化する権限がないため、閲覧できません。

また、CipherTrust ManagerはAD(LDAP)と連携ができるため、ADのユーザー/グループでアクセス制御を行うことが可能です。CipherTrust Manager上で使用する暗号鍵やセキュリティポリシーを作成し、CTEエージェントへ配布することで、きめ細やかな鍵管理が実現できます。

CipherTrust Managerのファイルシステム暗号(CTE)はディスクレベル暗号と比較して、多くのセキュリティ的恩恵を受けることができます。

|

ディスクレベル暗号とファイルシステムレベル暗号の比較 |

ディスク暗号化 |

ファイルシステム暗号(CTE) |

|---|---|---|

|

ストレージ紛失/盗難時データ回復不可 |

✓ |

✓ |

|

ファイル/ディレクトリ単位での暗号化 |

|

✓ |

|

特権ユーザーを含むアクセス制御 |

|

✓ |

|

ランサムウェア/内部不正対策※ |

|

✓ |

|

ファイルアクセス対象 |

|

✓ |

※ランサムウェアは、特権ユーザーの乗っ取りおよびセキュリティソフト(サービスまたはプロセス)を停止させ、攻撃するケースも報告されています。CipherTrustManagerのサービスを停止するとファイルデータの閲覧などは不可になりますが漏えいを防ぐことが可能です。

・他社暗号化ソリューションとは異なり、初回暗号化という対象全ての暗号作業を行っているにも関わらず、CPU負荷がほぼなく(最大5%以下で推移し、通常運用と変わらない)、暗号化に伴うストレージ使用量の増加がありません。

・CTEのLDT(Live Data Transformation)オプションを利用することで、システムを停止させることなく透過暗号を導入することが可能!

・CTEはファイル暗号/ランサムウェア対策の他、CipherTrustManagerの多種多様な機能(DB暗号やトークナイゼーション)が利用可能!

・自動で暗号鍵のローテーション、有効期限も設定可能!(要件3.7.4への対応)