イントラネットワークのサイバーセキュリティ評価

Pentera | Pentera Core

Pentera Core(ペンテラコア)は内部ネットワークに対し、網羅的に疑似的な攻撃を実施することで、これらの環境の問題点を洗い出し、また実施したセキュリティ対策が有効に機能しているかを検証するプラットフォームです。攻撃者視点での診断を自動化することで、継続的な診断を可能とし、セキュリティ耐性や有効性の変化を把握することができるようになりました。また、疑似的な攻撃による脆弱性が持つ実際のリスクの可視化を行い、自社にとって本当に対処すべき脆弱性を絞り込むことが可能となり、対策で運用負荷を下げられるようになります。

従来のホワイトハッカーによる手動ペネトレーションテストは費用が高額であり、企業が実施できるのは年1回から多くても数回に限られていました。しかし、現在のIT環境は以下の通り大きく変化しており、従来の年数回のテストでは追いつかない状況になっています。

リモートワークの普及により社内外の接続ポイントが増加

クラウド利用の拡大と環境の複雑化

その結果、攻撃者に狙われやすい環境に変化

IT管理者の負担が増え、予算・時間をセキュリティに十分割けない

こうした状況から、企業はこれまでのように「高額・低頻度」の診断に依存するだけでは、現代のセキュリティリスクに対応しきれないという課題を抱えています。

「セキュリティ製品導入後の製品の有効性や投資対効果がわからない」

「日々発生する多くの脆弱性の対策優先度がわからない」

「ペネトレーションテストの実施による検証を行うも、診断機会が年に1度で有効性が薄い」

など、セキュリティにおいて見えていないことによるリスクは非常に大きい上に可視化がされていないことによってそもそもこれらのリスクが認識自体されていない状況ではないでしょうか?

マニュアルペネトレーションテストとの違いについてわかりやすくまとめてみました。

| 要件 | Pentera | マニュアルテスト | BAS | 脆弱性診断 |

|---|---|---|---|---|

| テスト頻度 | 〇継続的 / オンデマンド | ×年 / 四半期単位 | 〇継続的/オンデマンド | 〇継続的 / オンデマンド |

| スピード | 〇数時間~数日で完了 | 〇最も柔軟だが、担当者のスキル・手法に依存 | 〇数時間~数日で完了 | 〇数時間~数日で完了 |

| 検査内容の柔軟性 | △シナリオ非依存型 | 〇最も柔軟だが、担当者のスキル・手法に依存 | △シナリオベース | △設定や担当者依存 |

| 結果の一貫性 | 〇実際の攻撃と明確なアタックフロー図 | △担当者のスキル・手法に依存 | △シミュレーションで実際の攻撃ではない | ×脆弱性の洗い出しのみ |

| スコープ | 〇数千~数万台規模の検査にも対応 | ×限定された範囲 | △攻撃シナリオに依存 | 〇数千~数万台規模の検査にも対応 |

| プロジェクトアプローチ | 〇IT管理者で実施可能 | ×自組織内で実施する場合、高度なセキュリティ知識を持った専任チーム必須 | △シナリオ設計が必要な場合あり | △結果の分析に専任チーム必須 |

| 機密情報保護 | 〇クラウド非依存 | △外部委託が必要な場合が多い | △多くがクラウド利用 | △多くがクラウド利用 |

| 最新脅威への対応 | 〇週~月単位のアップデート | △テスターの知識に依存 | 〇週~月単位のアップデート | △対応は迅速だが、脆弱性のみ |

企業/組織は昨今のDXに伴うIT環境の複雑化により、サイバー攻撃の対象となりうる領域が拡大し続けており、従来の入り口を守る手法だけではセキュリティレベルを維持するのが困難になってきています。このような状況の変化に対して、攻撃者が侵入された後を想定した内部ネットワークのセキュリティ対策が必要不可欠になっています。

ランサムウェア攻撃の無差別化が加速する状況で、電子メールへの添付ファイルを介在して感染を広げる「Emotet」やVPN機器のゼロデイ脆弱性など、侵入される機会が増す一方、「サイバー攻撃の被害に遭ったら」を疑似体験でき、コストをかけるべき重点施策の参考になるペネトレーションテストは、ゼロトラストによるセキュリティ構築を進めている状況でも非常に有効です。

従来、このようなペネトレーションテストツールは、高度な専門知識を持つセキュリティのプロフェッショナルが使用するもので、企業、組織などのIT管理者が容易に使用できる物ではありませんでした。

PenteraはIT管理者が使用する事を前提として開発されており、セキュリティについての基本的な知識を持っていれば、ペネトレーションテストの実施、問題点への対処が出来るよう設計されています。もちろん、セキュリティプロフェッショナルにとっても、手動では膨大な時間が掛かる検査が自動化されることで調査段階の工数を大幅に削減し、結果の分析や対処方法の調査に十分な時間をかけることが出来るようになります。

具体的には、以下のような特徴を持っています。

必要に応じて重要な検査の前に、ユーザーに承認を求めるプロセスを含める事も可能ですが、Penteraは通常検査を開始したら終了まで全自動で検査が実施されます。これにより、スケジュール機能を利用して夜間や休日などにも検査を実施することが可能になります。

従来のマニュアルペンテストでは実際の検査から最終的な結果が出るまでに数週間~1ヶ月以上かかることが一般的でした。

しかし、この期間の間にも検査対象の状況は変化し続けており、検査結果が出てから対処を開始した段階では、すでに適切な対応が出来ない状況となっていることがしばしば発生します。

Penteraは検査の開始からわずか数時間程度で結果を確認でき、実際の状況により即した対処を行うことが可能です。

Penteraは元イスラエル国防軍のエリートハッカー部隊出身者が立ち上げた会社であり、豊富な経験と高度な知識を有し、最新のハッキング技術にも精通しています。

Penteraにはそれらの技術が反映されており、また、独自の分析チームを持つことで、影響度の大きい脆弱性等については最短1週間以内に対処できるような即応性も持ち合わせています。

ペネトレーションテストツールの中には、BAS (Breach and Attack Simulation)*¹と呼ばれる物が存在します。

BASはシミュレーションのため検査対象に影響を与えないというメリットは存在するものの、検査対象の実際の挙動を見ているわけでは無く、また全ての挙動をシミュレートできるわけではないため、検査結果の精度という意味では本来のペネトレーションテストに及ばないことがほとんどです。

また、追加機能のランサムウェアエミュレーションでは単にランサムウェアを送り込んで暗号化を実施するだけではなく、実在する攻撃グループの攻撃をシュミレートしたシナリオによるランサムウェアによる攻撃フローを忠実に再現することができます。Penteraなら実際にハッカーが使用するテクニックを用いて検査対象に対して攻撃を実施することで、精度の高い検査結果を得ることが出来ます。

*¹BAS(Breach and Attack Simulation)とは:検査対象から収集した情報を元に仮想的な攻撃シミュレーションを実施し、問題点を分析するもの

ペネトレーションテストを実施する上での懸念点としてよくあげられるのが、検査が与えるサービス、システムなどへの影響です。

Penteraは自動ペネトレーションテストツールとして、業務時間中でも定期的な検査を実施する事を想定し、サービス、システムなどへ高負荷を与えたり、ダウンさせてしまうといったことがないよう設計がなされています。

Penteraは検査対象に影響を与えないよう注意深く設計されていますが、シミュレーションでは無く実際に攻撃を実施する関係上、検査対象にファイルやアカウントを作成するといった変更を加えます。そのため、Penteraは検査終了後にこれらのクリーンナップを実施し、検査前の状態に戻します。

得られた結果を可視化し、また全体の状況を統合的に表示することで、容易に状況を把握し、迅速な対処ができます。

Penteraは実施した検査結果をアタックフローという形で視覚的にわかりやすいフローチャートとして表示します。

これによりユーザーは攻撃がどのような流れで行われたか、関連する脆弱性などは何かなどを容易に把握することが出来ます。

また、アタックフロー上で問題点の対処をシミュレーションすることが可能で、特定の脆弱性などを対処した場合にそのアタックフローがどのように変化するのかを事前に予測することが可能です。

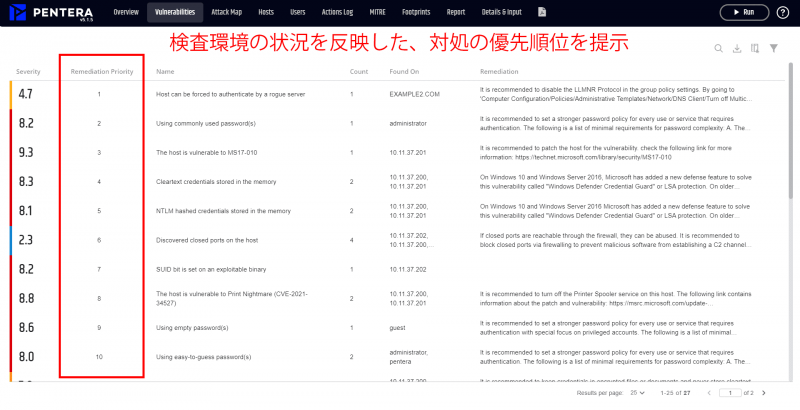

どの問題から対処すべきかについて、脆弱性の危険度についてはCVSSスコアなどの基準が存在しますが、これらの基準は汎用的なもので有り、その組織にとっての重要度、深刻度は加味されていません。

また、その脆弱性がハッカーにとって利用しやすく、実際の攻撃に多用されているといった実情も反映されていません。Penteraでは通常セキュリティ分析の専門家が実施するような、様々な情報の分析を実施し、検査した環境において対処すべき事項を優先順位付けして提示します。

ペネトレーションテストで発見された問題について、その全てを対処することは現実的ではありません。よって、どの問題について対処すべきであるかという判断が必要となります。

Penteraでは通常ペンテスターが実施するような高度な分析を実施し、その環境で対処すべき問題点の優先順位を提示します。これによりユーザーは容易に対処方針を決定できるようになります。

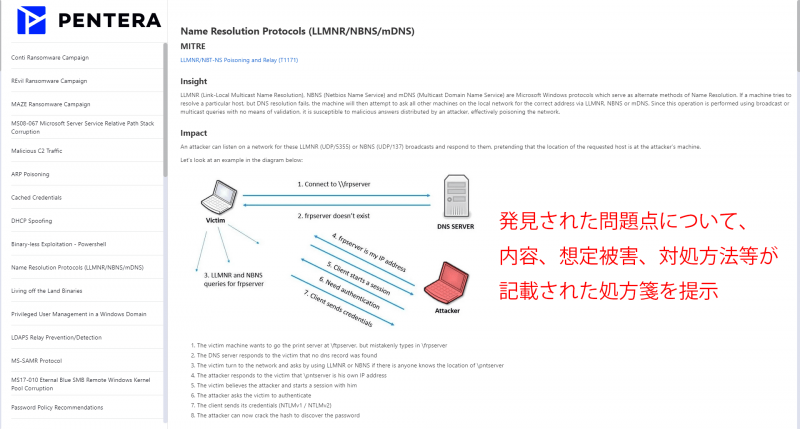

多くのマニュアルペネトレーションテスト支援ツールでは、検査結果は示してくれるものの、問題点への対処方法についてはユーザー自身で調査、検討する必要があるケースがほとんどでした。

Penteraでは多くの脆弱性/脅威について、対処方法を「処方箋」という形で以下のような内容をわかりやすく提示してくれます。

どのような脅威であるのか

考えられる被害

対処方法

ペネトレーションテストの自動化ならPentera(ペンテラ)